Далеко не в первый раз возникает ситуация, когда в Windows обнаруживают функцию, компрометирующую безопасность пользователей, но при этом её нельзя назвать новой и нельзя сказать, что Microsoft скрывала информацию о ней. Проблема, связанная со встроенной функцией шифрования диска, как раз относится к череде таких случаев. Оказалось, что Microsoft хранит у себя на серверах пользовательские ключи, которым там совсем не место. А большинство пользователей даже не подозревают об этом.

Всеобщее внимание к проблеме с ключами шифрования привлекло издание The Intercept. Оказалось, что пользователи, в последние годы приобретавшие ПК с Windows на борту, скорее всего, «поделились» своими ключами шифрования с компанией Microsoft. Проблема связана со встроенной функцией шифрования диска, которая является чем-то вроде упрощенной версии BitLocker. Эту функцию впервые представили в 2006 году, и не раз о ней вспоминали, к примеру, в 2013 году, когда вышла Windows 8.1, и шифрование стало частью ОС по умолчанию.

Встроенное шифрование, в отличие от BitLocker, поддерживает работу только с внутренними системными дисками и для нормального функционирования ему нужны Secure Boot, чип Trusted Platform Module 2.0 (TPM) и Connected Standby железо. Функция создана таким образом, чтобы работать автоматически: TPM как раз используется для хранения пароля, а Secure Boot нужен для того, чтобы ничто не проникло в систему и не скомпрометировало этот пароль.

Еще одна, дополнительная степень защиты встроенного шифрования: ключ восстановления (recovery key). Пользователь должен войти в Windows, используя аккаунт Microsoft или аккаунт Windows домена. В противном случае полное шифрование диска может привести к возникновению неприятных ситуаций, в ходе которых пользователь может лишиться всех своих данных. К примеру, если пользователю во время ремонта заменят материнскую плату, он утратит доступ к данным на диске. Ведь ключ, необходимый для дешифровки информации, хранится в TPM на старой материнской плате.

Чтобы избежать подобных проблем, специалисты Microsoft придумали использовать ключ восстановления. В случае с аккаунтами доменов, эти ключи хранятся в Active Directory, однако рядовым пользователям повезло меньше. Если в ходе настройки ОС и первой авторизации был использован аккаунт Microsoft, ключ восстановления автоматически сохраняется в OneDrive. Стоит сказать, что это действительно удобно, особенно если речь идет о замене материнской платы, как в примере выше, или о восстановлении данных на другой копии Windows. Однако было бы неплохо акцентировать на этом внимание.

Встроенное шифрование доступно для всех версий Windows 10, но играет особенно значимую роль в Home версии операционной системы, так как для неё недоступен более продвинутый BitLocker, а также использование аккаунтов домена. Схожая ситуация наблюдается в Windows 8 и 8.1. Это означает, что если пользователь любой из этих ОС активировал функцию встроенного шифрования, его ключ восстановления хранится в OneDrive. Проблема в том, что на новых системах, которые работают с аккаунтами Microsoft, шифрование может быть вообще включено по умолчанию. То есть пользователь даже не догадывается, что поделился своим ключом с Microsoft.

«После этого ваш компьютер будет защищен ровно настолько, насколько защищена БД в которой Microsoft хранит ключи. Это значит, что он может быть уязвим перед хакерами, иностранными правительствами, и людьми, которые сумеют вытянуть информацию из сотрудников Microsoft», — объясняет известный криптограф и профессор университета Джона Хопкинса Мэтью Грин (Matthew Green).

Как удалить ключ

Проверить, не хранит ли Microsoft твой ключ восстановления, можно по адресу onedrive.live.com/recoverykey. Там же, при желании, этот ключ можно удалить. Только не забудь предварительно записать его или сохранить в надежном месте. Впрочем, удаление не гарантирует, что при следующей авторизации с использованием аккаунта Microsoft ключ не будет повторно загружен на сервер OneDrive. К сожалению, для пользователей Home версий Windows опции «не загружать мой ключ на сервер» просто не предусмотрено.

Стоит также отметить, что удаление ключа из onedrive.live.com/recoverykey еще не гарантирует, что ключ действительно будет удален с серверов компании. Продолжать использовать старый ключ в связи с этим небезопасно, но пользователи Windows Home Edition не могут сгенерировать новый ключ. Такой функции тоже не предусмотрено.

Пользователи Home версий ОС могут предотвратить загрузку ключа на сервер и обезопасить себя, только отключив шифрование вообще. Это можно сделать в Control Pane > PC and devices > PC info > Device Encryption.

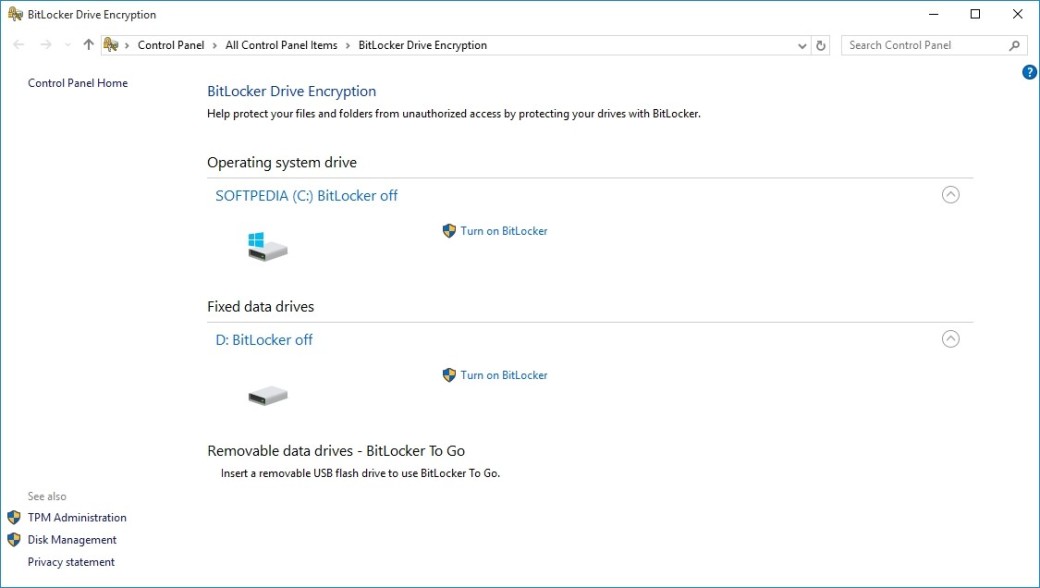

Ключи восстановления пользователей Windows Pro и энтерпрайз версий Windows тоже загружаются на серверы Microsoft по умолчанию. Однако им повезло больше, чем юзерам Windows Home Edition – в данном случае передачу ключей в OneDrive можно отключить, и даже есть возможность создать новый ключ. Для этого нужно открыть Control Panel > BitLocker или просто набрать BitLocker в поиске.

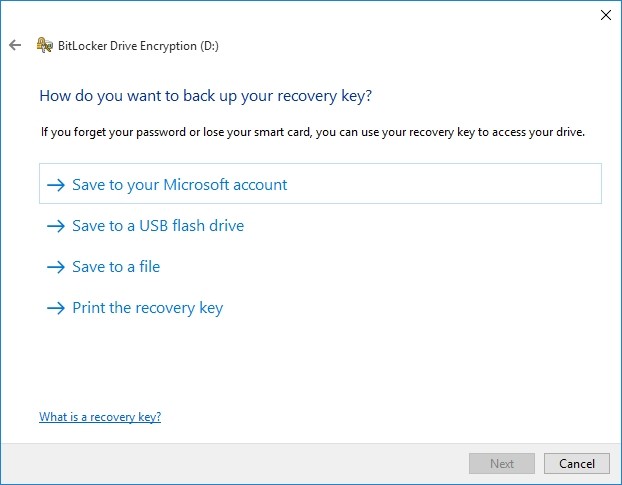

На открывшейся странице управления шифрованием понадобится сначала отключить BitLocker, а затем включить его обратно. Это запустит процесс генерации нового ключа, и BitLocker поинтересуется, как поступить с ключом восстановления, вместо того, чтобы молча отослать его на сервер Microsoft. Ключ можно будет распечатать, сохранить на USB-накопителе или в локальном файле.