15 и 16 ноября прошла первая международная конференция по кибербезопасности OFFZONE 2018. Рассказываем, что удалось, что запомнилось и в чем было отличие от других хакерских ивентов в России.

Романтика постапокалипсиса

На два дня конференции центр Digital October превратился в постапокалиптическое убежище: здесь ходили суровые обитатели фильтрационного лагеря «МСК 2048», в хранилищах стояли защитные скафандры на случай новой техногенной катастрофы, а зомби сражались с выжившими. Иными словами, было жутко весело! Даже от внушительного минигана M134 можно было мирно зарядить телефон.

Атмосфера впечатлила и специального гостя конференции, представителя DEFCON Джейсона Стрита:

Доклады

Основных треков докладов было два: Main Track с часовыми выступлениями и Fast Track для выступлений на полчаса. Кроме того, работали три тематические зоны: по финансовой кибербезопасности (FINANCE.ZONE), по защищенности веб-приложений (WEB.ZONE) и традиционный трек от исследователей аппаратного обеспечения и электроники (HARDWARE.ZONE). Организаторы пообещали выложить записи докладов, так что рассказываем, какие выступления точно стоит послушать.

Main Track, Fast Track

Main Track получился отчасти рассказом об истории и перспективах отрасли. Задал этот мотив Дмитрий Скляров (Positive Technologies) в самом первом докладе конференции, с обзором изменений в кибербезопасности за последние 20 лет. Исследователи из ESET систематизировали всю известную информацию о нашумевшей Lazarus Group, Никита Вдовушкин и Владислав Лазарев (BI.ZONE) наглядно показали, почему желатин и инфракрасная камера угрожают массовому внедрению биометрической аутентификации, а Дмитрий Скляр («Лаборатория Касперского») привлек внимание к безопасности электромобилей, продемонстрировав, как получить доступ к их зарядным станциям с помощью проводных и беспроводных интерфейсов.

Для динамичного Fast Track был выделен второй день конференции. Здесь запомнились яркое выступление Ольги Кареловой («М-13») с хорошими живыми примерами актуальных векторов корпоративного фишинга, доклад Дениса Горчакова («Ростелеком») о том, какие подходы при работе с IP репутацией следует оставить в прошлом, и готовое решение для создания аппаратного криптокошелька, которое представил исследователь из Германии Неманья Никодиевич — элегантная демонстрация силы простых вещей (самодельная аппаратная основа позволяет обойтись всего 4000 строк кода вместо сотен тысяч у известных и популярных альтернатив).

FINANCE.ZONE

FINANCE.ZONE вызвала такой интерес, что не смогла вместить всех желающих — трансляцию докладов организовали на стенде QIWI. И этот трек действительно стоило послушать: площадка получилась отличным местом для обмена опытом.

В первый день Дмитрий Гадарь из Tinkoff.ru разложил по полочкам банковский процессинг; Борис Иванов (BI.ZONE) сделал обзор основных группировок, атакующих мобильный банкинг на Андроиде, и рассказал о методах расследования инцидентов; Игорь Митюрин (Сбербанк) привел подробные примеры современного фрода, а Екатерина Блинова (Яндекс.Деньги) погрузила в детали работы антифрод-аналитика (вы задумывались, как трудно собрать датасет фрода для обучения нейросети, если твоя задача — препятствовать фроду?).

Доклады второго дня тоже были на высоте: Тимур Юнусов (Positive Technologies) на примерах объяснил принципы атак на платежные устройства, Алексей Стенников (Positive Technologies) углубился в вопросы атак на банкоматы, а Аркадий Литвиненко (BI.ZONE) представил доклад по безопасности дистанционного банковского обслуживания с позиции человека, который систематически ломает подобные вещи и помогает заказчику фиксить баги.

Удобно было, что доклады выстроились от простого к сложному: информация из более ранних выступлений погружала в тему и помогала быстрее вникнуть в технические детали следующих обзоров.

Судя по успеху первой FINANCE.ZONE, такие тематические треки стоит чаще включать в программу конференций по кибербезопасности.

WEB.ZONE

На WEB.ZONE, как и на Fast Track, отвели всего один день, но полезной информации в него поместилось много. Игорь Сак-Саковский (Positive Technologies) показал интересные способы эксплуатации XSS с реальными примерами, Магомед Нуров (BI.ZONE) выступил с подробнейшим докладом о HTTP/2 и его нововведениях, и традиционно зажег Омар «Beched» Ганиев (Deteact), который систематизировал море информации по теме тестирования веб-приложений с многослойной архитектурой — а такие все чаще встречаются в сети.

Кроме того, Антон «Bo0oM» Лопаницын поделился интересными способами обмана WAF, а Михаил Фирстов и Андрей Скуратов (FBK CyberSecurity) подняли тему атаки под названием DNS Rebinding и ее опасности с приходом новых технологий вроде IoT.

HARDWARE.ZONE

Хардварщики создали свою атмосферу. Вместо офисных стульев у зрителей были кресла-мешки, а после практических демонстраций многие просто подходили к стенду с отмычками-схемами-контроллерами и пробовали самостоятельно получить тот же результат.

Конечно, не все можно было повторить на месте: некоторые атаки требовали специфической подготовки. Но взломать за считанные секунды замки, которые стоят в 80% квартир, мог любой желающий.

Кроме традиционных развлечений с отмычками от Данилы Згонникова, здесь было много любопытного: Иннокентий Сенновский подготовил обзор атак по второстепенным каналам; Даниил Погорелов поднял базовую станцию GSM, рассказал о нюансах работы с радиосигналами и тонкостях их перехвата; Арсений Жгилёв продемонстрировал атаку Fault Injection на ARM MK и меньше чем за две минуты считал заблокированную прошивку. А ряд докладов выстроился в вводный курс по электронике для начинающих.

CTFZONE

В рамках OFFZONE прошел финал традиционных соревнований по CTF от BI.ZONE. Собственно, из этого ежегодного турнира и выросла конференция — за три года подготовки соревнований организаторы набрались опыта в проведении ивентов на тысячи человек и в 2018 году решили взяться за масштабный проект.

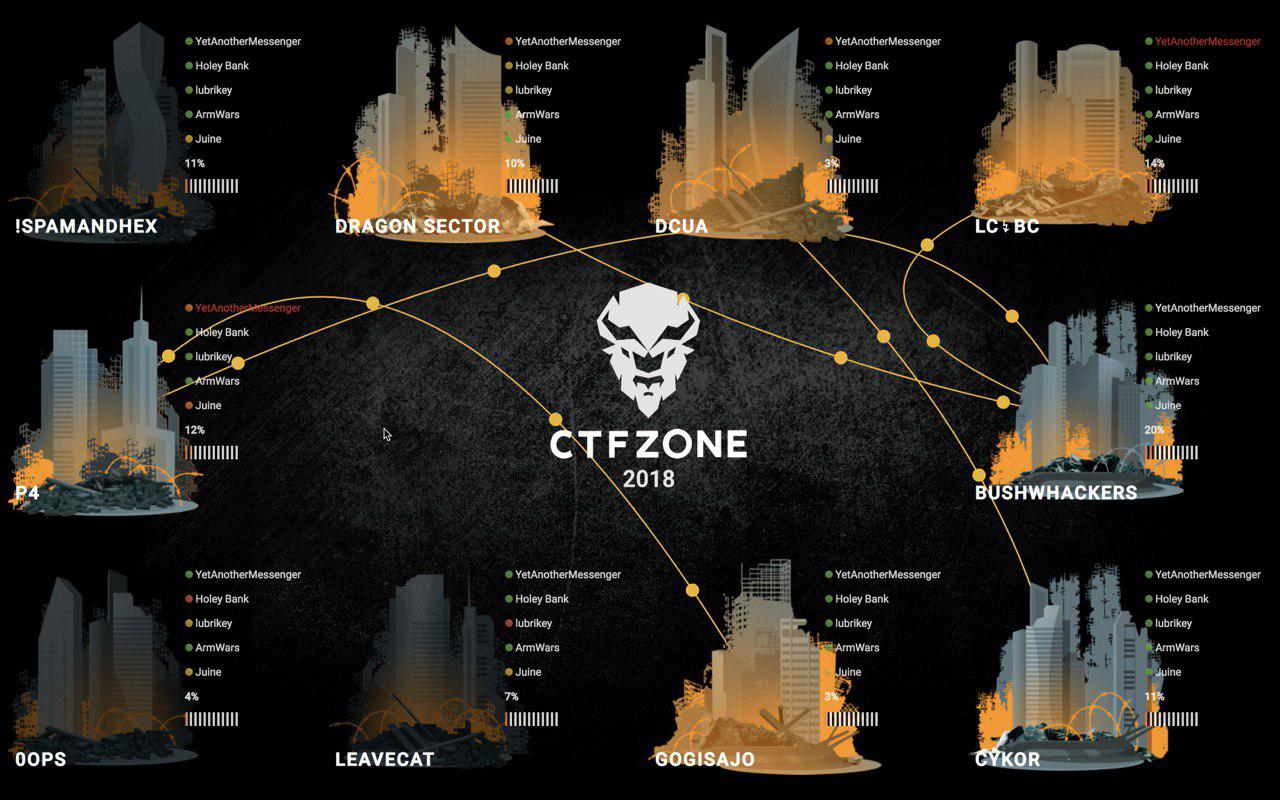

Из более 1000 команд отборочного этапа в финал прошли лучшие 10 участников из России, Венгрии, Китая, Польши, Украины и Южной Кореи. Их соперничество проходило на отдельной площадке, где командам было легче сосредоточиться на работе — а работа им предстояла серьезная.

Финал выдержали в классическом формате Attack/Defence: участники искали и эксплуатировали уязвимости в 5 сервисах. Сервисы постарались сделать сбалансированными, чтобы командам были полезны специалисты в любой из этих областей: реверс, pwn, криптография, веб, hardware. Для одного из заданий даже была спроектирована своя железка:

В режиме реального времени можно было наблюдать, как команды атакуют сервисы друг друга:

Борьба оказалась очень динамичной — весь первый день в лидеры поочередно выбивались команды из трех стран. Ночью команды не спали: одни писали эксплойты к сервисам, а другие — умных ботов для сервиса ArmWars. И начало второго дня получилось жарким! У некоторых команд сразу появились эксплойты, как только участники слили и отреверсили прошивку на hardware-таске. Потом в игру включился умный бот, который оказался настолько эффективным, что его быстро скопировала себе пара команд. Утренние баталии помогли определить фаворита: Bushwhackers поднялись на первую строчку таблицы с недосягаемым отрывом от соперников. А вот за серебро и бронзу CTFZONE боролись до последних часов. Итоговый результат:

Победителей наградили на церемонии закрытия OFFZONE:

- Bushwhackers (Россия) — первое место (10 тыс. долларов);

- LC/BC (Россия) — второе место (5 тыс. долларов);

- p4 (Польша) — третье место (3 тыс. долларов).

Активности

Если говорить о других итогах конференции, то за два дня участники накрутили с десяток километров на велотреке, набили 18 татуировок на себе и под сотню — на шкуре бизона, выгравировали 860 крышечек и съели море кибербезопасных пончиков. И это только малая часть игровых успехов: активностей на OFFZONE было столько, что только для знакомства со всеми требовалось не меньше нескольких часов.

Бейдж-карта

Большая часть заданий была связана с накоплением игровой валюты убежища, очков OFFCOIN. Очки начисляли на бейдж-карту участников — полноценный компьютер на базе 8-битного процессора с JVM на борту.

Часть заданий можно было решить прямо на самой карте. Они оказались настолько увлекательными, что все специальные кард-ридеры были раскуплены в первый час, и поиск решений захватил чуть ли не каждого участника, от первокурсника до кейноута. Справились со всем, и даже главный секрет карты был разгадан — команда умельцев взломала систему начисления OFFCOIN и вписала себя в списки миллионеров убежища.

TATTOO.ZONE

Больше всего очков OFFCOIN организаторы предложили смельчакам, готовым набить татуировку прямо на конференции (разумеется, у профессиональных мастеров). И да, восемнадцать гостей ивента из любви то ли к богатству, то ли к искусству отважились пополнить свою коллекцию тату! Но героем конференции стал некий хакер из Питера, который набил себе на шее лого OFFZONE. Познакомиться с ним вживую организаторы надеются на следующей конференции: аноним теперь может свободно приходить на все мероприятия OFFZONE.

GAME.ZONE

Рядом со стендами партнеров конференции развернулось пространство для геймеров. Каждый час здесь проходили турниры как по Mortal Kombat последней версии и TEKKEN 7, так и по старым добрым играм на Nintendo и Sega. Конечно, на турнир по Mortal Kombat XL записывалось больше всего игроков, но приходили и знатоки секретных ударов в Mortal Kombat 3, и фанаты танковых сражений.

За два дня 60 участников сразились в 40 турнирах — как видно по цифрам, геймеры проявили крайне высокую приверженность своему увлечению. Некоторые, например, не пропустили почти ни одного турнира по любимой игре. А один из участников в игровом азарте обошел ограничение для чемпионов на повторные призовые бои: после каждой победы он просто менял игру — и почти везде вырвался в лидеры. Такую самоотдачу решили отметить на закрытии конференции: самая активная участница турниров получила Nintendo Classic Mini, а упомянутый боец — Sega Retro Genesis.

Итоги

Хотя конференция OFFZONE проводилась впервые, она собрала около тысячи участников из многих стран мира. За два дня с докладами выступили 50+ экспертов из России, Европы и Азии.

Записи выступлений выложат на сайте OFFZONE, там же будет размещена и фотогалерея. Конференцию следующего года организаторы обещали провести ее 17–18 июня. Посмотрим, что нового нам предложат в 2019!