Содержание статьи

В современном мире одним из ключевых экономических ресурсов является информация. Кто ей владеет, тот будет иметь успех, в то же время утечка данных практически всегда означает потерю клиентов, а то и крах компании. Именно поэтому сегодня так велик интерес к DLP-решениям, позволяющим выявить и предотвратить передачу конфиденциальной информации. Выбор большой, лидеры еще четко не определены, а предложения часто схожи по функциям, но отличаются логикой работы и заложенными принципами, поэтому определиться не так просто.

Как выбрать DLP?

Информационная безопасность стала одной из составляющих деятельности любой компании, а соответствующие риски влияют на ее рейтинг и привлекательность для инвесторов. По статистике, вероятность утечки конфиденциальной информации из-за действий сотрудника организации (инсайдера) превышает вероятность утечки в результате взлома, причем это не обязательно умышленные действия, пользователь может случайно отправить файл не тому адресату. До появления интернета контролировать деятельность сотрудников было практически невозможно. Нет, установить контроль, конечно, было реально, но технических средств для автоматизации процесса не существовало. Сейчас всё изменилось. Деловая переписка ведется по электронной почте, пользователи общаются посредством IM и VoIP, обмениваются файлами, ведут блоги, публикуют сообщения в соцсетях и т. д. Все эти каналы легко контролировать автоматически, мощность современных серверов и емкость носителей позволяют собирать и обрабатывать данные в реальном времени. Чтобы обнаружить и предотвратить передачу конфиденциальных данных на разных этапах (при перемещении, использовании и хранении), применяется целый класс систем защиты — DLP (Data Leak Prevention). На сегодня существует еще с десяток терминов-синонимов для таких систем: ILDP (Information Leak Detection & Prevention), IPC (Information Protection and Control), ILP (Information Leak Prevention) и др. Задача у них, в общем-то, простая — мониторинг, идентификация и защита. Официальных стандартов, определяющих, какой должна быть DLP, пока не существует, поэтому разработчики по-разному смотрят на функции DLP. Часто можно встретить самые разные реализации, не всегда включающие действительно необходимое или, наоборот, напичканные ненужным функционалом, добавленным по заказу компании. Однако со временем определились некоторые требования, которыми должно обладать полнофункциональное DLP-решение. В первую очередь они касаются диапазона возможных каналов утечки:

- электронная почта (SMTP, POP3, IMAP);

- программы обмена IM/VoIP-сообщениями и P2P-клиенты;

- веб-ресурсы (социальные сети, форумы, блоги), а также передача файлов по протоколам HTTP, HTTPS и FTP;

- сетевая печать (SMB Printing, NCP Printing, LPD, и т. д.);

- внешние устройства (USB, CD/DVD, принтеры, Bluetooth, модемы и т. п.), сетевые папки.

Характер передаваемых данных определяется путем обнаружения специфических признаков (метки, хеш-функции, грифы) и анализа контента (статистический анализ, регулярные выражения и т. п.). Хорошие системы, как правило, используют все доступные технологии, а администратор может легко создавать правила самостоятельно на основе подготовленных шаблонов. Кроме того, DLP-система должна обеспечивать службу безопасности инструментом для анализа всех событий и архивом переданной информации. Еще одним критерием, определяющим выбор DLP, является возможность блокировать утечку данных в реальном времени. Однако специалисты по-разному относятся к этой функции, ведь ошибка в работе DLP (а ложные срабатывания случаются, особенно на этапе ввода в эксплуатацию) может привести к блокировке вполне легального трафика, а значит, помешать работе сотрудников. Поэтому многие администраторы предпочитают анализ по факту, а не блокировку.

Хакер #158. Взломать Wi-Fi за 10 часов

INFO

Важный этап в развертывании DLP — внедрение, когда необходимо четко сформулировать требования и ожидания и «обеспечить» DLP всеми данными для контроля.

Websense Data Security Suite

- Сайт проекта: websense.com.

- Лицензия: проприетарная.

- ОС сервер: Windows Server 2003 R2.

- ОС клиенты: Windows Vista, 7, 2003, 2008/R2.

- Русификация: отсутствует.

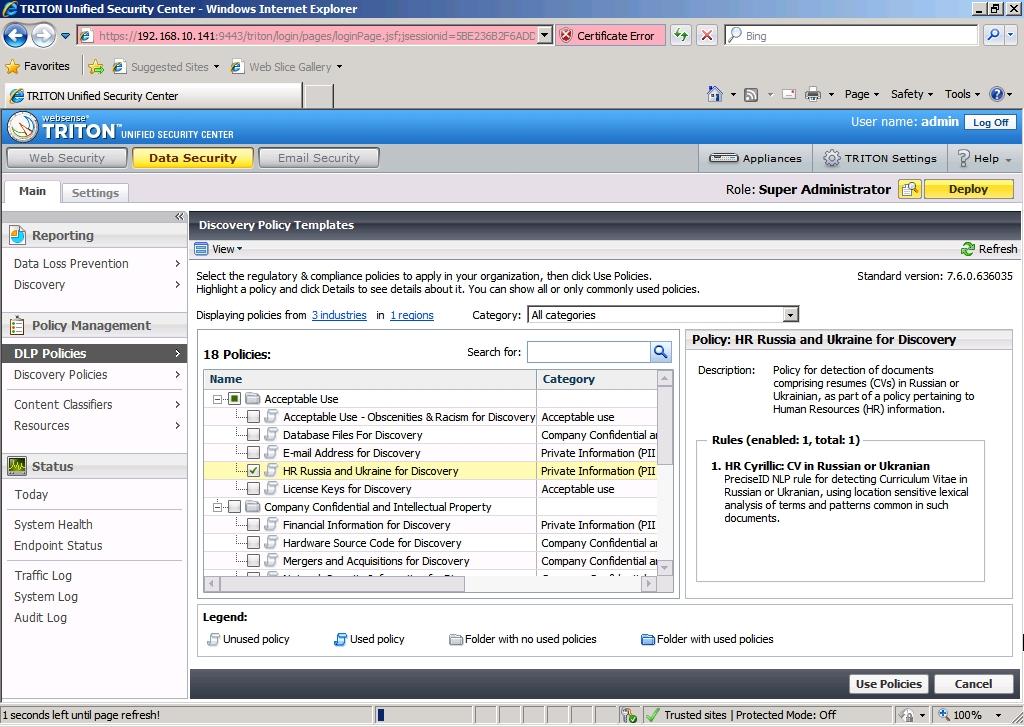

Калифорнийская корпорация Websense хорошо известна как производитель систем фильтрации веб-трафика, в частности, в Facebook вскоре будет внедрена ее разработка для защиты при переходе по внешним ссылкам. Решения ориентированы в первую очередь на средние и крупные компании со штатом свыше 500 сотрудников и государственные учреждения. Комплекс Websense DSS за счет контроля основных каналов обмена данными позволяет в реальном времени остановить утечку конфиденциальной информации. Он работает на основе технологии цифровых отпечатков PreciseID, разработанной компанией PortAuthority Technologies, которую Websense купила в 2006 году. PreciseID обеспечивает высокую точность обнаружения конфиденциальных данных и не имеет некоторых недостатков лингвистических методов. Данные описываются при помощи «цифрового отпечатка», представляющего собой набор символов или слов документа или содержимого полей БД. Такой подход обеспечивает точную классификацию контента более чем для 400 форматов документов (включая таблицы СУБД и сжатые файлы), даже если данные перенесены или конвертированы в другой формат. Кроме PreciseID, используются другие алгоритмы: словари, точное и частичное совпадение, статистический анализ и т. д. Вместе с тем для анализа информации в продуктах Websense применяется несколько технологий «Deep Content Control» и ThreatSeeker (сканирование веб-сайтов и обнаружение новых угроз).

Производится мониторинг основных каналов передачи: электронной почты (SMTP), сообщений MS Exchange, HTTP/HTTPS, FTP, IM/MSN. Предусмотрена интеграция по ICAP с любым интернет-шлюзом, поддерживающим этот протокол. Для мониторинга сервер Websense может устанавливаться в разрыв или использовать зеркалирование трафика (SPAN).

Websense DSS автоматически определяет реакцию на инцидент либо требует подтверждения ответственного сотрудника. Система умеет блокировать передачу конфиденциальных данных, отправлять уведомление (специалисту службы безопасности, начальнику или владельцу контента), запускать внешнюю программу, отправлять запрос на подтверждение отправки и др. Система присваивает инциденту уникальный номер и прикрепляет к сообщению файл. Администратор задает гибкие политики с учетом бизнес-процессов компании, а в комплекте поставки уже имеется несколько десятков шаблонов и настроенных отчетов по инцидентам и активности пользователей. Продукты Websense позволяют ограничить доступ к определенным сведениям для отдельных сотрудников или групп, защищают корпоративную документацию от внесения несанкционированных изменений. Остальные возможности включают принудительное шифрование электронной почты (через шлюз) и совместную работу с другими продуктами Websense (например, со шлюзом безопасности Websense Web Security Gateway). Поддерживается интеграция с Active Directory, Novell eDirectory и Lotus Domino. Совместно с Websense DSS используется ряд других приложений, расширяющих возможности комплекса DLP:

- Data Endpoint — устанавливается на конечные ПК, где контролирует данные, передаваемые через USB и при печати, попытки сделать скриншоты экрана, сообщения IM и т. д.;

- Data Monitor — осуществляет мониторинг каналов передачи, чтобы определить, кто, куда, как и что отправляет, и сопоставить с политиками и бизнес-процессами, снижая риски;

- Data Protect — включает Data Monitor, автоматически блокирует утечку данных на основе политик;

- Data Discover — программа для поиска и классификации конфиденциальных данных, которую можно использовать как в составе DSS, так и отдельно, не требует установки агентов.

Для управления всеми решениями Websense используется единая консоль Websense TRITON Console (Java и Apache Tomcat). Websense DSS очень просто установить. В архив уже входит MS SQL Server Express 2008 R2, но для больших сред лучше использовать полную версию. Первоначальная настройка политик производится при помощи простого мастера, создающего шаблоны с учетом страны и характера деятельности организации, в том числе имеются и региональные настройки для России.

Falcongaze SecureTower

- Сайт проекта: falcongaze.ru.

- Лицензия: проприетарная.

- ОС сервер: Windows 2003/2008 (x86/x64).

- ОС клиенты: Windows XP/Vista/7/2003/2008 (x86/x64).

- Русификация: есть.

Относительно молодое решение, разрабатываемое российским OOO «Фальконгейз». Представляет собой программный продукт, использующий для поиска конфиденциальной информации технологии контентного, атрибутивного и статистического анализа (ключевые слова, регулярные выражения, отпечаток и т. д.). Обеспечивает контроль всех популярных каналов утечки данных, в том числе отслеживает зашифрованный трафик (HTTP/S, FTP/S, POP3/S, SMTP/S, IMAP, OSCAR, ММР, MSN, XMPP). Если в организации используется MS Exchange 2007/2010, то вся внутренняя и внешняя переписка также проверяется на соответствие политикам. Особо хочется выделить полную поддержку Skype, ведь SecureTower может перехватывать голосовой трафик, текстовые сообщения, файлы и отправляемые SMS. Не все DLP это умеют или обеспечивают в полном объеме (чаще установленный агент контролирует лишь текстовые сообщения). Перехват трафика может быть настроен выборочно: по IP-адресам или диапазонам, MAC-адресам, портам и протоколам, логинам, размеру файлов и т. д. Система распознает защищенные паролем документы MS Word/Excel, PDF и некоторые типы архивов. Когда пользователь отправляет документ или архив, защищенный паролем, она генерирует событие и предоставляет администратору полную информацию и копию файла. SecureTower контролирует данные, копируемые на внешние устройства, печать на локальных и сетевых принтерах. Чтобы избежать ошибки при определении отправителя, SecureTower, кроме общепринятой информации, полученной из домена, анализирует все контактные данные, IP-адрес и период его использования, логин в различных месседжерах и т. п. Далее система заводит персональные карточки, с помощью которых вся собранная информация привязывается к учетным записям (возможна интеграция с Active Directory).

Кроме того, SecureTower имеет функции, не специфичные для DLP, но весьма востребованные в большинстве организаций. Так, с ее помощью можно контролировать работу сотрудников — система периодически делает скрины экранов для последующего просмотра в хронологическом порядке, отслеживает внутренние и внешние контакты. При этом формируются наглядные интерактивные отчеты, позволяющие в динамике наблюдать за сетевыми событиями и активностью отдельных пользователей. На основе собранных данных очень легко выяснить, сколько времени сотрудник потратил на пустое общение, пренебрегая своими служебными обязанностями, и когда это имело место. Функционально SecureTower состоит из нескольких компонентов:

- cервер перехвата трафика — захватывает сетевой трафик и передает его в базу данных для хранения (наиболее требовательный к ресурсам компонент);

- сервер контроля рабочих станций — используется для развертывания агентов на рабочие станции, мониторинга их работы и сбора информации, перехваченной агентами (в том числе шифрованного трафика и данных о работе с внешними устройствами);

- cервер обработки информации — выполняет обработку, индексацию и анализ данных, поиск, отправку уведомлений, формирование отчетов и пр.

В качестве СУБД может быть использован MS SQL Server, Oracle, SQLite и PostgreSQL. Система легко масштабируется, при необходимости в сеть можно добавить новый сервер, отвечающий за перехват или обработку данных. Процесс развертывания очень прост, для управления, создания правил и анализа используется консоль администратора Falcongaze SecureTower Admin Console и консоль безопасности Falcongaze SecureTower Client. В установленной системе активно несколько общих правил, позволяющих выявить отправку ряда данных (номеров кредиток, ИНН), посещение соцсетей, отправку резюме для поиска новой работы и др.

Возможности OpenDLP

Проект OpenDLP предлагает комплекс инструментов для предотвращения возможных утечек информации с клиентских машин, работающих под управлением Windows. Для этого на подчиненных компах устанавливается небольшой агент. Само развертывание производится в автоматическом режиме через Netbios/SMB. Кроме того, возможно прямое сканирование систем без установки агентов в Windows (через SMB), *nix-системах (SSH) и СУБД (MS SQL и MySQL). Централизованное управление осуществляется при помощи веб-интерфейса, обмен данными с агентом производится по каналу связи, зашифрованному при помощи SSL (используется libcurl). Настройку большого числа агентов упрощают профили, содержащие правила сканирования. В правилах для описания объектов поиска используются Perl-совместимые регулярные выражения, позволяющие обнаруживать номера кредиток и паспортов, SSN, пароли, выявлять наличие на ресурсах документов с конфиденциальными данными и отслеживать их обработку на внешних сервисах (Google Docs, Gmail). Администратор может настроить черный и белый список каталогов для сканирования и задать отслеживаемые расширения файлов. В настоящее время интерфейс позволяет просматривать результаты сканирования (получать список файлов, в которых найдены совпадения) и управлять работой агентов (пауза сканирования и деинсталляция агента). В текущей версии не производится прослушивание сетевого трафика, а также анализ информации, копируемой на внешний носитель, программа проверяет только документы в текстовом формате, хранящиеся на жестком диске компа. Проект пока находится в стадии активной разработки. Первая версия под номером 0.1 представлена в апреле 2010-го, текущая версия — 0.4.3. Серверная часть написана на языке Perl, для установки разработчики рекомендуют Apache и Linux, для хранения данных используется MySQL. Агент написан на языке Си. Исходные тексты распространяются на условиях GNU GPLv3. Для ознакомления проект предлагает образ VMware.

DeviceLock Endpoint DLP Suite

- Сайт проекта: devicelock.com/ru.

- Лицензия: проприетарная.

- ОС сервер: Windows NT/2000/XP/2003/Vista/2008/7.

- ОС клиенты: Windows NT/2000/XP/Vista/7.

- Русификация: есть.

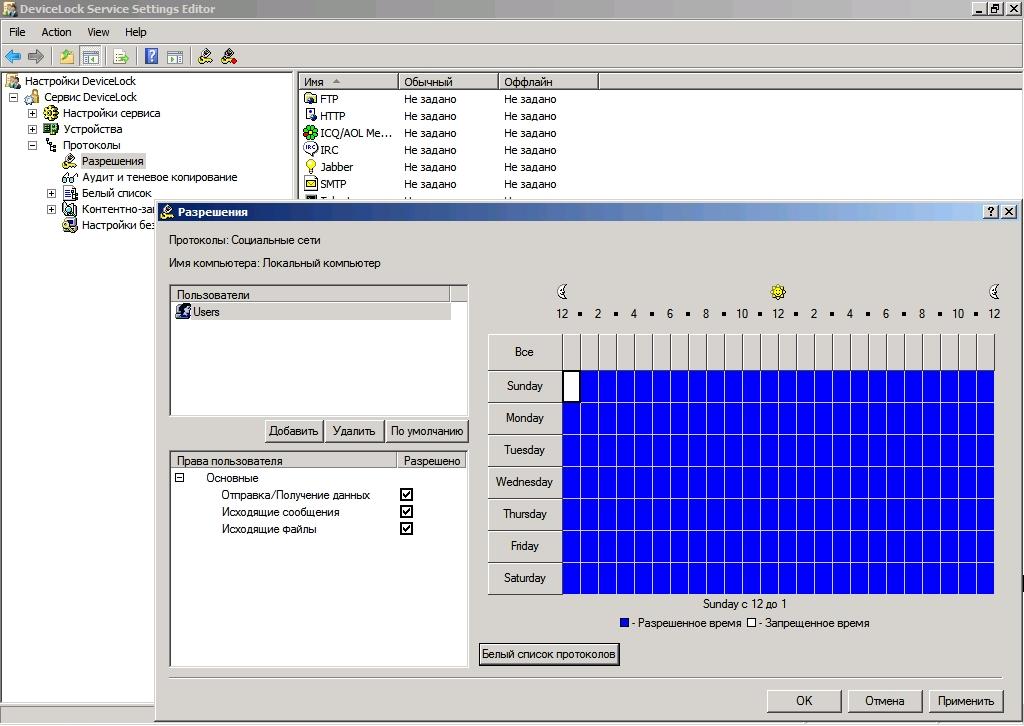

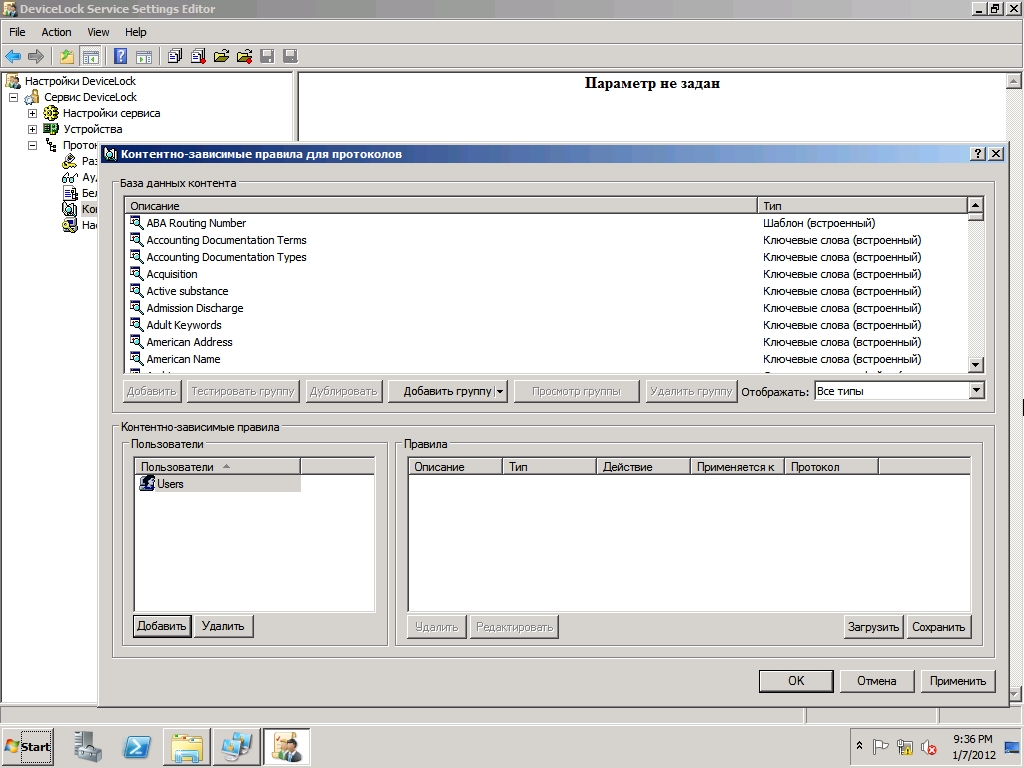

Система DLP, построенная на основе достаточно известного решения DeviceLock, которое используется для контроля доступа пользователей к различным периферийным устройствам. DeviceLock разрешает/блокирует доступ с учетом следующих параметров: логина, типа, времени суток, формата файлов и т. д. Сейчас это базовый элемент системы DLP, дополненный опциональными модулями NetworkLock (анализ данных, передаваемых по сети) и ContentLock (собственно, отвечает за анализ и фильтрацию данных). Благодаря новым возможностям DeviceLock научился блокировать устройства, отслеживая в том числе и содержимое копируемых данных, а не только логин пользователя и прочие стандартные параметры. При этом разные политики устанавливаются в зависимости от того, работает компьютер в сети или автономно (оперативный и автономный режимы). Система детально протоколирует все действия пользователей и осуществляет выборочное теневое копирование данных для анализа. Она распознает более 80 типов файлов и использует несколько механизмов анализа контента: поиск по ключевым словам и шаблонам, в том числе с поддержкой регулярных выражений (номера кредиток, адреса, паспортные данные и т. д.), словари, поиск по свойствам файлов и данных (название, размер, пароль, текст и др.). Благодаря этому DLP может найти текст, спрятанный, например, в графических файлах. Реализованы белые списки (списки устройств и протоколов и временные списки), позволяющие пользователю без проблем получить доступ. Возможна интеграция с механизмами шифрования BitLocker To Go, PGP, TrueCrypt и некоторыми другими. Таким образом, можно разрешить записывать определенные документы только на защищенные носители. Клиентская часть также контролирует буфер обмена, PrintScreen, печать документов и обнаруживает работающие кейлоггеры. Модуль NetworkLock использует методы DPI (Deep Packet Inspection, глубокий анализ пакетов) и умеет определять протоколы вне зависимости от порта, поэтому система позволяет легко создавать политики для любого вида трафика: веб-трафика, трафика соцсетей, файлового, почтового и IM-трафика. Распознаются протоколы синхронизации с мобильными устройствами: MS ActiveSync, Palm HotSync и iTunes. В настоящее время в официальных списках нет поддержки P2P и Skype.

Возможно использовать дополнительный компонент полнотекстового поиска DeviceLock Search Server (DLSS), который находит информацию в теневых копиях и журналах. Управление производится при помощи групповых политик домена, поэтому клиенты автоматически подхватывают установки. Правила создаются через редактор DeviceLock GroupPolicy Manager. На случай отсутствия Active Directory предусмотрена консоль DeviceLock Enterprise Manager, способная получать данные из любых LDAP-каталогов, в консоли DeviceLock Management Console отображается текущее состояние агентов. Также клиенты могут устанавливаться с уже преконфигурированными параметрами.

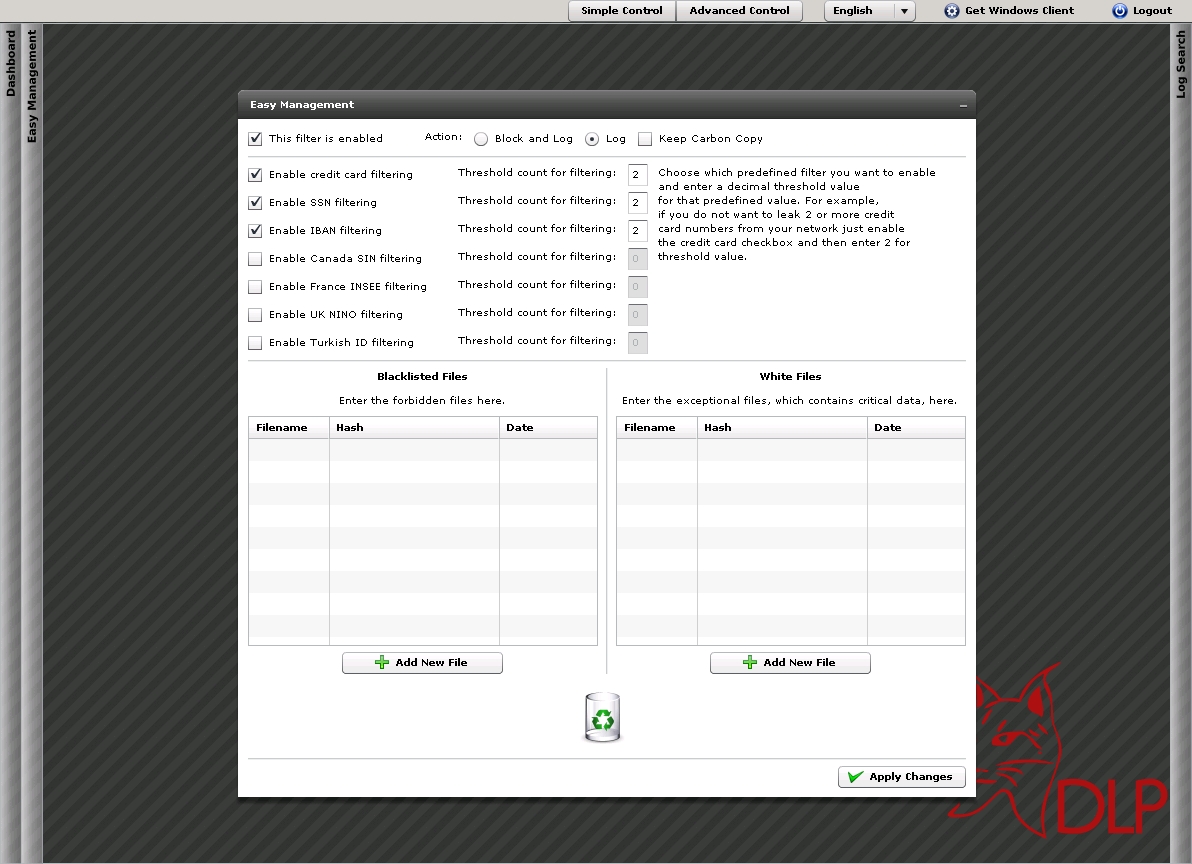

MyDLP Community Edition

Сайт проекта: mydlp.org. Лицензия: GNU GPL. ОС сервер: Ubuntu 10.04 LTS. ОС клиенты: Windows XP, Vista, 7 (х86/х64). Русификация: отсутствует (возможна собственными силами).

Бесплатная DLP-система (разработчики расшифровывают эту аббревиатуру как Data Loss Prevention) с открытым исходным кодом, включающая ряд функций для предотвращения утечки данных:

- анализ протоколов — HTTP/HTTPS, FTP/FTPS, SMTP, ICAP (в ближайших планах — POP/IMAP, MSNMS/Jabber и MS Exchange);

- анализ документов — txt, MS Word/Excel/Powerpoint 97–2k3, RTF, LibreOffice ODF, PDF, PostScript, XML, HTML, и архивов — ZIP, 7z, TAR, GZIP, RAR и др.;

- регистрация, блокировка (в платной версии Enterprise добавлены архивирование и карантин);

- определение MIME-типа по данным Python-Magic, типа файлов по MD5-хешу;

- извлечение текста из файлов бинарных форматов;

- обнаружение исходного кода (C/C++/C#/Java/ADA и др.);

- идентификация банковских счетов/кредитных карт, некоторых национальных идентификационных номеров;

- применение пользовательских правил и регулярных выражений, статистический анализ и байесовские классификаторы;

- интеграция с веб-прокси (Squid) для фильтрации входящего и исходящего веб-трафика, использование в качестве контентного фильтра для Postfix, MS Exchange, интеграция с Zimbra;

- составление списков ACL на основе IP-адресов и шаблонов.

Кроме того, MyDLP умеет обнаруживать и открывать зашифрованные файлы или файлы, закрытые паролем (если есть ключ). Функционально система, построенная на MyDLP, состоит из четырех компонентов:

- MyDLP Network — сетевой сервер, которой используется для перехвата TCP-соединений и является основной для MyDLP. Написан на Erlang и Python, может быть установлен на любой системе, поддерживающей интерпретаторы.

- MyDLP Endpoint — агент, устанавливаемый на конечных системах (поддерживаются 32/64-битные WinXP-Se7en), позволяет контролировать все критические операции: копирование файлов, печать, захват экрана, получение прав администратора и т. п.

- MyDLP Security Monitor — монитор, отслеживающий, кто и какие данные использует.

- MyDLP Web UI — инструмент управления настройками Network и Endpoint, которые периодически подключаются к Web UI, получают последние установки и сбрасывают лог. Написан на PHP и Adobe Flex, для хранения настроек и журнала событий используется MySQL.

Процесс настройки и подключения клиентов трудностей не вызывает. Девиз Easy, Simple, Open полностью отражает суть MyDLP. Документация проекта включает десяток мануалов, есть даже небольшое видеоруководство. После запуска клиента в трее появляется значок, спрятать который с помощью штатных средств невозможно. Проект предлагает установочный ISO-образ (на базе Ubuntu), образ VMware и репозиторий Ubuntu 10.04 LTS.

За плату предлагается Enterprise-версия, имеющая расширенные средства анализа, улучшенный интерфейс, карантин, функцию архивирования и обеспечиваемая поддержкой.

Заключение

Нужно помнить, что DLP — это прежде всего инструмент, позволяющий значительно снизить риски, наличие которого уже само по себе дисциплинирует сотрудников. Ожидать, что внедрение такой системы гарантированно защитит от утечек, возникающих в результате умышленных действий, тоже не стоит. Если инсайдер захочет передать или вынести ценную информацию, он наверняка найдет способ для этого, поэтому следует также использовать все традиционные методы защиты.