Содержание статьи

Шутка про то, что скоро в интернет будет выходить каждая кофеварка, уже давно перестала быть шуткой. Радионяня, которая может следить за членами семьи, и телевизор, который сохраняет зрительские предпочтения, зараженные роутеры и хакеры, взламывающие автомобили, — все это проблемы настоящего или самого недалекого будущего. Мы попросили наших друзей из компании Symantec написать про угрозы, которые интернет несет не твоему крепкому и защищенному проверенным временем софтом компьютеру, а...скажем так, не компьютерным приборам, которые внезапно оказались способными выходить в сеть, но при этом совершенно к этому большому пути не готовыми.

Будущее наступило

С появлением «умного дома» ты спокойно можешь войти в домашнюю сеть перед выходом с работы и включить центральное отопление или даже поставить разогреваться духовку. Если, пока тебя нет дома, сработает сигнализация, ты сможешь подключиться к охранной системе со своего смартфона, посмотреть трансляцию с камер видеонаблюдения и сделать сброс системы, если оказалось, что все в порядке.

К сожалению, каждая новая технология, как правило, приносит с собой и ряд новых угроз безопасности. Сейчас большинство пользователей очень хорошо понимает, что их персональный компьютер может оказаться зараженным вредоносным кодом. Все более распространенным становится также и понимание уязвимости смартфонов последних поколений. Однако лишь немногие знают об угрозах, существующих для других устройств. Между тем эти устройства обладают ограниченной, но так или иначе стандартной операционной системой, а значит, возможна эксплуатация ее уязвимостей. Как же киберпреступники могут использовать всю эту «армию» подключенных к сети гаджетов?

- Отказ в обслуживании. Первое, что может прийти в голову, — это атаки класса «отказ в обслуживании»: мошенник просто приводит устройство в нерабочее состояние, доставляя «массу удовольствий» владельцам умных домов.

- Бот-сети. Устройства, подключенные к сети, являются потенциальными агентами бот-сетей. Представь, что роутеры (а они также подключены к интернету) начинают рассылать спам и участвовать в DDOS-атаках.

- Ослабление периметра. Физические объекты зачастую строились с учетом недоступности из интернета, использование же умных устройств может позволить получить доступ к закрытым сетям.

- Случайные нарушения. Наличие умных устройств может позволить заинтересованному человеку получить данные, которые напрямую не являются вредоносными. Например, использование некоторых решений, реализующих подход BYOD, позволяет отслеживать местоположение устройства. Знание того, где находится тот или иной человек, будь то начальник компании или подчиненный, может оказаться потенциально полезным.

При этом нужно понимать, что все сказанное не представляет собой конечный список. По мере развития «интернета вещей» будут видоизменяться существующие и появляться новые векторы атак, направленные из самых неожиданных источников.

Linux-червь

Пока интернет вещей находится на раннем этапе развития, но угрозы уже существуют. Например, эксперт Symantec Каору Хайяши недавно обнаружил нового червя, цель которого — компьютеры под управлением Linux. Поначалу казалось, что червь под названием Linux.Darlloz не представляет собой ничего особенного. Он использовал старую уязвимость языка программирования PHP ('php-cgi' Information Disclosure Vulnerability), чтобы подобраться к системе: червь пытается получить права администратора через перебор наиболее популярных комбинаций логинов и паролей и распространяется путем поиска других компьютеров. Затем червь оставляет на зараженном компьютере черный ход, чтобы потом злоумышленник мог отдавать ему различные команды.

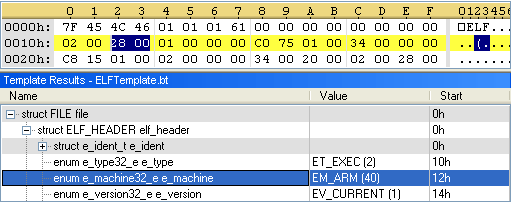

Поскольку Linux.Darlloz использует старую уязвимость PHP, его распространение возможно лишь на системы, где уязвимость еще не была устранена. И если бы этим действие червя ограничивалось, то его можно было бы назвать вполне заурядным. Однако, более детально изучив его работу, Каору обнаружил интересную вещь: гуляющая по интернету версия червя заражала исключительно системы, построенные на процессорах с архитектурой Intel x86, обычно встречающихся в серверах и персональных компьютерах (загружаемый URL в коде эксплойта встраивается в двоичный файл ELF устройств на базе архитектуры Intel). Затем Каору Хайяши обнаружил также его версии и для архитектур ARM, PPC, MIPS и MIPSEL (рис. 1). Эти архитектуры больше всего характерны для таких устройств, как домашние роутеры, сет-топы (ресиверы цифрового телевидения), камеры видеонаблюдения и индустриальные системы управления. Злоумышленник мог в любой момент начать серию атак на подобные устройства.

Еще одно интересное наблюдение: помимо всего прочего, Linux.Darlloz ищет и пытается удалить с зараженной системы все копии другого червя, Linux.Aidra. Червь также пытается блокировать порт, используемый Linux.Aidra. В этом действии нет ничего альтруистичного. Просто, вероятно, создатель Linux.Darlloz знает, что устройства, которые заражает Linux.Aidra, обладают ограниченными вычислительными ресурсами, и не хочет позволять другому червю использовать часть этих ресурсов.

Linux.Aidra, который Linux.Darlloz пытается подавить, также служит примером угроз нового поколения. Так же как и некоторые из вариантов Darlloz, Linux.Aidra атакует небольшие устройства, а именно кабельные и DSL-модемы. Червь делает их частью своего ботнета, который затем может быть использован злоумышленниками для осуществления DDoS-атак. Автор Darlloz, кем бы он ни был, очевидно, считал, что заражение Aidra настолько широко распространено, что уже представляет потенциальную угрозу его собственному червю.

В начале 2014 года компания Proofpoint обнаружила очередную атаку, целью которой были устройства, подключенные к интернету. В результате исследования было выяснено, что заражению подверглось более 100 тысяч устройств, включая роутеры, NAS-устройства, мультимедийные центры и даже один холодильник. Данные устройства использовались для массовой рассылки спама — в ходе атаки было одновременно разослано более 750 тысяч писем со 100 тысяч почтовых ящиков (примерно 100 тысяч сообщений за кампанию, по три кампании в день с 23 декабря по 6 января).

Самое сложное в такого рода угрозах — конечный пользователь может и не подозревать, что устройство оснащено операционной системой, которую можно атаковать, ведь программная часть в таких продуктах, как правило, скрыта от глаз пользователя. Другая потенциальная проблема производитель не в состоянии предоставлять обновления для уже эксплуатируемых устройств, что может быть связано как с аппаратными, так и с архитектурными ограничениями, например, когда старое оборудование неспособно запускать ПО новых версий.

Уязвимость систем видеонаблюдения

Червь Linux.Darlloz лишь один случай из целой серии происшествий, знаменующих приход угрозы безопасности интернета вещей. Ранее в 2013 году Федеральная торговая комиссия США подала иск против TRENDnet, компании, которая занимается производством камер видеонаблюдения и радионянь. По словам представителя Федеральной торговой комиссии, TRENDnet позиционировала свои камеры как безопасные, в то время как «на самом деле камеры были снабжены некачественным ПО, в результате чего любой мог просматривать, а иногда даже прослушивать трансляции с этих видеокамер. В результате сотни трансляций с частных камер клиентов компании стали публично доступными через интернет», — отметил представитель Федеральной торговой комиссии США.

В январе 2012 года один блогер указал на эту уязвимость, в результате чего люди опубликовали ссылки на трансляции почти с 700 камер. «Можно было наблюдать за тем, как спят в кроватках малыши, играют дети, а также за обычной жизнью взрослых людей», — сказал представитель Федеральной торговой компании. В результате торговая комиссия обязала компанию усилить систему безопасности на этих устройствах и пообещать в будущем не вводить клиентов в заблуждение по поводу степени надежности своих продуктов.

В случае с TRENDnet интереснее всего то, что подвергнутые атаке устройства не были заражены каким бы то ни было вредоносным кодом. Просто настройки безопасности позволяли получить доступ к камерам любому, кто знал, как это сделать. И это не единичный случай. Сейчас даже существует поисковая машина под названием Shodan, позволяющая осуществлять поиск устройств, имеющих выход в интернет.

Shodan — это поиск скорее вещей, нежели сайтов. Помимо камер видеонаблюдения и других домашних устройств, Shodan позволяет находить системы управления отоплением зданий, водоочистные станции, машины, светофоры, фетальные мониторы и системы управления электростанциями. Тот факт, что устройство находится при помощи Shodan, еще не означает, что оно уязвимо, однако сервисы типа Shodan упрощают нахождение устройств злоумышленниками, если тем известны их уязвимости.

«Взаимосвязанный мир»

Однако не все опасения связаны с уязвимостями безопасности. В наше время телевизоры с доступом в интернет обладают рядом дополнительных удобных функций, таких как доступ к сервисам потокового видео и наличие интернет-браузера. Недавно производитель электротехники компания LG подтвердила, что некоторые из ее моделей телевизоров следят за тем, что смотрят люди, и отправляют обобщенные данные обратно в компанию. Представители компании говорят, что это было сделано затем, чтобы предлагать клиентам адаптированную под них рекламу. Однако ошибка в системе приводила к тому, что данные продолжали собираться даже тогда, когда функция была отключена в настройках. Представители компании заявили, что грядущее обновление прошивки устранит эту проблему.

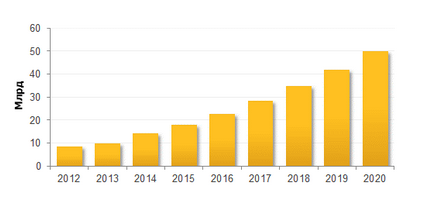

Интернет вещей сейчас находится на очень ранней стадии своего развития, однако число устройств, имеющих доступ в Сеть, стремительно растет. По данным компании Cisco, в настоящий момент число таких устройств в мире составляет 10 миллиардов, что почти в 1,4 раза больше, чем все население нашей планеты, а к 2020 году это число должно составить 50 миллиардов. Интересно, что, по прогнозам компании, половина всего этого роста произойдет в последние три года этого десятилетия.

За последние несколько лет мы были свидетелями появления множества различных устройств, имеющих доступ к Сети. Например, теперь даже простой термостат обзавелся доступом в Сеть, так же как и лампочка, которой теперь можно управлять при помощи смартфона. И даже автомобильная промышленность сейчас уделяет огромное внимание данному вопросу и уже обещает нам транспортные средства, способные получать информацию из Сети в режиме реального времени.

Каковы же причины такого стремительного роста? Коротко говоря, в интернете стало больше «места», а производство устройств обходится все дешевле. Любое подключающееся к интернету устройство получает свой IP-адрес, и таким образом оно может взаимодействовать с другими устройствами. Число возможных IP-адресов по актуальному протоколу IPv4 было практически исчерпано, поэтому сейчас получает распространение новый протокол IPv6, в рамках которого количество возможных адресов исчисляется миллиардами на каждого жителя Земли.

Развиваются также и другие протоколы. Так, специальная группа по интересам Bluetooth недавно анонсировала последнюю версию этой технологии. Представители группы заявили, что технология Bluetooth развивается с учетом формирования интернета вещей. Таким образом, новый стандарт позволит упростить взаимное обнаружение и взаимодействие устройств во все более актуальных условиях скопления людей.

Что же касается простоты производства устройств, то многие, вероятно, слышали о законе Гордона Мура — эмпирическом наблюдении, согласно которому вычислительная мощность микропроцессоров каждые два года удваивается. Таким образом, и энергопотребление производимых чипов, и стоимость их производства все время снижается. Это же касается не только центральных процессоров, но, например, и Wi-Fi-чипов, стоимость которых за последние годы значительно снизилась. В результате производить устройства с доступом в интернет становится все проще и дешевле. Чтобы оставаться защищенным, мы рекомендуем читателю предпринять следующие меры:

- Проведи ревизию ваших устройств. Отсутствие у устройства экрана и клавиатуры еще не означает, что оно неуязвимо для атак.

- Если устройство подключено к домашней сети, то есть вероятность доступа к нему через интернет. Необходимо обеспечить безопасность устройства.

- Не забывай о настройках безопасности любого приобретаемого устройства. Если устройство обладает функцией удаленного доступа, отключи ее в случае ненадобности. Меняй любой установленный по умолчанию пароль на нормальный, длинный, стойкий, из букв и цифр.

- Регулярно проверяй веб-сайты производителя на предмет обновлений программного обеспечения. При обнаружении уязвимостей производители, как правило, устраняют их при помощи обновлений ПО.

- Многие из твоих устройств подключены к вашей домашней сети, которая, в свою очередь, подключена к интернету. Твой роутер или модем — это то, что отделяет устройства от внешнего мира. Обеспечение безопасности этого звена представляет первостепенную важность. Большинство таких устройств снабжено шлюзом безопасности; убедись, что он включен и соответствующим образом настроен.

О корпорации Symantec

Корпорация Symantec защищает информацию и является мировым лидером в области решений для обеспечения безопасности, резервного копирования и высокой доступности данных. Инновационные продукты и услуги компании защищают людей и информацию в любых средах — от самых маленьких мобильных устройств до центров обработки данных предприятий и облачных систем. Всемирно известная экспертиза Symantec в области защиты данных, аутентификации и обмена данными дает клиентам уверенность в мире информационных технологий. Больше информации доступно по адресу www.symantec.ru.