Независимые специалисты по информационной безопасности предупреждали, что со второй половины июня на подпольных форумах предлагается на продажу «криптолокер нового поколения» CTB-Locker (Curve-Tor-Bitcoin Locker), который помечен в антивирусных базах как Critroni.A и Trojan-Ransom.Win32.Onion.

Код Critroni выполнен на самом высоком уровне. Это признали и аналитики «Лаборатории Касперского», которые тоже очень заинтересовались этой программой.

Некоторые особенности Critroni/Trojan-Ransom.Win32.Onion (по описанию «Лаборатории Касперского»).

Командный сервер расположен в анонимной сети Tor

В рассмотренном образце содержится статический (единственный) адрес командного сервера, он располагается в доменной зоне .onion.

Отметим, что само по себе это не является «инновацией». Среди других типов вредоносного ПО подобные случаи уже встречались.

Однако среди зловредов-вымогателей это в новинку. Хотя некоторые ранее обнаруженные семейства вымогателей и требовали, чтобы жертва сама посетила некий сайт в Tor, однако рассматриваемый нами зловред поддерживает полноценное взаимодействие с сетью Tor без участия жертвы, что отличает его от остальных.

Необычная техническая организация доступа к сети Tor

Все ранее встречавшееся вредоносное ПО если и общалось с сетью Tor, то делало это незатейливо: запускало (пусть иногда с помощью внедрения в другие процессы) легальный файл tor.exe, распространяющийся с официального веб-сайта сети.

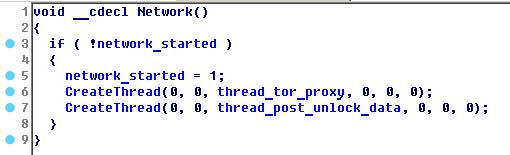

Trojan-Ransom.Win32.Onion не использует готового файла tor.exe. Вместо этого весь код, необходимый для реализации общения с анонимной сетью, статически слинкован с исполняемым файлом зловреда (т.е. совмещен с вредоносным кодом) и запускается в отдельном потоке (thread).

Код, содержащийся процедуры thread_tor_proxy, практически целиком взят из открытых источников (Tor является open-source проектом).

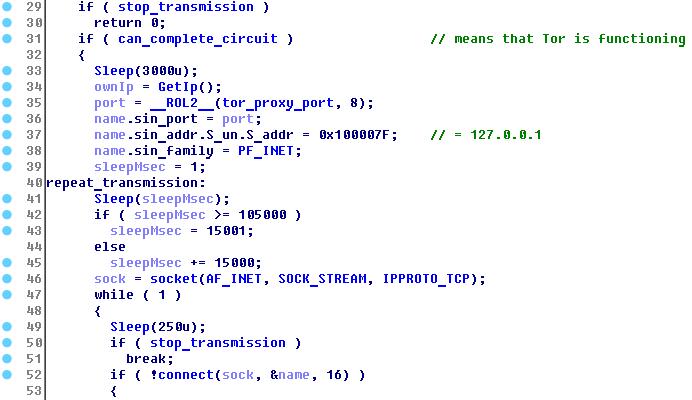

Когда связь с Tor установлена и поднят локальный tor proxy сервер по адресу 127.0.0.1 (номер порта различается на разных зараженных машинах и зависит от параметра MachineGuid), выставляется глобальный флаг can_complete_circuit, который проверяется в потоке thread_post_unlock_data.

Как только это произошло, зловред осуществляет сетевую коммуникацию именно с этим локальным адресом.

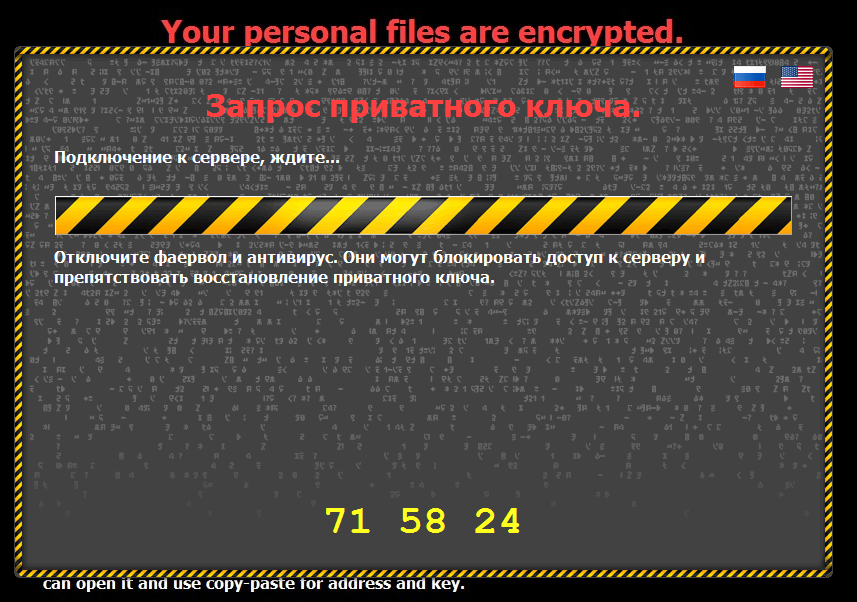

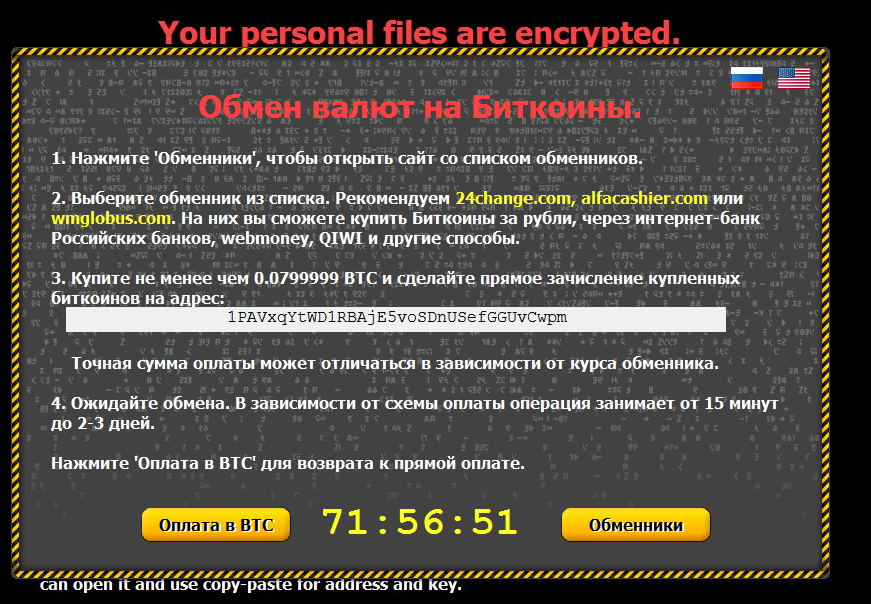

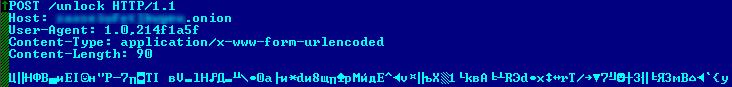

Запрос, посылаемый зловредом на сервер, содержит данные, необходимые для расшифровки файлов жертвы.

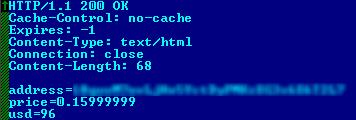

В ответ сервер возвращает данные о стоимости разблокировки в биткоинах и долларах США, а также адрес кошелька для оплаты.

Протокол Диффи-Хеллмана на эллиптической кривой

Ни один зловред ранее не использовал протокол Диффи-Хеллмана на эллиптической кривой вместо традиционной связки алгоритмов AES+RSA.

Краткая схема работы протокола.

- Существует возможность сгенерировать пару ключей – секретный (private) и открытый (public).

- Из своего секретного и чужого открытого ключа можно сгенерировать так называемый разделяемый (общий) секрет (shared secret).

- Если два абонента обменялись открытыми ключами (секретные ключи не передаются!) и каждый независимо от другого вычислил разделяемый секрет из чужого открытого и своего секретного ключа, у обоих получится одно и то же значение.

- Полученный разделяемый секрет можно использовать как ключ для любого симметричного алгоритма шифрования.

Криптолокер Critroni не сохраняет на компьютере жертвы секретный ключ после шифрования файлов, а отправляет его на сервер злоумышленников.

Передаваемый на сервер ключ можно было бы перехватить, но, к сожалению, это не даст возможности расшифровать файлы жертвы. Дело в том, что авторы зловреда использовали для защиты своего трафика тот же самый асимметричный протокол ECDH, только с отдельным специальным набором ключей.

Поскольку использование такой грамотной криптосхемы не даёт возможности извлечь приватные ключи и расшифровать файлы самостоятельно, «Лаборатория Касперского» рекомендует использовать резервное копирование важных файлов и использовать антивирусы со свежими базами сигнатур.

«Этот шифровальщик — представитель нового поколения троянцев-вымогателей. Его авторы применили как известные техники, «обкатанные» его многочисленными предшественниками, например, требование выкупа в валюте Bitcoin, так и абсолютно новые для данного класса вредоносного ПО решения. В частности, сокрытие командного сервера в анонимной сети Tor затрудняет поиск злоумышленников, а использованная необычная криптографическая схема делает расшифровку файлов невозможной даже при перехвате трафика между троянцем и сервером. Все вместе делает его опасной угрозой и одним из самых технологичных шифровальщиков на сегодняшний день», — отметил Фёдор Синицын, старший антивирусный аналитик «Лаборатории Касперского».