В официальном блоге компании FireEye появилась информация об обнаружении новой серии атак на маршрутизаторы Cisco. Специалисты дочерней фирмы Mandiant обнаружили, что, равно как и в августе 2015 года, данная атака не эксплуатирует никаких уязвимостей в оборудовании Cisco или его ПО.

Исследователи Mandiant пишут, что атакующие применяют технику, как две капли воды похожую на метод, описанный самими специалистами Cisco в августе текущего года. Тогда компания предупреждала о серии атак, в ходе которых злоумышленники подменяют прошивку ROMMON (ROM Monitor) на вредоносную, собственного производства. Месяц назад Cisco отдельно выделила тот факт, что для атак хакеры не используют какие-либо баги. Вместо этого они либо умудряются получить физический доступ к аппаратуре, либо находят способы украсть легитимные данные настоящих администраторов, которыми затем и пользуются.

Теперь, спустя месяц, на 14 маршрутизаторах Cisco, расположенных на Филиппинах, Украине, Индии и Мексике, обнаружили внедренное ПО, которое специалисты Mandiant назвали SYNful Knock. Как и ранее, хакеры не использовали для модификации прошивок устройств уязвимостей, но сумели каким-то образом заполучить легитимные учетные данные администраторов.

Специалисты сообщают, что атака затронула модели Cisco 1841, 2811 и 3825, но, скорее всего, уязвимы и другие устройства. «Мы полагаем, что обнаружение SYNful Knock – это лишь верхушка айсберга, состоящего из атак, для которых используется модификация прошивок маршрутизаторов (независимо от производителя)», — сообщается в блоге. Действительно, подсадка подобного бекдора на маршрутизатор, это идеальная «точка входа» в корпоративную или иную сеть.

После модификации прошивки на выбранном маршрутизаторе, атакующие получают неограниченный backdoor-доступ к устройству через консоль и Telnet, используя для этого специальный пароль. Малварь позволяет атакующим использовать маршрутизаторы для самых различных целей, отправляя сгенерированные определенным образом TCP-пакеты. Кроме того, пока на устройстве работает SYNful Knock, сотня дополнительных модулей может быть загружена атакующими в энергозависимую память. Все они просто исчезнут после перезагрузки или выключения устройства.

В компании Cisco уже знают о происходящем. На официальном сайте появился гайд, не только рассказывающий о проблеме, но и подробно объясняющий, как именно можно обнаружить подобную малварь (что достаточно сложно) и, главное, как от нее избавиться.

UPD

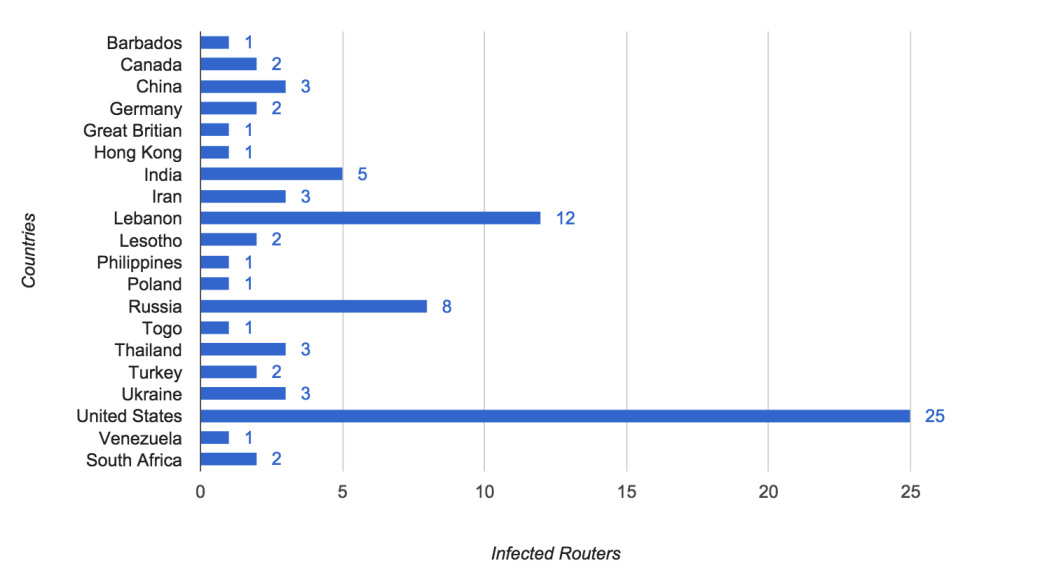

Объединенная команда ученых из университетов Мичигана, Беркли и Международного центра компьютерных наук Университета Беркли сообщает, что все даже хуже, чем по данным компании FireEye. Исследователи обнаружили еще, как минимум, 79 пораженных девайсов, 25 из которых находятся в США (всего поражены маршрутизаторы в 19 странах):