Содержание статьи

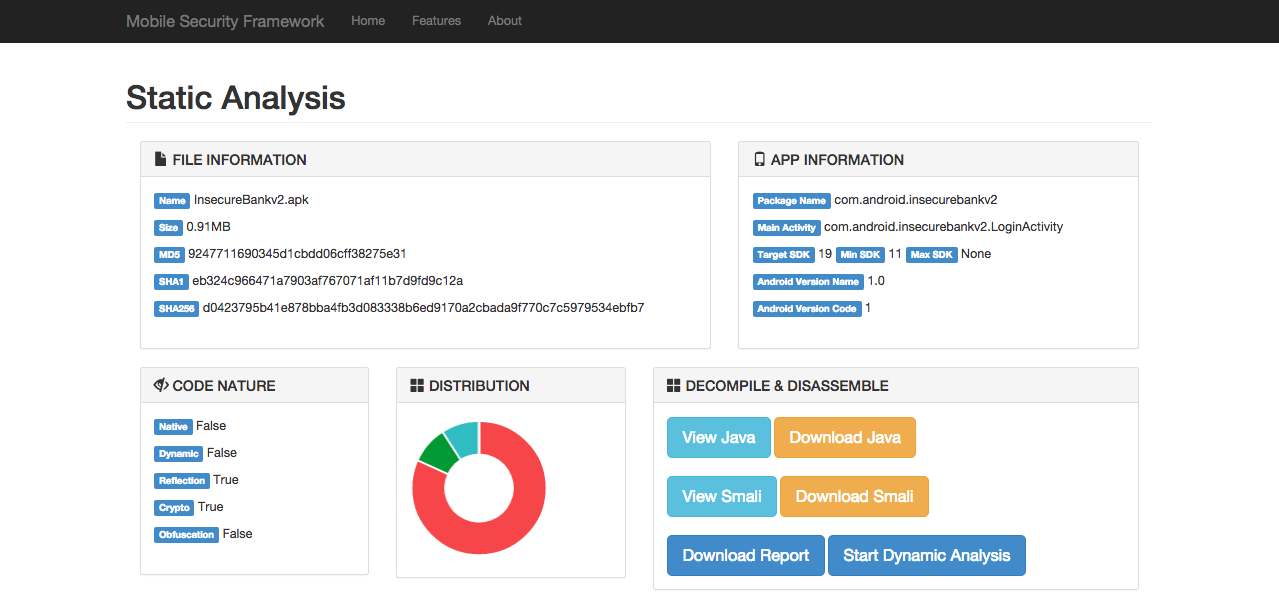

Mobile-Security-Framework (MobSF)

Автор: Ajin Abraham

URL: https://github.com/ajinabraham/Mobile-Security-Framework-MobSF

Система: Linux

Во время пентеста мобильных приложений (особенно в black box сценарии) используется большое количество инструментов, и при этом они свои для каждой из мобильной ОС. В связи с этим сам процесс разворачивания, настройки инфраструктуры тестирования отнимает достаточно много времени и сил.

Mobile Security Framework (MobSF) — это фреймворк «все в одном» для автоматизированного тестирования безопасности мобильных приложений для iOS и Android. Фреймворк имеет открытый исходный код и позволяет производить как статический, так и динамический анализ приложений. Как несложно догадаться, фреймворк поддерживает анализ APK (для Android), IPA (для iOS) и исходного кода.

При статическом анализе можно автоматически просматривать код, искать небезопасные разрешения (permissions) и конфигурации и обнаруживать небезопасный код: переопределение обработчиков SSL-соединений, отключение проверки валидности SSL-соединения, использование методов слабой криптографии, вшитые критичные данные, использование опасных API-вызовов, утечку критичной информации / PII и использование функций, приводящих к небезопасному хранению данных.

При динамическом анализе исследуемое приложение запускается в виртуальной машине или на заранее сконфигурированном устройстве и проблемы детектируются прямо в момент работы приложения. В это время идет захват сетевого трафика, расшифровка HTTP-трафика, сбор дампов, логов приложения.

При желании, конечно, можно добавлять собственные правила и описания уязвимостей.

Разработчик в дальнейшем планирует реализовать поддержку операционных систем Tizen, WindowsPhone.

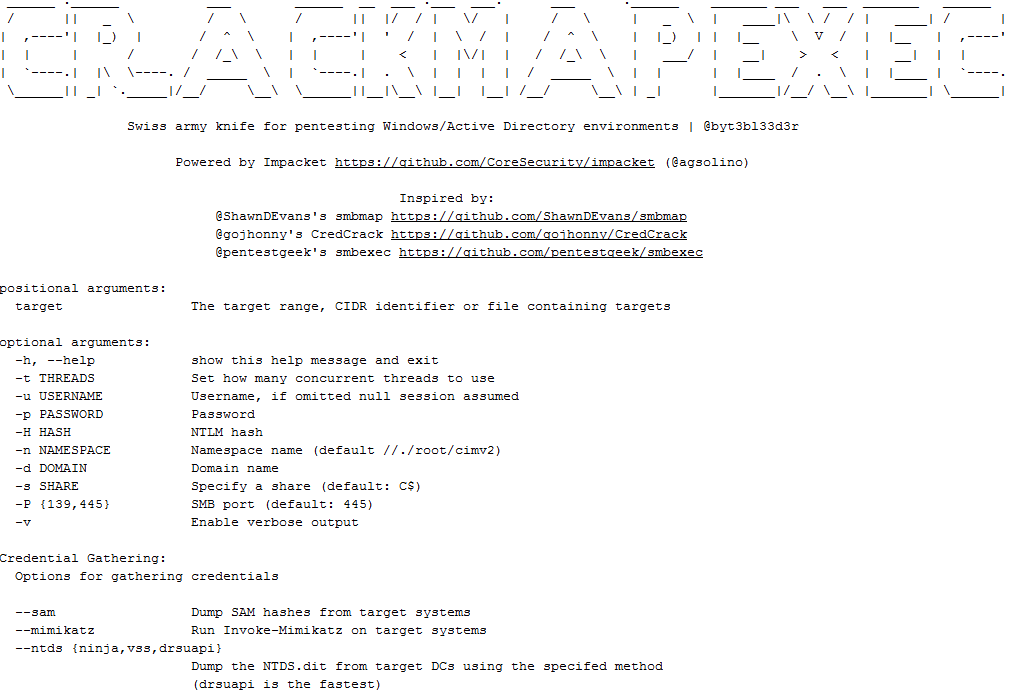

CrackMapExec

Автор: byt3bl33d3r

URL: https://github.com/byt3bl33d3r/CrackMapExec

Система: Linux/Windows

Сегодня пентест практически любой корпоративной сети сводится к работе с Active Directory окружением. И естественно, нужно быть во всеоружии при такой задаче.

CrackMapExec — это швейцарский нож для пентеста Windows / Active Directory окружения.

Инструмент позволяет все, начиная от перечисления авторизованных пользователей, поиска SMB-шар до выполнения атак в стиле PsExec и автоинжекта mimikatz в память с помощью PowerShell.

Из особенностей отдельно хочется выделить:

- чистый Python;

- многопоточность;

- использование только native WinAPI вызовов для обнаружения сессий, пользователей, дампинга SAM-хешей и так далее;

- Opsec safe (никаких бинарей не грузится на машину, никаких шелл-кодов не инжектится).

Пример запуска инструмента для получения доступа к общим директориям:

#~ python crackmapexec.py -t 100 172.16.206.0/24 -u username -p password --sharesИли использование WMI для выполнения кода (в данном случае команды whoami):

#~ python crackmapexec.py -t 100 172.16.206.0/24 -u username -p password --execm wmi -x whoamiQuick Android Review Kit

Авторы: LinkedIn

URL: https://github.com/LINKEDIN/QARK

Система: Linux

Продолжаем тему мобильной безопасности. Рассмотрим еще один инструмент, но в этот раз уже заточенный только под ОС Android.

Quick Android Review Kit — это инструмент на Python для поиска нескольких уязвимостей в Android-приложениях в исходном коде или APK-файлах.

Он также позволяет создавать proof of concept загружаемых APK и/или последовательности ADB-команд, способных эксплуатировать найденные уязвимости. При этом нет необходимости в root-доступе на тестовом устройстве, так как инструмент сфокусирован на уязвимостях, которые могут быть использованы при прочих безопасных условиях.

Инструмент нацелен на поиск следующих типов уязвимостей:

- случайно экспортируемые компоненты;

- неправильно защищенные экспортируемые компоненты;

- intents, которые уязвимы для перехвата или подслушивания;

- неправильная проверка x.509-сертификатов;

- создание world-readable или world-writeable файлов;

- activities, которые могут привести к утечке данных;

- использование Sticky Intents;

- небезопасное создание Pending Intents;

- отправка небезопасных Broadcast Intents;

- вшитые закрытые ключи;

- слабая или неправильно используемая криптография;

- потенциально уязвимая конфигурация WebView;

- экспортируемые Preference Activities;

- tapjacking;

- приложения с включенным бэкапом;

- приложения с включенной отладкой;

- приложения, поддерживающие устаревшие версии API с известными уязвимостями.

Отличный инструмент для создания PoC при участии в тех же Bug Bounty программах, если у тебя не особо с программированием ;).

Инструмент впервые был представлен на конференции Black Hat LasVegas 2015.

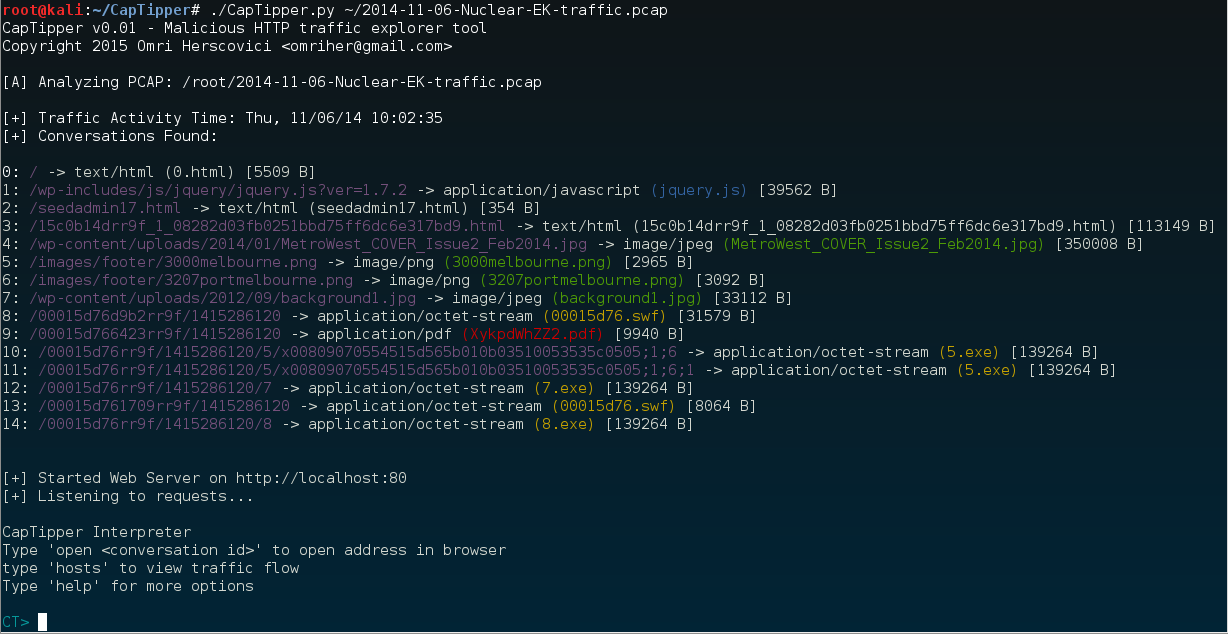

CapTipper

Автор: Omri Herscovici

URL: https://github.com/omriher/CapTipper

Система: Linux

CapTipper — инструмент на Python для анализа, изучения и восстановления вредоносного HTTP-трафика. CapTipper устанавливает свой веб-сервер, который действует точь-в-точь как сервер в предоставленном PCAP-файле. При этом он содержит внутренние инструменты с мощной интерактивной консолью для анализа и инспекции хостов, целей в данном трафике. Таким образом, он предоставляет исследователям безопасности простой доступ к файлам и понимание сетевых потоков, что полезно при исследовании эксплоитов, используемого окружения, шелл-кодов и так далее.

Исследователь может написать в браузер http://127.0.0.1/[host]/[URI] и получить ответ от браузера, а именно от сервера CapTipper. Ко всему этому интерактивная консоль для глубокого понимания поддерживает различные команды, такие как hosts, hexdump, info, ungzip, body, client, dump и много других.

В общем, отличный инструмент для анализа различных эксплоит-паков и атак drive-by download.

Подробнее с инструментом можно ознакомиться в документации.

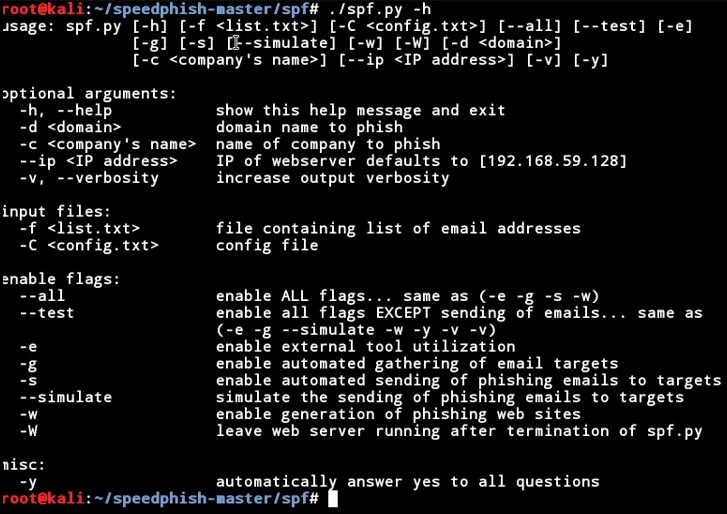

SpeedPhishing Framework

Автор: Adam Compton

URL: https://github.com/tatanus/SPF

Система: Linux

Социальная инженерия сегодня как никогда в тренде. И это совсем не удивительно — с каждым годом число интернет-пользователей растет, а их компьютерная грамотность нет... И правило, что человек — самое слабое место системы, еще никто не отменял и вряд ли когда отменит.

SPF (SpeedPhish Framework) — это инструмент на Python, предназначенный для быстрой разведки и проведения простой социальной инженерии. Инструмент способен взаимодействовать со сторонними инструментами, такими как theHarvester или BEeF.

Для поиска электронных адресов пользователей на определенном домене инструмент привлекает сервисы Google, Bing, Ask, Dogpile, Yandex, Baidu, Yahoo, Duckduckgo. После нахождения списка адресов программа автоматически поднимает веб-сервер и рассылает сообщения по заданному шаблону. При этом автоматически поднимаются поддельные страницы для аутентификации на Office 365, Outlook Web App и Citrix. После чего уже начинается мониторинг активности на данных сайтах, по завершении генерируется отчет.

Подробнее об инструменте можно узнать из выступления Phishing Going from Recon to Credentials.

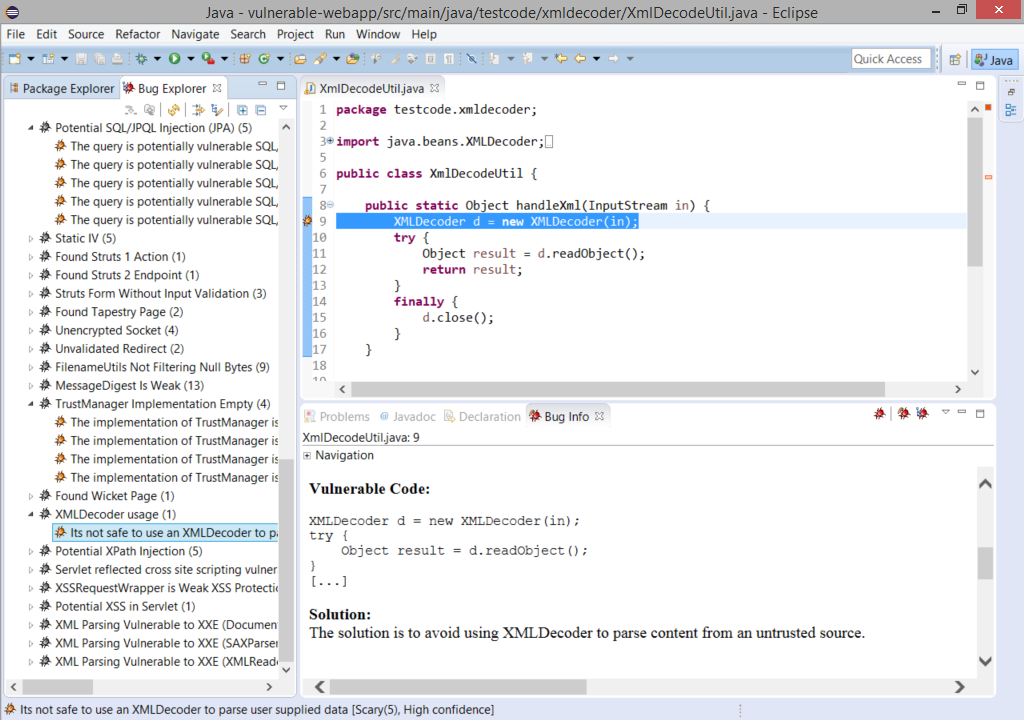

Ищем Security Bugs в веб-приложениях Java

Автор: h3xstream

URL: http://h3xstream.github.io/find-sec-bugs/

Система: Linux/Windows/Mac

Java-приложения очень распространены в Enterprise-сегменте, и требования к их безопасности очень высоки. Но к сожалению, программист с хорошим знанием основ безопасности — это редкость... При этом даже не все компании-разработчики на сегодняшний день имеют в своем составе специалистов по безопасности, что приводит к нерадостным последствиям (ну для кого как — хакерам наоборот). Поэтому разумнее всего будет встраивать проверку безопасности кода непосредственно в процесс разработки, прямо на машины разработчиков и в IDE. Это позволит при написании кода сразу же получать рекомендации и предупреждения, связанные с безопасностью.

Для таких целей в Java-проектах прекрасно подойдет плагин Find Security Bugs.

Особенности плагина:

- 66 паттернов уязвимостей и ошибок;

- поддержка фреймворков и библиотек (Spring-MVC, Struts, Tapestry и других);

- интеграция в IDE:

- Eclipse, IntelliJ, Android Studio и NetBeans;

- Ant и Maven;

- непрерывная интеграция — совместная работа с Jenkins и SonarQube;

- покрытие OWASP TOP 10 и CWE;

- открытый исходный код.

Sn1per

Автор: 1N3

URL: https://github.com/1N3/Sn1per

Система: Linux

Разведка — всему голова. Прежде чем действовать, необходимо собрать о цели как можно больше информации (как активными, так и пассивными способами). Это позволит лучше спланировать атаку и подготовиться к ней.

Sn1per — это инструмент для автоматической рекогносцировки при тестах на проникновение.

Особенности:

- автоматический базовый сбор информации (например, whois, ping, DNS);

- автоматический запуск Google hacking запросов против заданного домена;

- автоматическое перечисление открытых портов;

- автоматический перебор sub-domains и DNS-информации;

- автоматический запуск Nmap-скриптов на определенные открытые порты;

- автоматическое сканирование веб-приложений на базовые уязвимости;

- автоматический перебор всех открытых сервисов.

Для установки необходимо просто запустить скрипт install.sh. Проще всего это сделать под всем известным Kali Linux.