Содержание статьи

Финансовые онлайн-операции существенно упростили нашу жизнь — теперь практически любой товар или услугу можно купить, не выходя из дома, а сервисы онлайн-банкинга избавляют от необходимости стоять в очереди в банке. Однако растущая популярность интернет-платежей, в особенности платежей через мобильное устройство, играет на руку преступникам, которые также активно осваивают данные технологии: чем больше людей используют свой мобильный девайс для управления финансами, тем больше потенциальных жертв и, как следствие, прибыль от криминальной деятельности. В результате кража финансовой информации при помощи вредоносного программного обеспечения для мобильных устройств и последующий вывод денежных средств пользователей на подконтрольные злоумышленникам счета на сегодняшний день представляет собой один из наиболее эффективных способов заработка, который используется «предприимчивыми» ребятами.

Интро

С одной стороны, нацеленным на кражу финансовой информации злодеям выгоднее устраивать атаки на серверную сторону обработки платежей (банковская инфраструктура, серверы платежных систем и прочее), поскольку она содержит огромное количество данных, которые можно выгодно использовать в корыстных целях или продать. Это с переменным успехом и делают (достаточно вспомнить финансовую угрозу Carbanak). Но на практике получить такой доступ бывает трудно — требуется огромное количество человеческих и временных ресурсов. По сути, это равносильно проникновению в реальное банковское хранилище, потому что критичные элементы банковской инфраструктуры хорошо защищены и находятся под строгим контролем со стороны служб информационной безопасности банка. Поэтому киберпреступники предпочитают атаковать незащищенные устройства пользователей банковских и платежных систем. И если рабочие станции и компьютеры потенциальных жертв постепенно обзаводятся средствами защиты, то мобильные девайсы по-прежнему остаются под ударом.

Социальная инженерия асоциальных приложений

Классическим примером использования возможностей социальной инженерии для выманивания финансовой информации пользователей служит фишинг. Да, этот вектор будет работать всегда, пока существуют веб-приложения и человеческая глупость. Введенный в заблуждение пользователь сам отдает злоумышленникам конфиденциальную информацию. Например, потенциальная жертва получает от имени крупного банка «официальное» письмо, из которого узнает, что якобы на его персональные данные оформлен кредит и с условиями кредитования банк предлагает ознакомиться, перейдя по ссылке. Если жертва проследует по ней, то окажется на сайте, внешне напоминающем официальный сайт банка. Однако вся информация, введенная пользователем в формах на данном ресурсе, в итоге попадает к злоумышленникам. Описанный сценарий довольно часто используется злодеями в процессе заражения рабочих станций жертв, однако он также успешно применим и для мобильных устройств. Часто ли ты читаешь почту с мобильного телефона?

Специфика мобильного доступа к онлайн-банкингу заключается в удобстве использования второго фактора аутентификации: после ввода в мобильном браузере пароля учетной записи онлайн-банкинга на это же устройство сразу же доставляется СМС с временным паролем. Другими словами, если ты пользуешься веб-приложением онлайн-банкинга посредством мобильного девайса, то двухфакторная аутентификация превращается в «однофакторную».

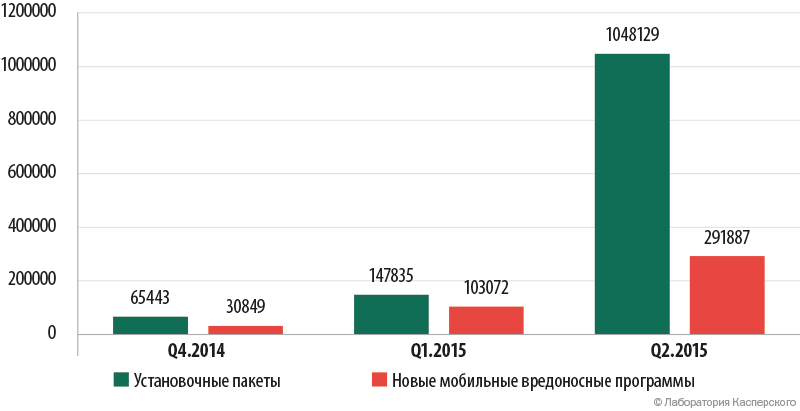

Кроме того, социальная инженерия активно используется для распространения вредоносных установочных пакетов, содержащих мобильные трояны. Вредоносные установочные пакеты распространяются как в неофициальных магазинах мобильных приложений, так и посредством СМС-спама с вложением. Исследования «Лаборатории Касперского» демонстрируют стабильный рост числа мобильных угроз. Так, количество обнаруженных вредоносных установочных пакетов во втором квартале 2015 года составило 1 048 129 зловредов — в семь раз больше, чем в предыдущем квартале.

Хакер #202. Скажи нет большому брату!

Мобильные трояны

Неудивительно, что среди обнаруженных экспертами мобильных угроз одним из лидеров по распространенности остаются мобильные банковские трояны. Основная цель зловредов данной группы — украсть логин и пароль от банковского аккаунта. И у каждого представителя данного класса угроз для этой цели свой набор методов. Рассмотрим комплекс технологий, которые используются мобильными зловредами, на примере их ярких экземпляров.

Svpeng

Один из самых функциональных Android-троянов, Svpeng, который распространяется с помощью СМС-спама, также использует техники социальной инженерии для кражи финансовой информации. Зловред дожидается, пока пользователь откроет окно приложения для онлайн-банкинга, и заменяет его своим окном, в котором запрашивает у жертвы необходимые для авторизации в системе онлайн-банкинга логин и пароль. Кроме того, троян пытается украсть данные банковской карты — для этого он перекрывал приложение Google Play своим окном, в котором запрашивал финансовую информацию.

Waller

Другой представитель данного класса угроз, мобильный троян Waller (Trojan-SMS.AndroidOS.Waller), продемонстрировал новый способ обогащения: зловред не только отправляет платные СМС, но и пытается украсть деньги с электронного кошелька QIWI. Помимо стандартного для Trojan-SMS набора умений (перехват СМС с указанных злоумышленниками номеров, рассылка СМС с указанным текстом по всем адресам из контакт-листа и так далее), Waller обладает еще несколькими возможностями, которые позволяют ему опустошать кошельки QIWI Wallet владельцев зараженных смартфонов. Получив соответствующую команду, троян проверяет баланс счета электронного кошелька. Если у владельца зараженного устройства есть счет QIWI Wallet и Waller получает информацию о положительном балансе электронного кошелька, троян может переводить деньги со счета пользователя на указанный злоумышленниками счет QIWI Wallet.

Android.Bankbot.65.Origin

В июне 2015 года обнаружен троян Android.Bankbot.65.Origin, распространяющийся под видом якобы обновленного официального приложения крупного банка. Разработчики этого «приложения» обещали своим пользователям, что при удалении старой версии и установке новой пользователь получит полный доступ к функциям мобильного банка, а не только к шаблонам платежей. Так как троян после установки сохранял все функции оригинального приложения, пользователи не замечали подвоха. Однако троян мог блокировать входящие звонки и СМС и подменять легитимные версии мобильных банковских клиентов их поддельными копиями.

Под ударом финансовых угроз оказываются владельцы не только Android-девайсов, но и мобильных устройств на базе операционной системы iOS.

WireLurker

Обнаруженный в 2014 году банковский троян WireLurker заражает даже iOS-устройства, в которых не было джейлбрейка (модификации операционной системы). До недавнего времени почти все вредоносное ПО, предназначенное для iOS, было рассчитано на джейлбрейкнутые устройства и считалось, что пользователи неразлоченных смартфонов могут чувствовать себя в полной безопасности...

Троян был внедрен более чем в 450 приложений, которые распространялись в неофициальных магазинах и которые были скачаны в общей сложности более 350 тысяч раз. Например, среди зараженных программ ожидаемо оказались несколько популярных игр.

Попадая на устройство, зловред позволял злоумышленникам собирать огромное количество всевозможных данных. В частности, он умел копировать содержимое СМС-переписки и адресной книги, а также собирать некоторую информацию о владельце и его устройствах и отсылать обнаруженные данные на удаленный сервер.

Нетривиальные на первый взгляд техники кражи платежной информации с мобильного устройства все-таки состоят из типовых действий вредоносного ПО, которые можно предотвратить эффективными технологиями противодействия мобильным финансовым угрозам.

Вымогатели

Данные, которые мы храним в своих телефонах (электронные деньги, контакт-лист, переписка, фотографии), по своей ценности для обладателя смартфона могут превосходить стоимость самого распоследнего айфончика. Злокодеры это прекрасно понимают, и именно этой нехитрой арифметике мы обязаны появлением на мобильных системах давно известных на десктопах троянов-вымогателей.

FakeInst

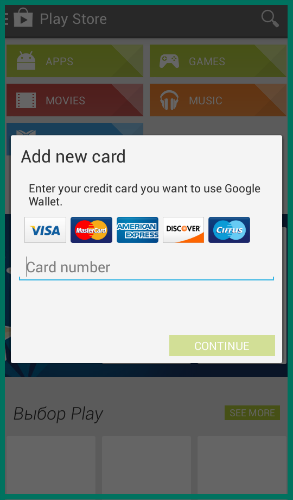

Мобильный СМС-троян FakeInst открывает на экране зараженного устройства, находящегося под управлением операционной системы Android, окно с сообщением якобы от имени компании Google, в котором требует согласия пользователя на передачу данных в GoogleWallet и запрашивает платежные данные. При этом пользователь не может убрать это окно до тех пор, пока не введет данные своей пластиковой карты.

Врываемся в завтра

На вопрос, какие угрозы ждут мобильный девайс в обозримом будущем, можно дать очевидный ответ: мутация сегодняшнего термина APT в подвид mobile-APT, что означает использование мобильного устройства в качестве точки входа в защищенную инфраструктуру. Да, концепция BYOD уже давно осела в корпоративной среде, однако чем плотнее мобильные девайсы будут проникать в классическую ИТ-экосистему, тем изощреннее будут становиться мобильные угрозы для организации целевых атак.