Всего два дня назад компания Dell принесла официальные извинения пользователям, в связи с наличием на некоторых моделях ноутбуков небезопасного корневого сертификата eDellRoot. История получила неожиданное продолжение: оказалось, опасный сертификат не был единственной угрозой. Энтузиаст создал proof-of-concept сайт, который позволяет проверить устройство на наличие нового бага и демонстрирует, на что тот способен.

Исследователи обнаружили уже второй опасный корневой сертификат, который может использоваться для атак man-in-the-middle. На этот раз проблема сопряжена с сервисным приложением Dell System Detect, предустановленным на многих устройствах Dell. Программа поставляется вместе с сертификатом DSDTestProvider, который можно обнаружить среди Trusted Root Certification Authorities в Windows.

Равно как и eDellRoot, второй сертификат комплектуется приватным ключом. Это означает, что злоумышленники могут сгенерировать собственные сертификаты для поддельных сайтов, опасных приложений и расшифровки сетевого трафика. Уязвимость официально запротоколирована специалистами CERT/CC, а официальный блог Dell сообщает, что относительно DSDTestProvider сейчас проводится расследование.

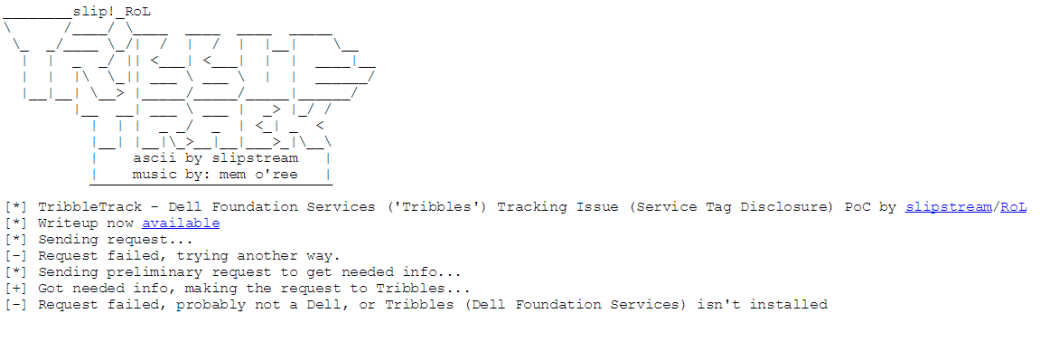

Однако на этом проблемы Dell не закончились. ИБ-исследователь, известный под псевдонимом slipstream/RoL, обнаружил еще одну уязвимость в устройствах компании. Сконфигурированный определенным образом веб-сайт может извлечь ID лэптопа Dell, что открывает большие возможности для скама. Какие именно устройства подвержены данному багу, пока неясно.

Исследователь создал специальный сайт rol.im/dell, при помощи которого пользователи Dell могут провериться на наличие данного бага.

Сайт извлекает так называемый сервисный код — семизначный номер, который также можно увидеть на задней части корпуса ноутбука. Этот уникальный идентификатор пользователя, в частности, применяется во время общения с сотрудниками технической поддержки.

Обнаруженная slipstream/RoL уязвимость связана с программным обеспечением Dell. Нет, на этот раз дело не в сертификатах eDellRoot и DSDTestProvider. Теперь виновата программа Dell Foundation Services, которая, по сути, запускает на машине пользователя веб-сервер на 7779 TCP-порту, и ожидает запросов. Все, что нужно сделать веб-сайту — с помощью JavaScript запросить у пользователя URL:

http://localhost:7779/Dell%20Foundation%20Services/eDell/IeDellCapabilitiesApi/REST/ServiceTag

Dell Foundation Services вернет сайту сервисный код устройства, не требуя никакой аутентификации. Данный номер можно «скормить» сайту поддержки Dell, чтобы узнать точные технические характеристики устройства и данные о гарантии. Можно также обратиться в техническую поддержку, выдав себя за пользователя. Можно, напротив, представиться сотрудником поддержки и, к примеру, убедить пользователя, установить на компьютер вредоносное ПО.

Представители Dell сообщили, что проводят расследование по факту обнаруженной slipstream/RoL уязвимости.

Фото: Gaming Laptop