Содержание статьи

- Microsoft атакует

- Anonymous VS ISIS

- Кукла Hello Barbie с Wi-Fi может стать идеальным шпионом

- Найден способ предсказать номер карты American Express

- Приложения Skype, WhatsApp и Yelp без остановки проверяют список контактов

- Исследование: куда шлют данные приложения для Android

- Мяу, я люблю котофакты!

- Эдвард Сноуден уверен: блокировать рекламу должен каждый

Microsoft атакует

В ноябре 2015 года компания Microsoft предприняла на рынке несколько довольно агрессивных действий.

Начало месяца было позитивным. В середине ноября компания даже закрыла несколько критических уязвимостей в продуктах семейства Windows, которым были подвержены все версии ОС, начиная с Windows Vista и заканчивая Windows 10. Один бюллетень безопасности закрыл баг с memory corruption (нарушением целостности информации в оперативной памяти) в Internet Explorer. Через этот баг атакующий мог получить доступ к машине жертвы с теми же правами, что и залогиненый пользователь. Уязвимость коснулась и нового браузера компании – Edge. Второй бюллетень закрыл бреши, которые позволяли атакующему удаленно исполнить произвольный код за машине жертвы. Восемь других бюллетеней (начиная с MS15-116 и заканчивая MS15-123) содержали исправления «важных» багов в Microsoft Office, .NET Framework и Skype.

Однако, в это же время вышло первое большое обновление для Windows 10, известное как Treshold 2, Windows 10 Fall Update или Windows 10 November Refresh. В него, по словам разработчиков, вошли функции, которые Microsoft исходно планировала добавить еще в релиз-версию операционной системы. Однако, как оказалось, кроме обещанных функций в Microsoft добавили и такие, которе способны обрадовать разве что самых мрачных параноиков: после этого апдейта система снова начала шпионить за пользователем. Более того — она начала без спроса удалять программы.

Оказалось, апдейт самостоятельно деактивирует ряд программ, в числе которых инструменты для мониторинга «железа» CPU-Z и Speccy, а также AMD Catalyst Control Center, Cisco VPN и даже некоторые драйверы SATA. После установки обновления и перезагрузки устройства, пользователь получает сообщение о том, что программа более не совместима с Windows 10, поэтому была удалена. Все файлы приложения переносятся в каталог «Windows.old», где не могут причинить системе вреда.

Стоит сказать, что до выхода свежего обновления, подвергшиеся удалению программы действительно работали не совсем корректно. Все они часто аварийно завершали свою работу, что зачастую приводило к синему экрану смерти. Пользовательское соглашение действительно разрешает операционной системе предпринимать такие шаги, если приложение представляет угрозу безопасности системы или не способно работать должным образом под управлением Windows 10.

Еще один существенный недостаток ноябрьского апдейта обнаружили не сразу. Первым некую странность заметил исследователь Эрик Воган (Eric Vaughan), о чем и рассказал в своем блоге. Оказывается, компания Microsoft вовсе не удалила из системы сервис Diagnostics Tracking Service, который курировал работу шпионско-диагностического процесса DiagTrack. Компания попросту переименовала его в Connected User Experiences and Telemetry. Более того, после обновления пользовательские настройки обнулились, то есть система вновь шпионит за пользователем, будто ранее ей не запрещали этого делать.

Эрик Воган пишет, что способ деактивации остался прежним: лучше всего отключить сервис через services.msc. Хотя сам эксперт предпочел удалить его вовсе.

Еще один неоднозначный шаг MS — объявление о том, что с 12 января 2016 года будет официально прекращена поддержка всех версий браузера Internet Explorer, за исключением новейшей IE 11. Конечно, компания просто действует рационально: теперь, когда у Microsoft есть новый браузер Edge, ей больше не нужен Internet Explorer. Та половина Интернета, которая занималась разработкой и поддержкой веб-сервисов, вздохнула после этой новости с облегчением. Однако бизнес-сегмент и госучреждения будут вынуждены перейти на IE 11 или Edge, так как по закону они обязаны использовать актуальные версии программного обеспечения, которые поддерживает производитель.

Таким нехитрым способом Microsoft начала «пропихивание» новой версии своего браузера на рынок. А чтобы лучше мотивировать обновиться обычных пользователей, Microsoft перечислила возможные риски, которые могут возникнуть из-за использования старых версий: среди них — уязвимость перед лицом вирусов, шпионского ПО и прочих вредоносов, а также тот факт, что современный софт зачастую не поддерживает устаревшие версии браузеров вовсе. Почему за все эти годы данные уязвимости так и не были устранены — компания предпочла не пояснять.

Наконец, третью атаку в ноябре Microsoft провела на платформу Android, решив последовать примеру Apple. В сентябре 2015 года компания Apple представила приложение для Android с лаконичным названием Move to iOS («Переход на iOS»). Программа, наделавшая много шума, помогает за несколько простых шагов перенести на iOS всю личную информацию: контакты, историю сообщений, фотографии и видеоролики, закладки из браузера, почтовые аккаунты, календарь.

Microsoft решила сделать нечто похожее. Ее приложение AppComparison после инсталляции на Android изучает девайс и установленные на нем приложения, а затем рассказывает, какие из них будут доступны на Windows 10 Mobile. Для тех приложений, которых на Windows Mobile 10 нет, программа пытается подобрать подходящие аналоги. Просто и наглядно... если бы не одно но: мобильная Windows 10 до сих пор испытывает серьезную нехватку самых разных программ, на что моментально указали пользователи, так что попытка вышла смелая, но довольно спорная. Впрочем, время покажет.

Anonymous VS ISIS

По следам кровопролитных терактов в Париже, случившихся 13 ноября 2015 года, хактивисты Anonymous объявили войну Исламскому Государству (бывш. ИГИЛ). Группировка опубликовала официальное видео, провозглашающее начало #OpParis (Операции Париж) — скоординированной кампании по выслеживанию членов ИГ и им «сочувствующих» в социальных сетях и в интернете вообще.

Послание Anonymous записано на французском языке и традиционно использует синтезатор речи. Человек в маске Гая Фокса «читает» с листа:

«Anonymous со всего мира будут преследовать вас. Ожидайте массированных кибератак. Война объявлена. Готовьтесь.

Знайте, что мы найдем вас и больше уже не отпустим. Мы начинаем крупнейшую в истории операцию против вас. Народ Франции сильнее вас, а пройдя через этот ужас, он станет еще сильнее».

Ранее Anonymous уже проводили операцию #OpISIS, начатую после атаки на издание Charlie Hebdo в январе 2015 года. В ходе #OpISIS хактивисты взломали, дефейснули и лишили маскировки множество сайтов, а также обнародовали данные о тысячах Twitter-аккаунтов экстремистов ИГ.

Заявление Anonymous повлекло за собой быстрое развитие событий. Уже через 5 дней, 17 ноября 2015 года, в официальном твиттере #OpParis появилась запись о том, что Anonymous успешно «вывели из строя» более 5500 аккаунтов членов ИГ в социальной сети.

Поддержали идею кибервойны против ИГ и этичные хакеры из контр-террористической группы Ghost Security Group (GSG): анонимный член группы рассказал о нескольких Bitcoin-кошельках, которые, предположительно, используются ИГ для финансирования террористических операций. Один из изученных хакерами аккаунтов на тот момент содержал порядка 3 млн долларов в биткоинах. Публичным же проявлением позиции Ghost Sec был взлом пропагандистского сайта ИГИЛ в сети Tor, где хакеры тонко поиздевались над экстремистами: на агитационном ресурсе Isdarat появился баннер фармацевтического сайта, который за биткоины продает любые средства, от Виагры до Прозака. Кроме баннера хакеры оставили послание:

«Слишком много ИГИЛ. Успокойтесь. Слишком много людей вовлечено в эту ИГИЛ-фигню. Пожалуйста, посмотрите эту замечательную рекламу, пока мы обновляем нашу инфраструктуру, чтобы предоставить вам побольше ИГИЛ-контента, которого вы так жаждете».

Каким образом члены Ghost Sec взломали сайт, неизвестно. Но недавно эксперт по информационной безопасности Скот Тирбан (Scot Terban) рассказал в своем блоге, что члены ИГ допускают абсолютно «детские» ошибки. Стоит хотя бы сказать, что сайты ИГ зачастую работают под управлением уязвимых версий WordPress.

Запрещенное в РФ решением Верховного суда Исламское Государство, в свою очередь, не оставило без внимания выпады Anonymous: по официальным каналам ИГ распространили «памятку», информирующую о том, как нужно вести себя в интернете, чтобы не попасть под атаку хактивистов. Террористам ИГ и «сочувствующим» рекомендуют не открывать ссылки, полученные из неизвестных источников, почаще менять IP-адреса, не разговаривать в Telegram и других IM с незнакомыми людьми, не пользоваться в Twitter личными сообщениями, и не создавать email-адресов аналогичных имени пользователя в Twitter.

Совет «не разговаривать в Telegram с незнакомыми людьми», впрочем, выглядит излишним: в ноябре сервис самостоятельно провел массовую зачистку каналов, которые используются террористами. Официальный Twitter мессенджера сообщил о массовом бане 78 каналов, так или иначе связанных с деятельностью Исламского государства; в основном компания ориентировалась на жалобы пользователей, присланные на адрес abuse@telegram.org. Кроме того, частные исследователи напоминают, что Telegram нельзя считать идеально защищенным и абсолютно непрослушиваемым: многие методы шифрования в нем отключены автоматически, оставшиеся — требуют аккуратной настройки.

Однако, не все хакеры мира противостоят ИГ, среди них есть и сочувствующие. В ноябре Госдеп стал жертвой атаки иранских хакеров, длившейся почти месяц: хакеры сумели вычислить конкретных сотрудников, которые занимаются вопросами Ирана и Ближнего востока, после чего на них была направлена фишинговая атака, затронувшая почту и социальные сети. Интересно, что сотрудники Госдепартамента не замечали ничего необычного, пока им не начали приходить уведомления от Facebook: социальная сеть предупреждала, что аккаунты сотрудников были скомпрометированы и стали предметом интереса спонсируемых правительствами хакерских групп. Очевидно, сами госслужащие до сих пор не знакомы даже с базовыми правилами сетевой безопасности, и не знают, что такое фишинг.

Facebook запустила эту систему оповещения пользователей в конце октября. Тогда социальная сеть пообещала предупреждать жертв атак «правительственных» хакеров только при наличии «неоспоримых улик, подтверждающих данные выводы». Похоже, сейчас мы видим первый яркий пример работы новой системы — а также первые признаки того, что крупные интернет-компании не собираются оставаться в стороне от политики.

Кукла Hello Barbie с Wi-Fi может стать идеальным шпионом

Новая кукла фирмы Mattel, Hello Barbie, является отличным шпионским девайсом: она оснащается Wi-Fi и всё время поддерживает связь с серверами компании-производителя.

За технологией искусственного интеллекта Hello Barbie стоит компания ToyTalk. «Мы позволяем родителям контролировать данные их детей, начиная от предоставления родительского согласия и заканчивая тем, что мы позволяем им прослушивать и удалять любые взаимодействия ребенка с Hello Barbie», — говорят представители компании. Игрушка способна поддерживать связный диалог со своим маленьким пользователем, а всё сказанное ребенком записывается и отправляется на серверы компании ToyTalk, в свою очередь подключенные к сервису распознавания речи Google. Серверы обрабатывают полученную фразу и возвращают ответ, который кукла озвучивает ребенку при помощи синтезатора голоса. Все разговоры ребенка с устройством сохраняются в облаке в обычных, нешифрованных MP3-файлах.

Любому человеку, хоть немного знакомому с правилами сетевой безопасности, уже должно стать ясно, что игрушка небезопасна. Куда отправляются записанные разговоры? Почему они не шифруются? Кто может их прослушать? Что будет, если записи попадут не в те руки? Более того, оказалось, что кукла активна даже тогда, когда режим «разговора» отключен: Hello Barbie постоянно слушает всё, что происходит вокруг. Компания ToyTalk ничуть не смущается этого факта: в пользовательском соглашении написано, что в худшем случае, ToyTalk рассмотрит все поступившие судебные иски и претензии, в установленным законом порядке.

Специалист по информационной безопасности Мэтью Якубовски и вовсе рассказал телеканалу NBC о том, что куклу можно взломать. Якубовски сумел узнать имя Wi-Fi сети, к которой подключена кукла, ее MAC-адрес, ID аккаунта, к которому привязана игрушка, а также получил доступ к части MP3-файлов. При желании куклу можно превратить в переносной шпионский гаджет, который записывает всё, что слышит. Заодно она станет и точкой входа в чужую Wi-Fi сеть.

«Обладая такой информацией, можно узнать, где живут владельцы куклы, чем они занимаются. Это просто вопрос времени – когда кто-нибудь подменит сервер компании собственным и заставит куклу произносить все, что придет в голову», — сказал Якубовски в интервью NBC.

Найден способ предсказать номер карты American Express

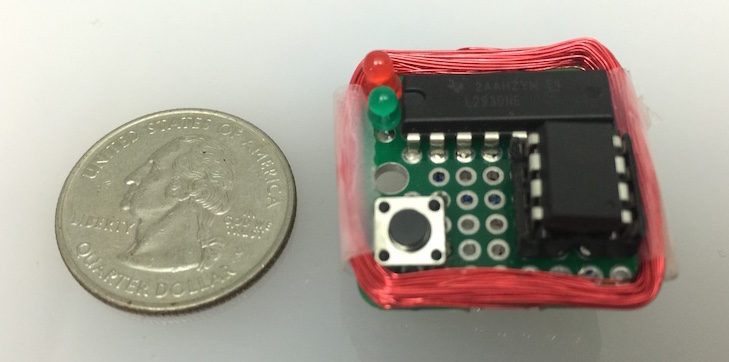

Известный ИБ-эксперт Сэми Камкар (Samy Kamkar), автор нашумевшего червя Samy, научился предсказывать, каким будет номер карты American Express после ее перевыпуска. Также исследователь собрал крошечное устройство, которому дал имя MagSpoof. Девайс, компоненты которого стоят порядка $10, способен не только предсказать номера карт, но и обманывать PoS-терминалы.

Крошечный MagSpoof, чьи габариты сопоставимы с размерами монеты, состоит из базовой платы, микроконтроллера Atmel ATtiny85, драйвера L293D H-Bridge, батарейки, светодиода, конденсатора, резистора, медной проволоки и кнопки. Собрать такое устройство нетрудно, к тому же Камкар опубликовал все исходные данные и инструкции в своем блоге. Однако без алгоритма, который разработал эксперт, гаджет почти бесполезен.

Камкар опасается обнародовать подробные данные о проведенном исследовании, так как это неминуемо повлечет за собой волну преступлений. Тем не менее, исследователь рассказал о сути обнаруженной проблемы, не вдаваясь при этом в частности.

Всё началось с того, что в августе 2015 года Камкар потерял свою карту American Express. Получив по почте перевыпущенную карту, он заметил некую странность в последних цифрах ее номера. Камкар сравнил номер новой карты с номерами трех предыдущих (да, он записывает и хранит номера старых карт) и обнаружил систему.

Воодушевившись, исследователь обратился к своим друзьям в Facebook с просьбой прислать ему последние цифры номеров их действующих и уже отмененных карт American Express. Ему ответили десять человек, предоставив больше данных для работы. Как это ни парадоксально, но выявленная экспертом система подошла и картам друзей. Камкар осознал, что нашел способ предсказать полный номер следующей карты American Express.

Спустя три месяца Камкар создал устройство MagSpoof, чтобы автоматизировать процесс генерации номеров и наглядно продемонстрировать American Express, какую опасность может представлять подобный алгоритм. Девайс способен хранить данные о сотне банковских карт. Кроме того, MagSpoof излучает сильный электромагнитный сигнал, с помощью которого можно обмануть сенсор считывающего устройства: MagSpoof посылает беспроводной сигнал, который имитирует физическое сканирование карты.

Исследователь признает, что данная атака не позволяет узнать четырехзначный CVV-номер, из-за чего область применения атаки сокращается. Еще один минус: MagSpoof совершенно не похож на банковскую карту, так что просто передать его для оплаты кассиру или официанту не выйдет. Впрочем, Камкар отмечает, что также можно использовать и цифровые устройства для хранения карт, такие как Coin. Это вызовет куда меньше подозрений.

В American Express считают, что пользователи защищены от атаки Камкара дополнительной защитой, то есть дополнительным кодом защиты, который содержится в магнитной полосе, и chip-and-PIN технологией, которая как раз активно внедряется в США. Но Камкар готов с этим поспорить: при коммуникации между MagSpoof и считывающим устройством хакерский девайс способен послать ридеру сигнал «no-chip», и терминал может принять карту даже в том случае, если на самом деле она оснащалась чипом.

Исследователь убежден, что компании American Express стоит как можно скорее исправить эту проблему.

Приложения Skype, WhatsApp и Yelp без остановки проверяют список контактов

Недавно поступивший в продажу смартфон BlackBerry Priv – первое устройство на базе Android, выпущенное канадской компанией. Специалисты Blackberry сделали все возможное, чтобы реализовать свою знаменитую на весь мир безопасность на Android. В частности, предустановленное приложение DTEK следит за тем, какие программы обращаются к списку контактов, данным о местонахождении, текстовым сообщениям, камере и микрофону, тщательно протоколируя время и длительность обращений.

Журналист издания ZDNet Зак Уиттакер (Zack Whittaker) обратил внимание на странную статистику, которую собрал его Priv. По данным, собранным DTEK, вышло, что за три дня Skype запрашивал доступ к списку контактов 3484 раза, WhatsApp 2449 раз и Yelp 165 раз. Официальное приложение Facebook, для сравнения, запросило его список контактов лишь 78 раз за три дня, Pinterest 11 раз, Dropbox 8 раз, а Instagram всего 3 раза.

Список контактов – весьма чувствительное место, ведь он содержит конфиденциальные данные обо всех знакомых людях. В целом, нет ничего удивительного в том, что Skype и WhatsApp требуют разрешения на доступ к списку контактов. Yelp тоже должен сверяться с контакт-листом, чтобы узнать, у кого из друзей пользователя установлен Yelp и кто находится неподалеку. Но если Uber, во время поездки, может сверяться с местонахождением пользователя сотни раз (и это оправдано, ведь приложение в реальном времени отслеживает перемещения клиентов), то в случае Skype, WhatsApp и Yelp такое поведение выглядит странным и чрезмерным.

Уиттакер постарался связаться с представителями компаний и попросил их прокомментировать ситуацию. Представитель Skype сообщил, что «Skype будет обновлять вашу телефонную книгу довольно часто, с целью поддержания списка контактов Skype в актуальном виде, а также для корректного определения их сетевого статуса». Представитель Yelp сообщил, что компания пока не может дать конкретного ответа, так как Android-подразделение проводит проверку в связи со сложившейся ситуацией, но подчеркнул, что компания не хранит контактные данные на своих серверах. Попытки связаться с Facebook, которой принадлежит мессенджер WhatsApp, не увенчались успехом: компания игнорирует вопросы журналиста.

Уиттакер резюмирует, что, по сути, ни одна компания не дала четкого ответа на вопрос «зачем?». Журналист понимает, что такое поведение приложений может быть оправдано просто плохим качеством кода и банальным недосмотром разработчиков, но без веских объяснений со стороны производителей подобное поведение выглядит зловеще.

Исследование: куда шлют данные приложения для Android

Команда исследователей из MIT и UWin Software изучила 500 наиболее популярных приложений для Android. Выяснилось, что лишь половину их запросов можно отнести к стандартным пакетам; другая половина трафика уходит в неясном направлении, и зачастую даже не совсем понятно, зачем нужен тот или иной канал связи, так как на работу приложения он не влияет.

Ради эксперимента, эксперты вообще запретили 47 приложениям общаться с третьими сторонами. 30 из этих модифицированных приложений продолжили работать как ни в чем не бывало. Еще девять лишились рекламы, но в целом функционировали. В трех случаях программы демонстрировали небольшие сбои в работе. Так, популярное приложение-фонарик, которое предлагает пользователям платный апгрейд, лишилось иконки на экране апгрейда. Еще пять приложений полностью перестали работать. Как минимум в одном случае проблема крылась в защите, которую разработчики встроили в приложение, чтобы защитить свой проприетарный код. Почему отказали оставшиеся четыре программы – неясно.

«Аналитические сервисы собирают информацию о производительности приложения, аварийных завершениях работы, рабочих характеристиках устройств, а также наблюдают за действиями пользователя, во время работы с приложением. Хотя эта информация имеет явную ценность для разработчиков, пользователь не найдет нигде описания целей и частоты сбора этих данных. По сути, некоторые приложения начинают собирать данные еще до фактической активации. К примеру, Twitter, Walmart и Pandora начинают сбор данных сразу же, как только устройство включается, и продолжают периодически выходить на связь, пока устройство остается включенным. Само приложение при этом может вообще не использоваться ни разу. В большинстве случаев пользователь никак не может прекратить подобный сбор данных, не удалив приложение», — пишут исследователи в докладе.

Команда экспертов подчеркивает, что они не призывают немедленно избавиться от всех этих каналов передачи данных, запретив все оптом. Просто исследователи полагают, что пользователи имеют право знать о происходящем и должны иметь возможность отказаться от сбора информации.

Мяу, я люблю котофакты!

«[Моя] основная цель – ознакомить людей с оперативной безопасностью» — рассказал анонимный разработчик,

который завалил людей, публикующих свои телефонные номера в открытом доступе, спам-сообщениями с интересными фактами о котиках. Чтобы прекратить волну спама, пользователям нужно было отправить Эдварду Сноудену твит: «Мяу, я <3 котофакты» (Meow, I <3 catfacts).

«Когда люди выкладывают в Twitter фотографии своих водительских прав или банковских карт, они обычно понимают свою ошибку, когда кто-нибудь делает ретвит этой записи. Но когда они публикуют свой номер телефона, они считают, что здесь нет ничего такого. Если бы отправленные им сообщения носили вредоносный характер, их могли с легкостью взломать», — поясняет доброжелательный спамер, имея в виду, в частности, уязвимость Android Stagefright, из-за которой даже безобидное на вид сообщение может скомпрометировать устройство.

Процесс поиска телефонных номеров и отправка на них сообщений были автоматизированы при помощи двух скриптов. Первый скрипт через API социальной сети собирает телефонные номера, «используя список ключевых слов и регулярные выражения, чтобы отфильтровать локальные номера телефонов». Второй скрипт использует различные веб-сайты для рассылки SMS-сообщений (разработчик отмечает, что такой SMS-спам возможен из-за очень слабой CAPTCHA на данных ресурсах). Как только жертва пишет твит на имя Эдварда Сноудена, ее сразу исключают из рассылки фактов о кошках.

«Когда он [Эдвард Сноуден] только присоединился к Twitter, он сказал, что ему нравятся кошки. Он борется за максимальную защиту любой личной информации, тогда как огромное количество людей свободно публикует свои личные данные, при помощи которых их можно идентифицировать. Я считал, что некоторые из них оценят шутку, когда им, из-за собственной некомпетентности в вопросах безопасности, придется писать Сноудену, но оказалось, что большинство из них понятия не имеют, кто такой Сноуден», — рассказал разработчик.

Теперь его жертвы определенно знают много интересного о кошках. Хочется верить, что о безопасности в интернете они тоже кое-что узнали.

Эдвард Сноуден уверен: блокировать рекламу должен каждый

Кстати о Сноудене. В середине ноября Эдвард Сноуден дал интервью изданию The Intercept. В ходе беседы речь зашла о блокировке рекламы, и бывший сотрудник ЦРУ и АНБ высказался достаточно резко: Сноуден сообщил, что использование блокировщиков — «это не просто ваше право, это ваша обязанность».

«Мы знаем о том, что интернет-провайдеры, в том числе Comcast, AT&T и другие, внедряют рекламу прямо в ваш HTTP-трафик, — рассказал Сноуден. — До тех пор пока провайдеры услуг будут использовать рекламу с применением активного контента, для отображения которой понадобятся Javascript или Flash, всё что угодно может стать потенциальным вектором атаки на ваш браузер, и вы должны активно пытаться всё это заблокировать. Поставщики услуг даже не пытаются обеспечить безопасность священных отношений между читателем и издателем, поэтому у вас не просто есть право защищать себя самостоятельно, это вообще ваша прямая обязанность».

Также Сноуден поделился и другими мыслями, относительно соблюдения приватности и безопасности в интернете, дав пару традиционных советов читателям. Так, Сноуден рекомендует пользоваться менеджерами паролей, настроить везде, где только можно, двухфакторную аутентификацию, а в качестве браузера использовать Tor.

«Я считаю, что Tor – это один из важнейших на сегодня технологических проектов, направленных на улучшение приватности. Лично я пользуюсь Tor постоянно», — говорит Сноуден.