В новый год с новой малварью. Специалист компании Emsisoft Фабиан Восар (Fabian Wosar) рассказал об обнаружении нового типа вымогательского ПО. Вредонос, получивший имя Ransom32, построен на платформе NW.js , ранее известной как Node-WebKit.

NW.js (ранее Node-WebKit) — мощный кроссплатформенный фреймворк, который позволяет создавать приложения с использованием таких популярных веб-технологий, как HTML, CSS и JavaScript. Платформа основана на Chromium и Node.js и работает в обход обычной песочницы JavaScript.

«NW.js позволяет получить гораздо больше контроля и глубже взаимодействует с операционной системой. Здесь JavaScript может делать всё то же самое, что и «нормальные» языки программирования, такие как C++ или Delphi», — пишет Восар.

Согласно данным Восара, Ransom32 – первая в мире вымогательская малварь, построенная на базе JavaScript. Исследователь установил, что авторы вредоноса продают свою разработку как сервис. Сейчас это настоящий тренд в мире киберкриминала: аналогичным образом поступают авторы вымогателей Radamant, Fakben и Tox. За использование своей малвари создатели Ransom32 просят около 25% от всех полученных выкупов.

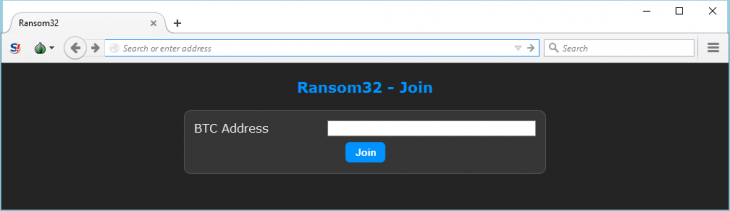

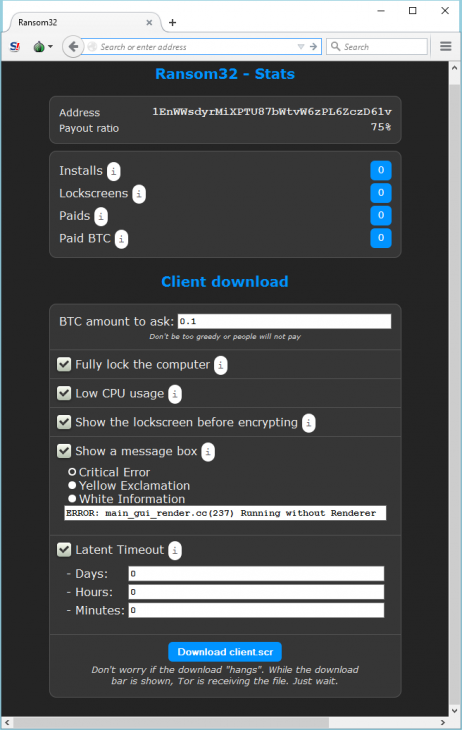

Клиентам хакеров предоставляется доступ к простенькой панели управления. Достаточно авторизоваться с использованием Tor hidden service и задать адрес кошелька, на который жертвы будут переводить выкуп. На этом «конфигурирование» фактически закончено, и малварь готова к работе. В панели управления можно отслеживать статистику вредоносной кампании и изменить настройки вредоноса.

Ransom32 занимает 22 Мб, что значительно больше обычного – вымогательский софт редко «весит» больше 1 Мб. Однако Восар пишет, что 22 Мб – много только на первый взгляд. В реальности скачивание займет пару секунд, и вряд ли кто-то обратит на него внимание.

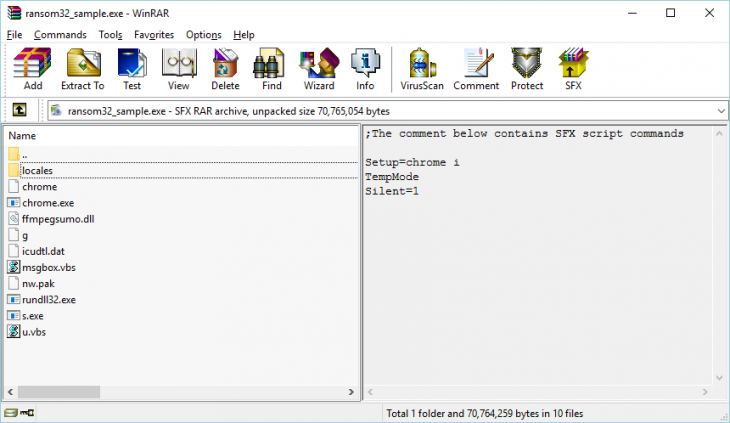

Ransom32 хранится в самораспаковывающемся архиве WinRAR, который использует команды SFX script для распаковки компонентов и установки вредоноса. Основной код малвари содержится в файле chrome.exe. Хотя с виду файл похож на исполняемый файл браузера Chrome, на деле это приложение, использующее NW.js.

В работе малварь опирается на легитимные компоненты NW.js, что серьезно затрудняет ее обнаружение. Вредонос до сих пор обнаруживают далеко не все антивирусы, хотя впервые Ransom32 заметили более двух недель назад. В этом Ransom32 очень похож на известный шифровальщик CryptoLocker, от которого пострадали миллионы пользователей.

Пока Ransom32 атакует только пользователей Windows, преимущественно распространяясь через почтовый спам. Но NW.js-приложения могут работать на различных платформах, а значит, не исключено, что злоумышленники в скором времени представят версии для Linux и Mac OS X.

Успешно заразив систему, Ransom32 зашифровывает данные, используя AES-128 и создавая новый ключ для каждого файла. Под прицел шифровальщика попадают файлы изображений, баз данных, документов, медиафайлы, а также исходные коды. Полный список расширений, подвергающихся шифрованию:

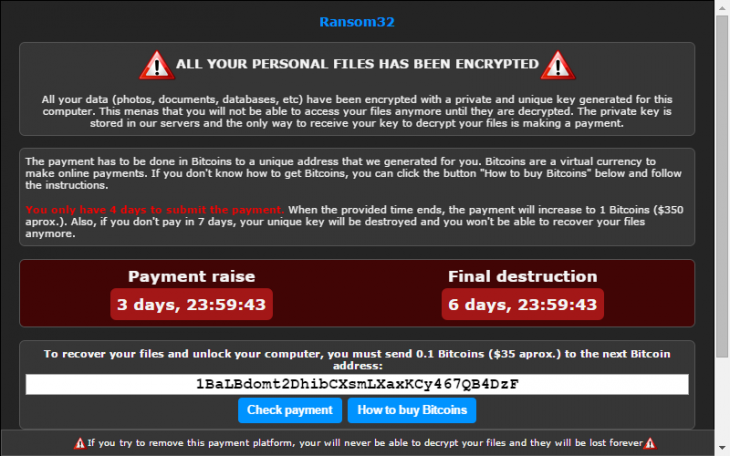

После заражения жертве позволяют расшифровать один файл бесплатно, а за остальное придется платить. В среднем злоумышленники требуют за восстановление данных 0.1 биткоина ($45). Эта сумма возрастает до 1 биткоина ($450), если выкуп не был оплачен в течение четырех дней. Также в сообщении с требованием выкупа сказано, что если жертва не заплатит, все ключи дешифровки будут окончательно уничтожены через неделю.

Фото: Shutterstock