Power of Community — южнокорейская конференция по практической информационной безопасности, где вот уже с 2006 года собирается преимущественно корейская и китайская аудитория. Несмотря на кажущуюся «местечковость», программа мероприятия пестрит докладами спикеров из разных стран, чьи имена часто встречаются на более крупных конференциях.

Xakep #205. Взлом Single Sign-On

В Сеуле меня ждало много интересного и эксклюзивного контента от местных спикеров, много общения и веселый CTF, построенный по принципу «сделай таски и дай решить их другим». Кстати, в этом году на соревнованиях Россию представляла команда, название которой ты сможешь угадать с одной попытки, взглянув на первую фотографию, где ребята вежливо «заменили» scoreboard на свою картинку.

От «отпечатка» акселерометра до глобальной clicking war

Двухдневная программа конференции началась с вступительного слова организатора. Увы, но уловить что-либо об исторических особенностях развития PoC, о его целях и подводных камнях его организации не получилось, потому что обращение было адресовано корейской аудитории. Однако после общения тет-а-тет с организаторами стала понятна цель: популяризовать индустрию среди молодого поколения. Другими словами: евангелизм и организация комьюнити.

Фактически ключевым докладом, который открывает мероприятие, стала презентация от The Grugq. С этим псевдонимом плотно ассоциируются теги «эксплоит», «брокер», «0day». Однако в этот раз The Grugq углубился в актуальную нынче тему APT, попытался предсказать варианты развития таргетированных атак в обозримом будущем и описал сценарий так называемых clicking-clicking wars — третьей мировой войны, где каждый солдат не держит ничего тяжелее мышки, но при этом она может стать страшным оружием в его руках.

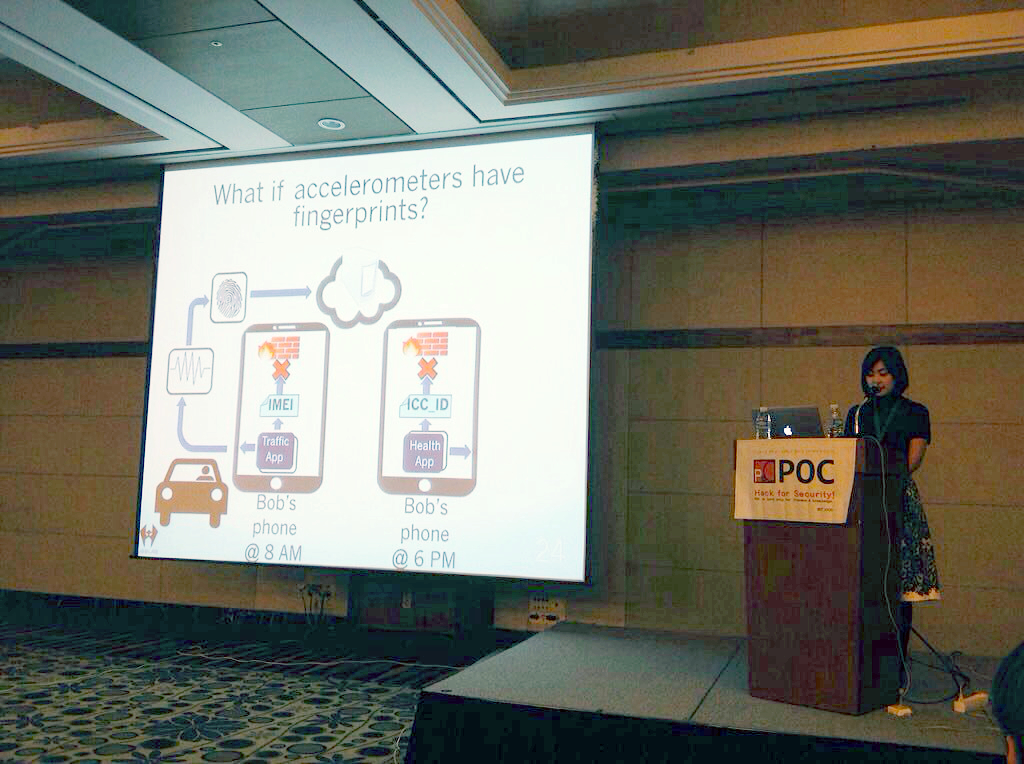

Доклад от Сюй Вэньюань (Wenyuan Xu), научной сотрудницы Чжэцзянского университета (Zhejiang University), рассказывающий о том, как всевозможные сенсоры в мобильном телефоне могут упростить задачу трекинга его пользователя и однозначно идентифицировать его устройство среди других, был подкреплен не только глубокими теоретическими обоснованиями, но и практическими результатами. Сюй Вэньюань выделила категории сенсоров, которые тем или иным образом могут что-то рассказать об устройстве:

- определение положения устройства;

- определение жестов пользователя;

- определение местоположения;

- компас;

- взаимодействие с другими устройствами.

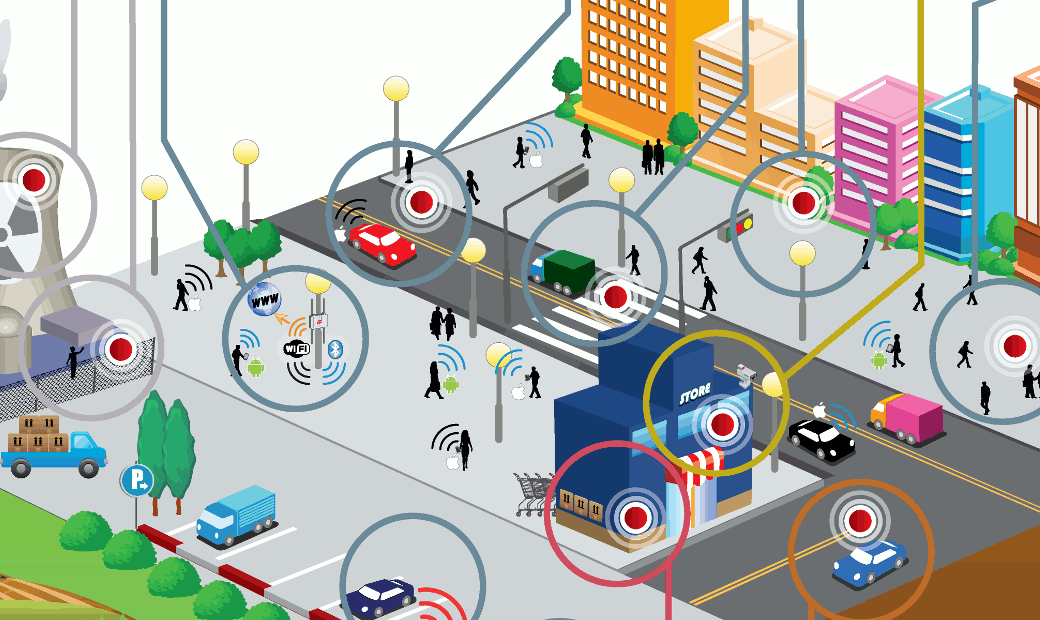

Каждая из категорий обладает конкретными технологическими представителями (Wi-Fi, NFC, гироскоп, GPS, датчик температуры и прочее). В свою очередь, каждый из них служит потенциальным источником для получения уникального «отпечатка» устройства (device fingerprinting).

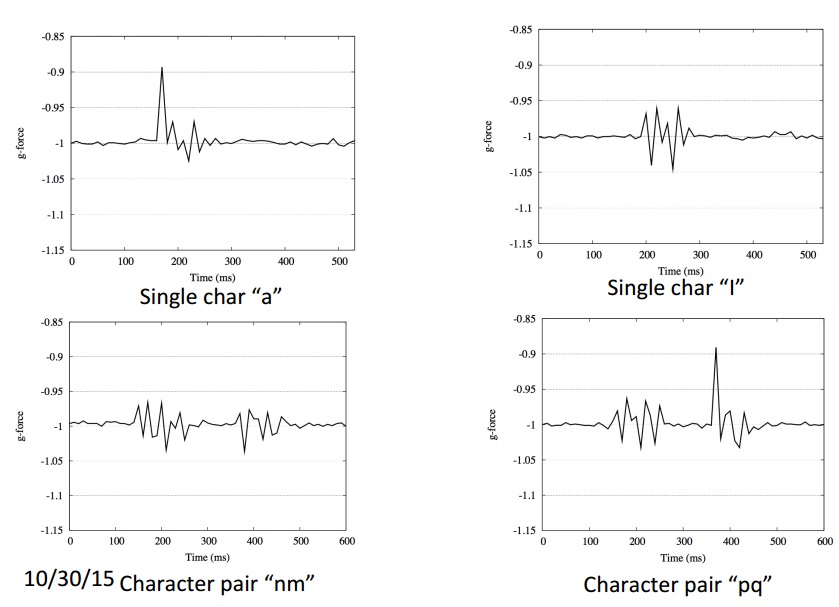

Кроме того, имеющиеся сенсоры, как известно, могут стать дополнительным каналом утечки информации — Сюй Вэньюань еще раз экспериментально это подтвердила. На размещенном неподалеку от клавиатуры мобильном устройстве акселерометр зафиксировал характеристики нажатия клавиш. В процессе дальнейшего исследования полученных данных госпожа Сюй Вэньюань еще раз подтвердила, что данные характеристики уникальны.

Однако наиболее интересной частью презентации стало именно экспериментальное доказательство того, что практически каждый сенсор в мобильном устройстве может идентифицировать пользователя по нескольким параметрам: уникальный фингерпринт самого сенсора, который появляется в результате особенностей его производства и особенностей его применения самим пользователем (наличие определенных приложений в телефоне, езда в машине с мобильником на соседнем сиденье или в «бардачке», захват вибраций от мотора и так далее). С деталями исследования рекомендую ознакомиться в подробном вайтпепере. Электронные паспорта, биочипы и прочие попытки «пометить» человека для того, чтобы однозначно идентифицировать его онлайн, — все это лишь формальные процедуры. На самом деле весь твой телефон — это самый настоящий электронный паспорт, который позволяет отличить тебя от сотни тысяч других владельцев подобного девайса.

Элементарные микрорасхождения в физических параметрах компонентов акселерометра, которые образуются в результате «неидеальности» производственных процессов, рождают уникальные особенности полученного в результате девайса. И если кому-то покажется, что нет особого смысла в фингерпринтинге мобильных юзеров, то этот кто-то заблуждается.

Уже сейчас рекламные агентства и разработчики мобильных приложений и приложений для «носимой электроники» ведут охоту за твоими привычками и поведением в онлайне: какие ресурсы ты посещаешь, в какое время суток ты наиболее активен, а в какое время ты склонен делать дорогостоящие покупки, где ты любишь ужинать со своим партнером и многое другое. Только они накапливают эту статистику не с помощью кукис-файлов твоего браузера, которые ты периодически удаляешь всевозможными клинерами, а посредством различных вспомогательных технологий фингерпринтинга. В данном случае сенсоры твоего мобильного устройства как нельзя лучше подходят для задач твоей идентификации среди тысяч других посетителей твоего любимого кафе, у которых точно такая же модель телефона, как и у тебя.

Если также допустить тот факт, что фингерпринт не передается сам по себе, а ему сопутствует различная полезная информация вроде истории посещений, показателей активности, GPS-координат, то становится немного не по себе. Например, страховые агентства, обладающие информацией о том, что ты любишь скоростную езду и частенько посещаешь бары, могут увеличить стоимость страховки твоего авто без объяснения причин.

В своем материале «Угрозы трекинга показателей здоровья» я делал предположение о появлении специального вредоносного кода для носимой электроники, который будет в фоновом режиме снимать показатели с сенсоров устройства, прямо или косвенно мониторящих состояние твоего организма, и отправлять эти данные третьей стороне. Уникальный фингерпринт сенсоров может стать отличным дополнением к данной информации.

И не нужен занавес железный

Интересное наблюдение: региональная специфика часто не выползает за пределы своих территорий и без всяких запретительных инициатив со стороны государства. Это касается и исследований в сфере информационной безопасности: достаточно большое число толковых ресерчей остаются опубликованными в пределах одной территории и, увы, не слышны на громких мейнстримовых конференциях. Этим и примечательны небольшие региональные конференции с «местной» спецификой и с местным образом мыслей, который приводит к уникальным результатам.