Исследователь компании Rackspace Бред Дункан (Brad Duncan) обнаружил, что кампания по распространению вымогателя TeslaCrypt эволюционирует. Если раньше малварь компрометировала и использовала сайты за базе WordPress для заражения жертв вымогательским ПО, то теперь под угрозой также находятся ресурсы, работающие под управлением CMS Joomla.

В начале текущего месяца специалисты компании Sucuri заметили, что против ресурсов на базе WordPress развернулась масштабная кампания. Злоумышленники заражают все JavaScript-файлы на хостинге, внедряя в них зашифрованный вредоносный код. Если несколько сайтов размещаются на хостинге под одним аккаунтом, заражены окажутся они все; данная техника носит название cross-site contamination. Обойтись очисткой от малвари только одного сайта не получится, придется изолировать каждый ресурс отдельно и чистить их все последовательно.

Зараженные сайты используются для отображения вредоносной рекламы. Фальшивые баннеры инфицируют пользователей малварью, при помощи эксплоит кита Nuclear. Чуть позже стало известно, что эксплоит кит распространял криптолокера TeslaCrypt.

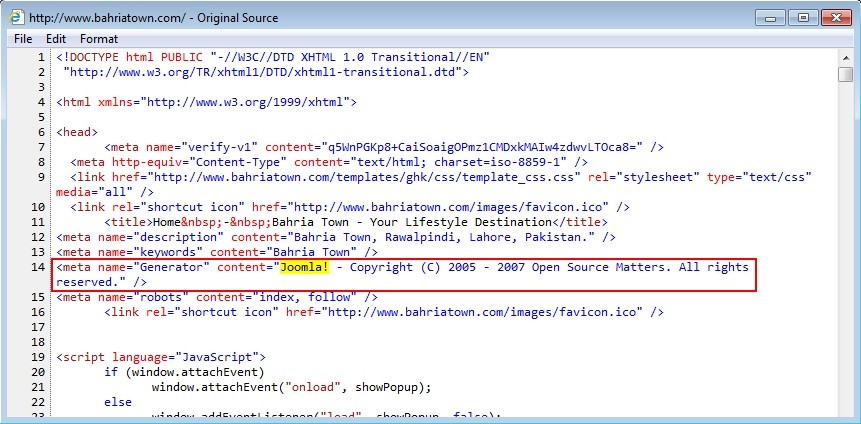

Теперь Бред Дункан пишет, что инициаторы данной кампании решили расширить свою атаку на сайты под управлением Joomla, применив к ним аналогичную технику: в файлы JavaScript внедряют вредоносный iframe.

Администраторам сайтов на базе Joomla стоит искать вредоносный код по ключу «admedia» (для WordPress сайтов триггером являлся «megaadvertize»). Еще одно изменение: теперь злоумышленники используют не Nuclear, а другой популярный набор эксплоитов – Angler.

Фото: Moyan Brenn