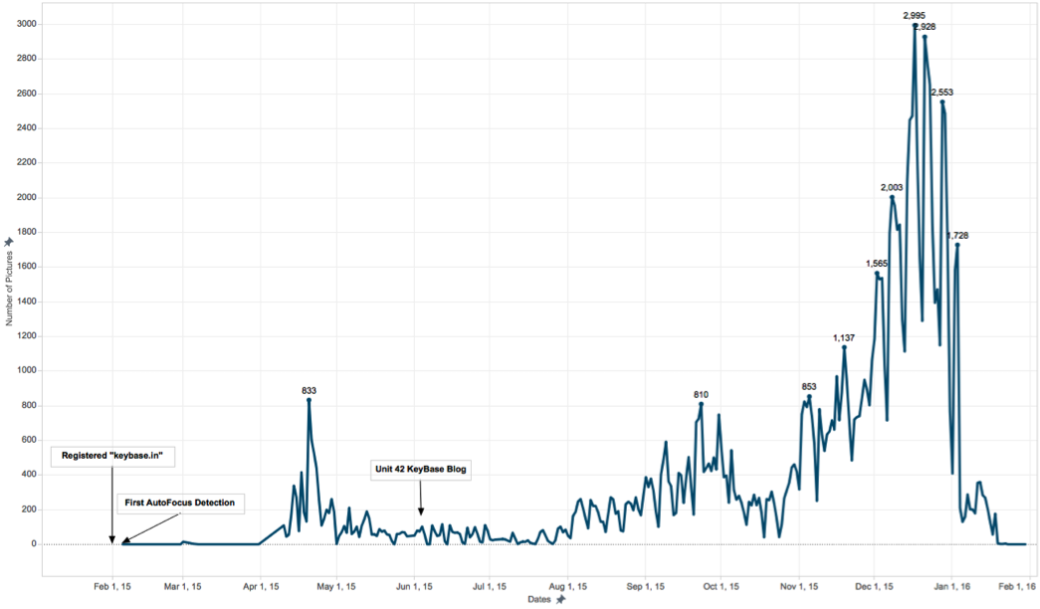

Специалисты Palo Alto Networks опубликовали отчет, который наглядно демонстрирует: стоит исходникам какой-либо малвари попасть в открытый доступ, и вскоре можно ожидать значительного прироста вредоносов, созданных «по образу и подобию». Эксперты изучили эволюцию и распространение кейлоггера KeyBase, чьи исходные коды попали в сеть еще летом 2015 года.

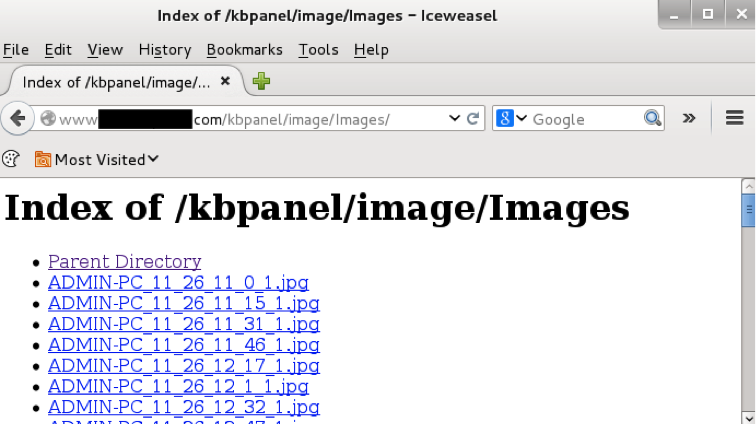

KeyBase был создан в феврале 2015 года, но первые атаки с его участием были зафиксированы в июне 2015 года. Почти одновременно с этим исследователи Palo Alto Networks наткнулись на незащищенный сервер (контрольную панель кейлоггера), на который KeyBase отсылал сделанные скриншоты.

Тогда автор вредоноса, пойманный с поличным, пообещал прекратить разработку малвари, закрыл сайт, при помощи которого продавал KeyBase по цене $50 за копию, и забросил проект. К этому моменту эксперты Palo Alto Networks зарегистрировали 295 уникальных образцов KeyBase и более 1500 соединений, которые разные версии вредоноса использовали для отправки данных своим контрольным панелям.

Вскоре после этого исходные коды KeyBase утекли в сеть (очевидно, автор слил их самостоятельно) и быстро распространились по андеграундным ресурсам. Теперь, спустя 8 месяцев, эксперты опубликовали обновленные данные о распространении KeyBase, которые выглядят совсем неутешительно.

На сегодняшний день зарегистрировано более 44 200 сессий, генерируемых KeyBase; они происходят более чем от 4900 различных образцов малвари. Похоже, простой и эффективный кейлоггер пришелся хакерскому сообществу по душе, если судить по сотням разработанных вариаций.

Хотя контрольная панель KeyBase защищена аутентификацией, папки, в которых хранятся изображения, этим похвастаться не могут. Благодаря этой особенности малвари, исследователи даже спустя восемь месяцев сумели создать простой скрипт для поиска действующих админок KeyBase в сети. Скрипт помог выявить 62 домена, на которых установлены 82 контрольных панели. Суммарно на серверах злоумышленников хранятся 125 083 скриншота с 933 зараженных Windows-машин.

216 зараженных устройств являются рабочими станциями в корпоративных сетях, 75 – персональными компьютерами, а еще 134 машины совмещают обе вышеозначенные функции. Также 43 устройства из 933 зараженных используются одновременно несколькими пользователями.

Анализ скриншотов с серверов злоумышленников также помог специалистам Palo Alto Networks узнать, какие страны пострадали от атак KeyBase. Инфекция наиболее распространена в Индии, Китае, Южной Корее и ОАЭ. Скриншоты, сделанные вредоносной программой, демонстрируют самую разную информацию: банковские порталы и счета, различные чертежи, данные с видеокамер, содержимое почтовых ящиков и аккаунтов социальных сетей, финансовые документы и многое другое.

Летом 2015 года автор оригинальной малвари умудрился установить KeyBase на собственную машину, чтобы провести тесты, но так и не удалил сделанные малварью скриншоты с удаленного сервера. Тогда эти изображения обнаружили эксперты Palo Alto Networks. Теперь на эти же грабли наступают другие хакеры. Среди сотен тысяч изображений удалось найти снимки, сделанные на компьютерах 16 хакеров. Тогда как некоторые из них, очевидно, являются просто любопытными скрипт-кидди, другие похожи на профессионалов, которые понимают, что делают и собираются атаковать серьезные цели.

В заключение специалисты пишут, что хотя код KeyBase известен и его легко отследить, открытость и популярность кода также может сулить и проблемы – в любой момент вредонос может эволюционировать, и на базе KeyBase создадут что-нибудь действительно непредсказуемое и опасное.