15 марта 2016 года «Лаборатория Касперского» зафиксировала интересный инцидент. Многие российские банки (точное число не называется) подверглись спланированной и направленной атаке злоумышленников, которые выдавали себя за сотрудников FinCERT. Это подразделение Центробанка РФ было создано год назад, оно занимается информационной безопасностью.

15 марта десятки сотрудников российских банков получили вредоносные письма. Узконаправленная кампания – это вовсе не ново, хакеры практикуют подобное постоянно, однако на этот раз они проявили творческий подход и подключили элементы социальной инженерии. В письмах злоумышленники выдавали себя за сотрудников FinCERT, которое в последнее время приобрело немалую известность, в частности, в свете участившихся атак на банки и все возрастающего ущерба от них. Очевидно, именно известность FinCERT привлекла внимание атакующих, которые сочли, что это может стать неплохим прикрытием.

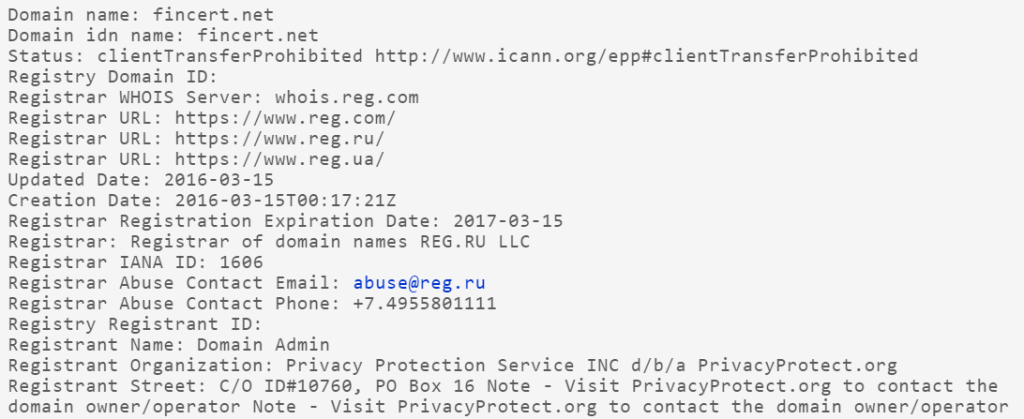

В ночь с 14 на 15 марта злоумышленники зарегистрировали доменное имя fincert.net, воспользовавшись услугами регистратора reg.ru. Информация о владельце недоступна.

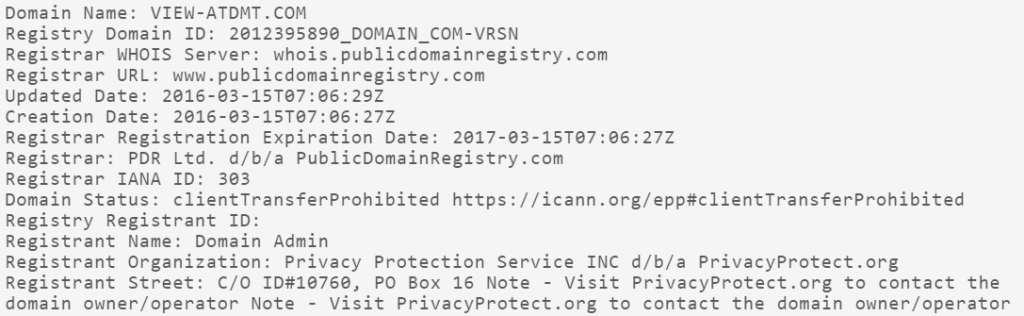

Еще один домен: view-atdmt.com понадобился атакующим для создания сервера, задействованного в атаке. Имя также было зарегистрировано 15 марта.

Физически IP-адрес 31.184.234.204 сервера, на котором был размещен домен, находится на хостинге в Санкт-Петербурге.

Интересно, что атака была по-настоящему таргетированной. Злоумышленники не просто рассылали сотни одинаковых вредоносных писем всем подряд, эксперты пишут, что они точно знали, кто будет получателем каждого письма, и обращались к каждому получателю по фамилии и имени-отчеству. Сотрудники «Лаборатории Касперского» выяснили, что подобную информацию о реципиентах нельзя найти в открытом доступе и предполагают, что атакующие использовали некую специальную базу, возможно составленную из материалов отраслевых конференций или каких-то служебных документов ряда банков.

Чтобы все выглядело еще более правдоподобно, послания рассылались с адреса info@fincert.net (IP: 194.58.90.56), в то время как настоящий адрес FinCERT – fincert@cbr.ru.

Еще один штрих, добавленный для правдоподобности: имя файла-вложения: «20160314 – 001 — Возможная компрометация АРМ КБР. doc». Цифровой код «20160314 – 001» совпадает с используемой настоящим FinCERT номенклатурой уведомлений об атаках, то есть хакеры имели доступ к информации, которая недоступна широкой аудитории.

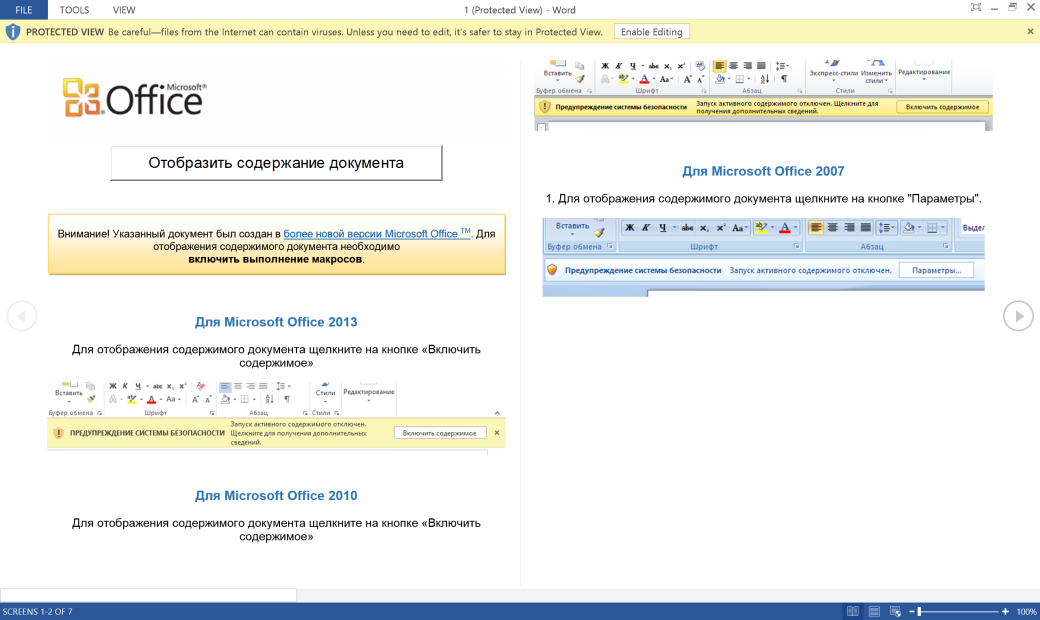

Разумеется, на самом деле приложенный к письму документ был вредоносным – он содержал встроенный VBA макрос «NewMacros». Если жертва разрешала запуск макроса, он инициировал скачивание с удаленного сервера файла fincert.cab (для этого использовался вышеупомянутый view-atdmt.com). Интересно, что файл подписан легальной цифровой подписью московской компании «СПЕК-2000». Файл подписан 15 марта, за несколько часов до старта рассылки. Неувязка заключается в том, что «СПЕК-2000» действительно существует, но занимается перевозкой грузов. Зачем перевозчикам понадобился цифровой сертификат, и почему им подписывают малварь, пока неясно.

После того как fincert.cab был загружен в систему и распакован, происходит установка набора удаленного администрирования на базе LiteManager 3.4. Малварь прописывается в реестр и предпринимает ряд шагов для маскировки своего присутствия в системе.

Точное число «мишеней» злоумышленников неизвестно. В отчете «Лаборатории Касперского» сообщается, что по состоянию на утро 16 марта разосланный злоумышленниками вредоносный файл был загружен на VirusTotal для проверки более 70 раз из 56 различных источников.

Свой отчет «Лаборатория Касперского» завершает цитатой твита Артема Сычева, заместителя начальника главного управления безопасности и защиты информации Банка России. Процитируем его и мы:

@imedv этот инцидент доказывает два момента: деятельность FinCERT интересна криминалу и они нас читают внимательней, чем банки

— Artem Sychev (@ArtemSichev) March 15, 2016

@imedv ... и тумблер "безопасник" некоторые включают не тогда, когда это нужно, а тогда, когда этим удобно оправдать свое бездействие

— Artem Sychev (@ArtemSichev) March 15, 2016

Фото: РИА, "Лаборатория Касперского"