Похоже, в ближайшее время пранкеры всего мира смогут неплохо поразвлечься. Независимый исследователь Дэвид Лонжнекер (David Longenecker), бывший инженер Motorola, обнаружил опасную уязвимость в модемах Arris SURFboard SB6141. Баг позволяет удаленно перезагрузить устройство, или сбросить его настройки к заводским.

Кабельные модемы фирмы Arris – очень распространенное оборудование. По данным самой компании, модель SURFboard SB6141 – настоящий хит, так, к настоящему моменту было продано более 135 миллионов этих устройств.

Лонжнекер обнаружил, что данная модель модемов уязвима для простейших атак CSRF (Cross-Site Request Forgery), что в данном случае может привести к печальным последствиям.

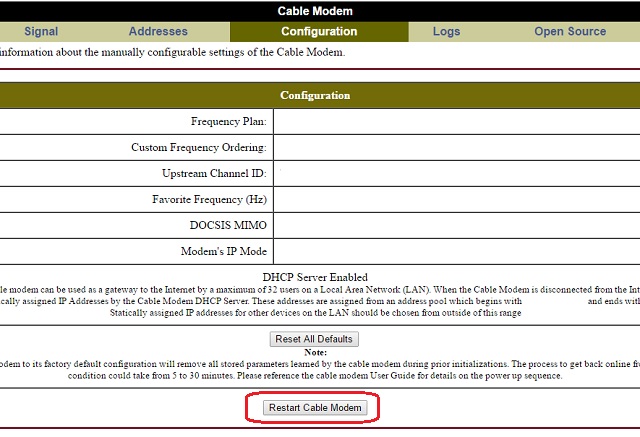

Панель управления SURFboard SB6141 располагается по адресу 192.168.100.1 и доступна любому желающему не только из локальной сети, но и удаленно. Проблема в том, что модему вообще не нужны логин и пароль: попасть в панель управления может кто угодно, без авторизации. Более того, на странице конфигурации доступна опция перезагрузки устройства. То есть владельцу уязвимого устройства можно попросту подбросить вредоносную ссылку, которая приведет к перезагрузке девайса. Владельцев модема SURFboard SB6141 можно мучить таким способом неограниченное количество времени, инициируя ребут раз за разом (на каждую перезагрузку у модема уходит порядка 2-3 минут).

Еще более неприятная новость – панель управления также предлагает откат устройства до заводских настроек. Если атакующий активирует эту опцию, устройству потребуется около 30 минут для изменения конфигурации, а порой этот процесс может растянуться на целый час.

Так как UI модема всё равно, откуда поступил запрос на перезагрузку или откат к заводским настройкам (из локальной сети, или извне), злоумышленники могут атаковать владельцев SURFboard SB6141 удаленно. Как было сказано выше, для этого Лонжнекер использовал CSRF атаку, то есть жертву нужно заставить кликнуть по специально созданной вредоносной ссылке. К примеру, страница сайта может содержать тег <img src="http://malicious_url/">, где в качестве ссылки задано:

- http://192.168.100.1/reset.htm (для перезагрузки модема)

- http://192.168.100.1/cmConfigData.htm?BUTTON_INPUT1=Reset+All+Defaults (для сброса настроек до заводских)

«Вы знаете, что браузеру всё равно, если “image”, это вовсе не картинка? — пишет Лонжнекер. — Вызвать перезагрузку модема легко, для этого достаточно вставить “image” в код страницы, которую вы можете посетить».

В качестве proof-of-concept исследователь создал сайт RebootMyModem.net, который вызывает перезагрузку модема SURFboard SB6141 у посетителей.

Представители Arris уже знают о проблеме. Для закрытия уязвимости компании достаточно создать новую прошивку, которая хотя бы будет спрашивать у пользователей логин и пароль для доступа к контрольной панели. Однако модемы Arris в основном предоставляются пользователям самими интернет провайдерами, и у пользователей нет самостоятельной возможности обновления прошивки. Фактически потенциальным жертвам атак придется ждать, когда их провайдер получит новую прошивку от Arris и распространит ее среди своих клиентов.

Представители компании сообщили, что уже работают над устранением проблемы и распространяют новую прошивку среди провайдеров. В Arris подчеркнули, что никакой опасности для личных данных пользователей нет. То есть хакеры «всего лишь» могут привести модемы в нерабочее состояние, но не могут похитить информацию.

Фото: Charlie White