Спустя почти год после скандального взлома Hacking Team и утечки 400 Гб внутренних данных компании, появился человек, взявший ответственность за случившееся на себя. В минувшие выходные на PasteBin был опубликован объемный текст, автором которого выступил хакер, известный как Финиас Фишер (Phineas Fisher). Фишер в деталях рассказал о том, как он самостоятельно взломал Hacking Team, какие техники и инструменты для этого использовал, а также объяснил, зачем это сделал.

Итальянская компания Hacking Team прославилась на весь мир летом 2015 года, когда неизвестные взломали её и опубликовали в интернете более 400 Гб внутренних файлов (от исходного кода, до документов и почтовой переписки сотрудников). До этого момента о деятельности Hacking Team было известно немного, но после утечки данных весь мир смог в деталях ознакомиться с тем, как работают компании, создающие инструменты для массовой слежки, разрабатывающие различные эксплоиты и софт на грани легального.

Хотя после взлома на всеобщее обозрение выплыли различные факты, часть из которых откровенно порочила репутацию Hacking Team (к примеру, сотрудничество с Ливией, Суданом, Эфиопией и другими странами, властям которых определенно не стоило продавать глобальный шпионский софт), руководство компании попыталось оправдаться и принести извинения. В итоге, как это ни странно, Hacking Team не слишком пострадала в результате этого скандала и, по последним данным, даже осталась на плаву. Тем не менее, кто взломал одного из крупнейших поставщиков продукции для спецслужб, так и осталось неясно.

Публикация Финиаса Фишера написана в духе мануала для начинающих хакеров. Он не только рассказывает о взломе Hacking Team, но читает настоящую лекцию об информационной безопасности в целом, рассказывая обо всём, начиная практически с самых азов. Фишер, в частности, пишет о том, почему использование Tor – это не панацея, учит правильно пользоваться поиском Google (как это делают пентестеры), а также объясняет, как правильно собирать личные данные о жертве и применять социальную инженерию. Крайне рекомендуем ознакомиться с полной версией текста на PasteBin, а в этой заметке мы всё же сконцентрируемся на взломе Hacking Team.

Фишер утверждает, что входной точкой его атаки стало некое «встроенное устройство» подключенное к внутренней сети Hacking Team. Хакер не раскрывает подробностей о том, что это было за устройство, зато он отмечает, что обычно найти точку проникновения гораздо легче. Дело в том, что специально для атаки Фишер нашел 0-day в этом «встроенном устройстве», создал собственную прошивку для него и оснастил ее бэкдором. Хакер пишет, что на создание удаленного root-эксплоита у него ушло две недели, а также отказывается раскрывать данные о природе самой 0-day уязвимости. Фишер объясняет своё нежелание тем, что баг до сих пор не исправлен.

Проникнув в сеть Hacking Team, Фишер какое-то время наблюдал и собирал данные. Он написал ряд собственных инструментов для атаки, и использовал свой эксплоит всего раз – для внедрения в сеть, а затем возвращался в систему уже через оставленный там бэкдор. Также при проведении опытов было важно не дестабилизировать систему и не выдать своего присутствия, поэтому несколько недель Фишер тренировался и проверял все подготовленные инструменты, эксплоит и бэкдор в сетях других уязвимых компаний. Для последующего изучения сети Hacking Team Фишер использовал busybox, nmap, Responder.py, tcpdump, dsniff, screen и другие тулзы.

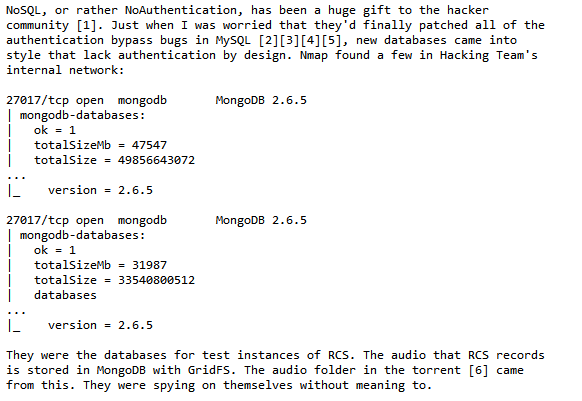

Потом Фишеру повезло. Он обнаружил пару уязвимых баз MongoDB сконфигурированных совершенно неправильно. Именно здесь хакер нашел информацию о бэкапах компании, а затем добрался и до самих бэкапов. Самой полезной его находкой стал бэкап почтового сервера Exchange. Фишер принялся прицельно искать в нем информацию о паролях или хешах, которые могли бы предоставить ему доступ к «живому» серверу. Для этого он использовал pwdump, cachedump и lsadump, и удача снова ему улыбнулась. Фишер обнаружил учетные данные аккаунта администратора BES (BlackBerry Enterprise Server). Данные оказались действительны, что позволило Фишеру повысить свои привилегии в системе, в итоге получив пароли других пользователей компании, включая пароль администратора домена.

На этом этапе Фишер уже опасался, что его присутствие вот-вот заметят, поэтому принялся срочно скачивать информацию с почтового сервера компании. Однако хакера никто так и не обнаружил.

Изучив похищенные письма и документы, Фишер заметил, что пропустил кое-что важное – «Rete Sviluppo», изолированную сеть внутри основной сети Hacking Team, где команда хранила исходные коды своего RCS (Remote Control System), то есть шпионского ПО для слежки за пользователями. Рассудив, что у сисадминов должен быть доступ к этой сети, Фишер (уже обладающий привилегиями администратора домена) проник на компьютеры Мауро Ромео (Mauro Romeo) и Кристиана Поцци (Christian Pozzi). На их машины он подсадил кейлоггеры, софт, делающий снимки экрана, поработал с рядом модулей metasploit, а также просто изучил содержимое компьютеров. В системе Поцци обнаружился Truecrypt-том, и Фишер терпеливо дождался, пока разработчик его смонтирует, а затем скопировал оттуда все данные. Среди файлов с зашифрованного тома обнаружился обычный файл .txt с кучей разных паролей. Нашелся там и пароль от сервера Fully Automated Nagios, который имел доступ к закрытой сети Sviluppo для мониторинга. Фишер нашел то, что искал.

Кроме того, просматривая похищенную почту, хакер обнаружил, что одному из сотрудников дали доступ к репозиториям компании. Так как Windows-пароль сотрудника был уже известен Фишеру, он попробовал применить его же для доступа к git-серверу. И пароль сработал. Тогда Фишер попробовал sudo, и всё вновь сработало. Для доступа к серверу GitLab и Twitter-аккаунту Hacking Team взломщик вообще использовал функцию «я забыл пароль», в сочетании с тем фактом, что он имел свободный доступ к почтовому серверу компании.

На этом Фишер счел компрометацию Hacking Team окончательной и всецелой. Он пишет:

«Вот и всё, что потребовалось, чтобы уничтожить компанию и остановить нарушение прав человека. Вот она – красота и ассиметрия хакинга: всего 100 часов работы и один человек может перечеркнуть годы работы многомиллионной компании. Хакинг дает аутсайдерам шанс сражаться и победить».

В конце Фишер отмечает, что он хотел бы посвятить данный взлом и этот подробный гайд многочисленным жертвам итальянских фашистов. Он заявляет, что компания Hacking Team, ее глава Давид Винченцетти (David Vincenzetti), давняя дружба компании с правоохранительными органами – всё это части давно укоренившейся в Италии традиции фашизма. После таких заявлений мотивы Фишера, который пишет о себе как о «этичном хакере», становятся вполне ясны.

Фото: Getty