Исследователь компании Blue Coat Labs Эндрю Брандт (Andrew Brandt) обнаружил новую угрозу для устройств, работающих под управлением старых версий Android. Для заражения гаджетов применяется эксплоит Towelroot, который построен на базе разработок компании Hacking Team. С помощью эксплоита на устройства доставляют вымогателя Cyber.Police, который вынуждает жертв покупать подарочные карты магазина iTunes.

Эндрю Брандт рассказал в официальном блоге Blue Coat Labs, что ему впервые довелось увидеть, как малварь устанавливает на мобильное устройство вредоносное приложение, никак не взаимодействуя с пользователем. В процессе внедрения вредоснос даже не отображает стандартное диалоговое окно с правами доступа для приложения.

Трюк заключается в использовании наработок Hacking Team, которые стали достоянием общественности после прошлогоднего взлома компании. Джошуа Дрейк (Joshua Drake) из компании Zimperium уже подтвердил, что эксплоит Towelroot использует исходные коды, украденные у Hacking Team. Также вредонос содержит исходники малвари Futex (она же Towelroot), что и дало новой угрозе имя.

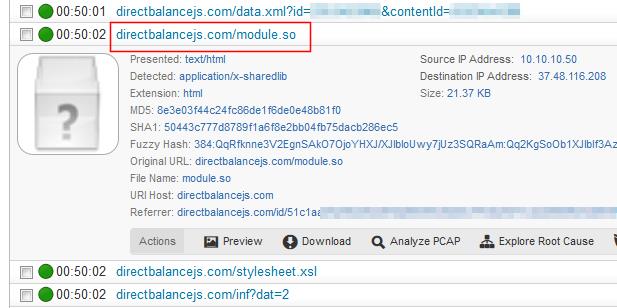

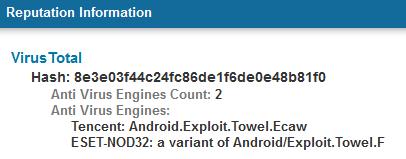

Заражение происходит посредством вредоносного Javascript, внедренного в рекламу на странице. Позаимствованный у Hacking Team эксплоит атакует уязвимость в библиотеке libxslt, что позволяет злоумышленникам загрузить на устройство жертвы Linux ELF бинарник module.so. Данный ELF-пейлоад пока распознается антивирусными решениями лишь двух производителей. Он помогает хакерам получить root-привилегии, а затем загружает и устанавливает на устройство жертвы вредоносное приложение, содержащее вымогательский троян Cyber.Police.

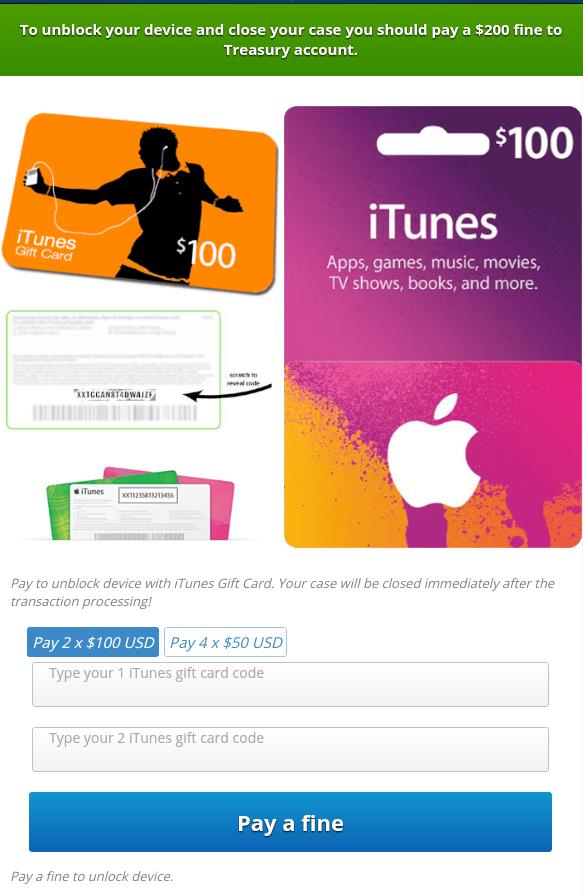

Cyber.Police, в свою очередь, известен исследователям с 2014 года. В отличие от современных шифровальщиков, этот вымогатель просто блокирует экран устройства. Прикидываясь официальным сообщением от правоохранительных органов, малварь требует, чтобы жертва приобрела две подарочные карты Apple iTunes, по цене $100 каждая. Хотя в теории специалисты Apple могут отследить подарочные карты, они на протяжении многих лет используются хакерским андеграундом в качестве своеобразной валюты.

Эндрю Брандт сообщает, что специалисты Blue Coat Labs отследили коммуникации вредоноса. Начиная с февраля 2016 года, малварь общается с управляющими серверами посредством HTTP. Эксперты смогли определить, что трафик исходит с 224 Android-устройств различных моделей (смартфонов и планшетов). Все они работают под управлением устаревших версий операционной системы: от 4.0.3 до 4.4.4. Также в ходе лабораторного теста исследователи успешно провели через все стадии заражения планшет Samsung, работающий на базе Cyanogenmod (Android 4.2.2).

Эксперты отмечают, что избавиться от Cyber.Police несложно – достаточно произвести полный сброс устройства к заводским настройкам. При этом предварительно можно подключить пострадавший девайс к компьютеру и скопировать с него все необходимые данные.

Фото: 401(K) 2012