Исследователи команды Windows Defender Advanced Threat Hunting рассказали об обнаружении новой APT-группы хакеров — Platinum. По данным специалистов, группировка активна как минимум с 2009 года и атакует в основном организации в странах Южной и Юго-восточной Азии. Группа не только применяет в своих кампаниях разные 0-day уязвимости, но и демонстрирует инновационные техники атак, к примеру, технику hotpatching.

Исследователи Microsoft сообщают, что Platinum — это далеко не любители. Группа преимущественно атакует правительственные учреждения, спецслужбы, оборонные предприятия и интернет-провайдеров. Хакеры не ищут прямой финансовой выгоды, вместо этого они практикуют классический кибершпионаж, похищая информацию, которая затем используется для получения определенных экономических преимуществ. Сообщается, что больше всего в результате деятельности Platinum пострадали Малайзия, Китай, Индия и Индонезия.

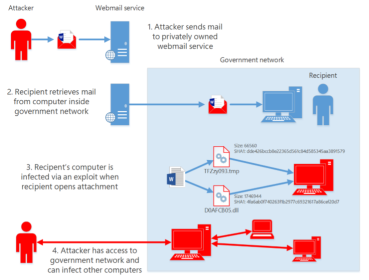

Различные техники, используемые Platinum, подробно описаны в докладе, представленном командой исследователей. Злоумышленники начинают с узконаправленного фишинга, а затем применяют 0-day уязвимости и кастомизированную малварь собственного производства. Platinum используют самоуничтожающихся зловредов и ПО, которое активно лишь в рабочее часы, дабы не создавать подозрительного трафика в нерабочее время. Но особенно специалисты Microsoft заостряют внимание на том факте, что группа Platinum эксплуатирует для атак технику hotpatching.

Функция hotpatching впервые была представлена в Windows Server 2003, а затем была удалена из состава ОС во время релиза Windows 8. Именно hotpatching позволяет Microsoft устанавливать обновления без перезагрузки системы. Для использования функции нужны права администратора, которые позволят «на лету» применять патчи к исполняемым файлам и DLL активных процессов.

Еще в 2006 и 2013 годах исследователи предупреждали, что в теории эта функция может быть обращена злоумышленниками во вред. Но только сейчас, в свежем отчете о деятельности группы Platinum, специалисты Microsoft сообщили, что атаки с примирением hotpatching используются на практике.

Согласно отчету, группировка Platinum использует hotpatching для скрытого внедрения вредоносного кода в процессы. Методика позволяет хакерам избежать обнаружения практическим любыми антивирусными продуктами, так как те следят, чтобы процессы не подвергались инъекциям по совсем другим, более распространенным методикам. К примеру, всё это позволяет злоумышленникам внедрить бекдор в процессы winlogon.exe, lsass.exe или svchost.exe.

«Впервые мы заметили применение техники hotpatching на одной малазийской машине», — пишут исследователи. — «Эксплуатируя данную функцию, Platinum на протяжении долгого времени закрепляли свое присутствие в системах компаний-жертв и при этом оставались незамеченными».

По данным Microsoft, группировка по-прежнему активна, просто хакеры действуют аккуратно и почти не попадают «на радары» экспертов. Глядя на арсенал группы, специалисты Windows Defender Advanced Threat Hunting предполагают, что хакеры имеют правительственную или иную мощную поддержку, так как недостатка в финансах Platinum определенно не испытывает: экплоиты для 0-day уязвимостей, равно как и сами 0-day, это совсем недешевое удовольствие.

Подробный отчет о деятельности группы Platinum можно скачать здесь (PDF).

Фото: Periodictableru