От чемоданчиков с поддельными базовыми станциями до эксплоитов HackingTeam: с какими угрозами сегодня приходится сталкиваться пользователям и корпорациям и как устроены серьезные защитные технологии.

На конференции CPX 2016 нам удалось пообщаться с Михаилом Шауловым, который руководит подразделением мобильных решений Check Point. Шаулов — сооснователь компании Lacoon Mobile Security, которая перешла под крыло Check Point в 2015 году. Вместе с ней была приобретена и продвинутая технология предотвращения угроз, известная теперь как Check Point Mobile Threat Prevention. Несмотря на русскую фамилию, Михаил не говорит по-русски: его родители эмигрировали из Украины, когда ему было три года. Шаулов работает в сфере защиты мобильных устройств с 2001 года и неоднократно выступал на Black Hat.

Первое интервью с CPX 2016 — с руководителем подразделения Check Point Incident Response Дэном Уайли — ты найдешь в разделе «CoverStory».

CPX 2016

В апреле 2016 года компания Check Point провела конференцию CPX 2016, на которой собрала около 4000 участников из 46 стран, чтобы обсудить проблемы в области кибербезопасности и анонсировать новую линейку своих продуктов. Компания Check Point Software Technologies была основана в 1993 году Гилом Шведом и предоставляла решения для защиты только зарождавшихся в то время компьютерных сетей, в том числе один из первых аппаратных файрволов. Сегодня Check Point является одним из лидеров в своей области и предлагает широкий выбор программных и аппаратных решений для корпоративных клиентов.

— Я бы хотел поговорить о векторах атак. Не мог бы ты вкратце пройтись по разным направлениям и рассказать о том, как решения Check Point защищают от них?

— С точки зрения векторов атак ситуация с мобильными устройствами проста. Мы видим, что самый распространенный вектор сегодня — это приложения. В случае с Android это хорошо известная проблема: люди ставят приложения на телефон, приложения могут содержать малварь. Если человек поставил приложение с малварью, хакеры могут проникнуть в его телефон, похитить данные и даже воспользоваться сенсорами устройства — к примеру, микрофоном, чтобы незаметно записывать разговоры. Уже примерно год, как эта проблема начала встречаться и у Apple. За последние полгода мы видели атаки на устройства Apple с использованием приложений.

— Мы говорим об устройствах без джейлбрейка, верно?

— Верно. Проблема с джейлбрейком известна уже долгое время. Для каждой новой версии iOS делают джейлбрейк — у нас даже график был, сколько времени это занимает со дня релиза (обычно от 30 до 180). Но дело не в джейлбрейке. За последние полгода мы видели много атак, в рамках которых инфицируют айфоны без него. Возможности две — через механизм сертификации, который в Apple предоставляют компаниям. С некоторых пор в Apple разрешили использовать его и частным разработчикам — механизм тот же: ты получаешь персональный сертификат, позволяющий загрузить в телефон приложение в обход проверки, через которую пропускают программы при публикации в App Store. Это стало большой проблемой. А еще мы встречали уже два вида атак, в рамках которых малварь удалось загрузить в App Store. XcodeGhost — одна из них, и месяц назад была еще одна: хакерам удалось разместить наполовину малварь, наполовину механизм для установки пиратских программ. Интересно, что техники используются очень похожие на те, что применяются для проникновения в Google Play. В общем, приложения — это самый распространенный способ проникновения на данный момент, и в этом есть смысл: мобильные устройства сейчас примерно на том же этапе развития, что и ПК в двухтысячном году. Тогда никто не делал хитроумных эксплоитов — тебе просто присылали исполняемый файл и говорили: «Пожалуйста, открой его».

— То есть много неопытных людей стали использовать технологии?

— Да, барьер социальной инженерии на мобильных устройствах стал таким низким, что хакеры не утруждают себя изобретением чего-то сложного. Они могут просто взять приложение и сделать с его помощью все что хотят.

— Но в то же время нынешние телефоны — это самые защищенные компьютеры за всю историю.

— Это правда. И iOS, и Android, и Windows Phone — наиболее защищенные операционные системы за все время, поэтому проникнуть в них не то чтобы суперлегко. Но в конечном итоге самое слабое звено — это не компьютер или операционная система, а человек. До тех пор, пока можно обмануть человека и убедить его что-нибудь установить, будут и успешные атаки.

— А с другой стороны, телефоны — идеальные троянские кони: это компьютеры, которые могут исполнять программы, они всегда с собой, в них куча личной информации, их подключают к самым разным беспроводным сетям, а потом приносят на работу и подключают к корпоративной сети.

— Ты упомянул сразу две важные вещи. Второй вектор после приложений — это сети. Когда ты подключаешься к вайфаю в кафе или в аэропорту, эта сеть может оказаться скомпрометированной и хакер может провести атаку типа man in the middle. Это, ясное дело, гораздо более нацеленная атака, потому что нужно находиться в непосредственной близости от жертвы. И так сложнее устроить массовое заражение. Например, в случае с приложением бывает поражено по 4–5 миллионов устройств за одну атаку. Ну и помимо Wi-Fi, это можно делать и при помощи сотовой сети. Можно прийти с чемоданчиком, в котором находится небольшая базовая станция, и перехватывать трафик.

— Случается ли такое в реальной жизни?

— О да. Правительства постоянно используют этот метод для шпионажа. Да и в промышленном шпионаже он тоже вовсю применяется. В этой области, кстати, недавно произошло несколько интересных вещей. В США удалось составить карту мест, где ФБР или полиция установили свои сотовые вышки. В Великобритании журналисты VICE News взяли телефон с приспособлением, которое позволило им искать поддельные базовые станции. За полчаса езды по Лондону они обнаружили кучу полицейских базовых станций, предназначенных для наблюдения за протестующими. А потом поехали к парламенту и нашли такие станции и там.

— И это вышки, установленные постоянно?

— Могут быть и постоянные. Десять лет назад такое оборудование было с половину стола и, чтобы сделать его передвижным, нужно было устанавливать внутрь машины. Сейчас такие устройства по размерам сравнимы с айпадом. Можно спрятать в одежде и ходить с ним.

— Как происходит атака с использованием подобного оборудования?

— Обычно это MITM. Вариантов два: первый — когда нужна информация обо всех людях в какой-то области. К примеру, когда органы правопорядка хотят собрать сведения о тех, кто участвует в протестах. Для этого полицейский проходит между протестующими и перехватывает номера телефонов всех людей вокруг. А потом перехватывается канал связи между телефоном и сотовой вышкой — в том числе и соединение с интернетом. После этого можно проводить атаки типа MITM, инжектить что угодно, устанавливать приложения и так далее.

— Какие решения предлагает Check Point для защиты клиентов от мобильных угроз?

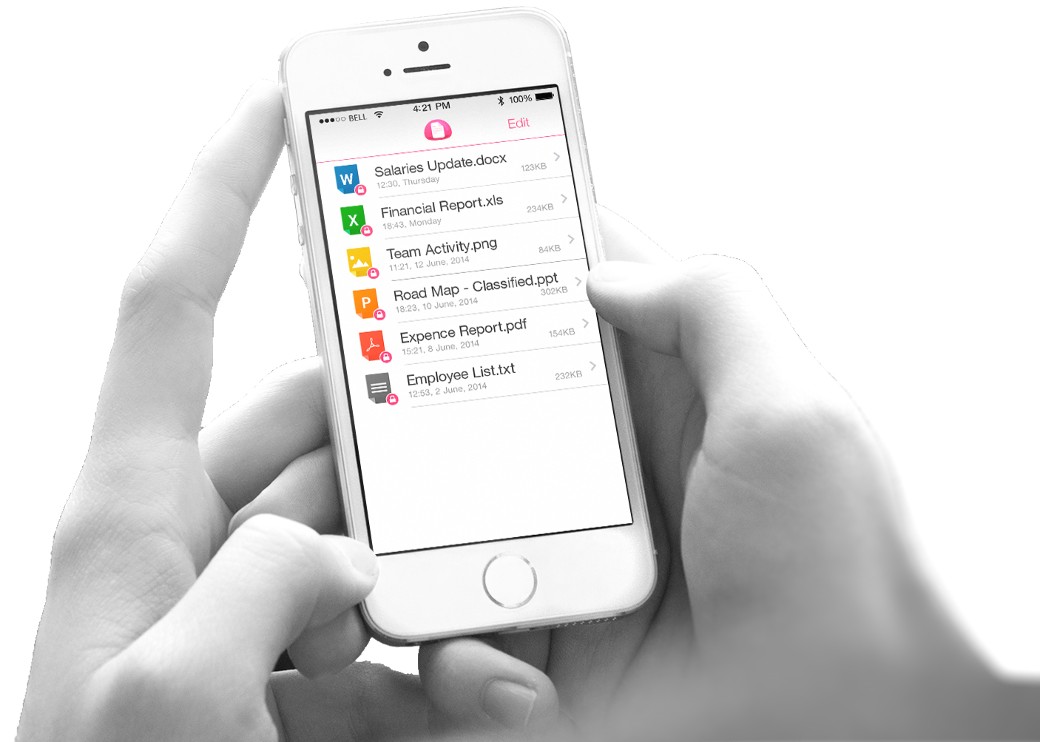

— Мы по большей части пытаемся защитить корпоративных клиентов, но у нас есть и консюмерские решения. Мы не пытаемся защитить правительства — там нужна скорее защита в стиле BlackBerry, мы такое называем «красными телефонами». Мы делаем все до этого порога. Но в конечном счете всегда приходится выдерживать некий баланс между персональной стороной телефона и безопасностью: то есть безопасность не должна мешать пользоваться аппаратом. Наш уровень защиты предполагает, что личный телефон по-прежнему личный, пользователи могут выбирать iPhone или любой телефон с Android и не замечать мер безопасности до тех пор, пока не случится что-то плохое. У нас есть два решения. Одно на самом деле защищает не телефон, а корпоративные данные от пользователя телефона. Как я уже говорил, пользователи всегда делают вещи, которые они делать не должны: теряют телефоны в такси, сохраняют корпоративные файлы в памяти устройства, шейрят документы через Dropbox или шлют по WhatsApp, ну и так далее. Чтобы защитить данные, мы предлагаем решение под названием Capsule Workspace. Это, по сути, безопасный контейнер для корпоративного окружения. Авторизуешься через телефон и можешь получить доступ к рабочим документам.

— Что-то вроде защищенного корпоративного Dropbox?

— Да, и помимо этого еще несколько вещей. Здесь и корпоративная почта, и корпоративные приложения — к примеру, заказ еды или билетов и прочие вещи, связанные с расходами. В целом доступ почти что ко всей внутренней сети.

— Как решить, в каких случаях использовать Capsule, а когда обычные приложения?

— Предполагается, что на телефоне у тебя при этом нет доступа к корпоративной почте и файлам. К тому же, когда ты получаешь файл от кого-то из коллег, ты его не можешь взять и положить его в Dropbox, скажем. Такой документ можно просматривать и редактировать только при помощи встроенных средств. Но самое главное — все документы зашифрованы. Даже если устройство украдут, администратор может удаленно стереть только корпоративные данные. Приложение само также следит за политиками — если попытаться четыре раза залогиниться с неверным паролем, все сотрется.

— И все работает в офлайне?

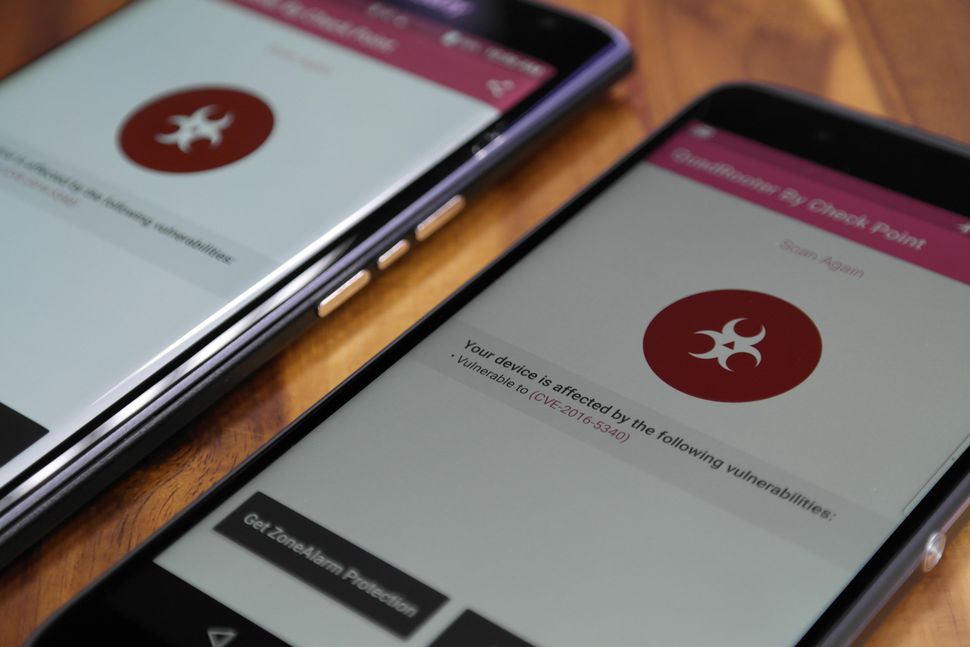

— В офлайне тоже, и, если украденный телефон не подключат к интернету, приложение все равно не даст доступа к данным после определенного числа попыток ввести пароль или идентифицировать отпечаток пальца. И по истечении определенного срока — двух недель, скажем, — все тоже сотрется, если не восстановить соединение и не зайти с правильным паролем. В общем, это помогает защитить данные от ошибок пользователя. Второй аспект — это защита телефона от вредоносных приложений, эксплоитов и направленных атак. Для этого у нас есть решение под названием Check Point Mobile Threat Prevention. Оно непрерывно мониторит безопасность устройства, так что каждое установленное приложение и каждая сеть, с которой соединяется телефон, будут проверены на предмет аномалий. В случае чего мы сможем определить, что телефон атакован, и предупредить пользователя. А при помощи интеграции с Capsule Workspace и другими MAM-решениями [Mobile Application Management] вроде AirWatch или MobileIron мы можем заблокировать доступ к корпоративным данным с атакованного телефона.

— Интересно, как это работает в условиях сендбоксинга.

— Тут используется несколько разных подходов. Мы, конечно, не можем исследовать приложение на самом устройстве. Зато у системы можно запросить список приложений и контрольные суммы исполняемых файлов. Далее мы сверяем хеши и смотрим, анализировали ли мы уже такой файл. Если нет, пытаемся скачать нужную версию из App Store или Google Play. Если и тут не удается найти совпадение, то на Android мы можем загрузить в облако исполняемый файл с устройства. Получив бинарник, мы прогоняем его через антивирус, затем через эмулятор угроз (у нас в облаке крутятся эмуляторы Android) и смотрим в контролируемом окружении, что будет делать приложение. Еще один компонент проводит статический анализ кода и составляет карту возможных действий. Другая часть системы ищет корреляции в базе угроз, которую мы собираем по всему миру через ThreatCloud.

Представь ситуацию, когда хакер сделал вредоносную программу и через пару недель ее заметили антивирусы и добавили сигнатуру в базы. Автор решил, что пора написать новую программу, но какая-то часть данных осталась от старого вредоноса — домен, сертификат или крошечный кусочек кода. Наш корреляционный движок заметит это. В общем, главное правило — пытаться создать такие средства, которые позволят детектировать неизвестные вредоносные программы. Сигнатуры и антивирусы не сработают в том случае, если ты нулевой пациент.

— Как ты думаешь, в целом все эти предосторожности помогут справиться с мобильными угрозами или, если компания хочет настоящую безопасность, придется выдавать защищенные корпоративные телефоны, а личные просить оставить где-нибудь при входе?

— Я думаю, момент, когда компании могли внедрять защищенные телефоны, уже прошел. Каждая организация, которая хочет чего-то достичь в ближайшие два года, должна иметь стратегию, связанную с мобильными технологиями, потому что у всех конкурентов она есть. Если какая-то фирма этого не делает, то ее сотрудники не смогут читать письма где и когда угодно, не смогут отвечать на запросы клиентов в любой момент и получать доступ к бизнес-приложениям в три часа утра. Не факт, что это очень нравится сотрудникам, но для компании это меняет все — как она работает, как она ведет дела, как она взаимодействует с клиентами и предоставляет сервис. Так вот, если ИТ-департамент не будет позволять это делать, то конкуренты победят.

— Примерно как решение использовать или не использовать дешевые компьютеры с Windows двадцать лет назад.

— Именно. И вопрос теперь в том, как быть с рисками. Потому что можно, конечно, всем сотрудникам разрешить делать все, что они пожелают, но большинство из них не обладают знаниями обо всех возможных угрозах. Даже на компьютерах с Windows люди не всегда до конца знают, что делают. Нужны средства, которые помогут снизить риск для бизнеса. И риск всегда будет оставаться, неважно, насколько крутые средства используются, — всегда найдется умник, который пролезет в систему. Вчера я общался с сотрудником одного из двух крупнейших банков в мире. Их бюджет на безопасность — сто миллионов долларов в год. У них есть решения всех возможных поставщиков, они знают про каждый крошечный секьюрити-стартап из трех человек и обсуждали, не внедрить ли их решение. И там есть очень умные люди, которые придумывают, как все это заставить работать осмысленным образом. Он у меня спросил: «Как думаешь, сколько у меня инцидентов в месяц?» У них, кстати, 250 тысяч сотрудников в компании. Я сказал: «Не знаю. Тысяча? Пятьсот?» А он ответил: «Три! Но три — это ведь не ноль, правда?»

— Инциденты — в каком смысле? Успешные проникновения?

— Не знаю, что он точно имел в виду, но могу предположить, что проникновения, которые удалось вовремя пресечь. Возвращаясь к твоему вопросу, я хочу сказать, что наше решение или решения наших конкурентов в итоге позволят компаниям использовать мобильные технологии, сократив риски. Если есть решение, которое снижает риски, значит, можно быстро двигаться вперед.

— Расскажи, как ты стал работать в Check Point. Я знаю, что у тебя была своя фирма — стартап, связанный с защитой информации на мобильных устройствах. Я бы хотел услышать эту историю поподробнее.

— Мы много лет работали с моим партнером по бизнесу, он исполнял роль CTO. Клиентами тогда были правоохранительные организации, правительства и компании, которые с ними сотрудничали. Тогда все крутилось вокруг таких чемоданов для перехвата мобильного трафика, о которых мы с тобой говорили в начале. В 2011 году мы увидели, что ситуация выходит из-под контроля: взять хоть HackingTeam, то, что они делали, — это практически как продавать ядерное оружие тем, кто больше платит. Мы поняли, что компаниям придется защищаться от APT и от самых разных угроз, связанных с мобильными устройствами. Эти два тренда неизменно должны были сойтись. Мы ушли из компании, в которой работали, и основали Lacoon, которую и купил Check Point. Lacoon была основана в конце 2011-го, а купили нас ровно год назад, в 2015 году. Собственно, наше решение и легло в основу Check Point Mobile Threat Prevention, про который я рассказывал.

— То есть ты работал с мобильными телефонами до того, как на них были приложения?

— Да, я начал в 2001 году. Единственным приложением тогда была «Змейка».

— И угрозы тогда происходили не от приложений на Java, верно?

— Ну вообще-то попытки сделать вредоносные приложения на J2ME были. Но атаки, конечно, были другие. С тех пор фокус сильно сместился: с появлением операционных систем на мобильных устройствах хакерам больше не приходится делать то, что они делали пятнадцать лет назад. Теперь реализовать все то же намного проще и результат будет намного более массовым. В 2011 году на CCC показали, как вторгнуться на телефон и включить запись разговора. Но это сложный способ, и если любая техническая деталь не совпадет, то он не сработает. Атаки через приложения намного проще. Взять хоть ту же HackingTeam, которая занималась продажей решений для направленной слежки. Покупают такое правительства — чтобы наблюдать за определенными людьми: активистами, журналистами, диссидентами. И хоть у HackingTeam изначально были хитроумные решения на разные случаи, в конце концов все свелось к приложению, точнее одному для Android, пяти для iOS и эксплоиту для браузеров, который в итоге все равно ставит приложение. И если такое делает HackingTeam, то все, кто менее крут, делают ровно то же самое. Если бы они пошли другим путем, им бы пришлось разрабатывать вариант эксплоита для каждой версии Android, а их штук двести. Если правоохранительные органы купят такой эксплоит, а потом окажется, что у цели не та версия из-за покупки нового телефона, то... упс. В общем, легаси-технологии больше не в чести из-за отсутствия масштабируемости.

— Спасибо, очень познавательно. Правда, смотрю я на все эти прекрасные приложения и вспоминаю про директора CIA, который хранил важные данные в почте на AOL.

— А-ха-ха! Ну да, это, конечно, страшно стыдно!