Независимый исследователь Адитья К. Суд (Aditya K. Sood) получил от компании PayPal вознаграждение в размере $1000 за обнаружение уязвимости, которая позволяла злоумышленникам встраивать в страницы платежей вредоносные картинки.

Суд нашел баг еще минувшей зимой и сообщил PayPal о проблеме в январе 2016 года, однако компания отчиталась об успешном устранении проблемы только теперь. Согласно заявлениям разработчиков, Суд вообще не претендовал на bug bounty, но после устранения уязвимости было принято решение вознаградить специалиста.

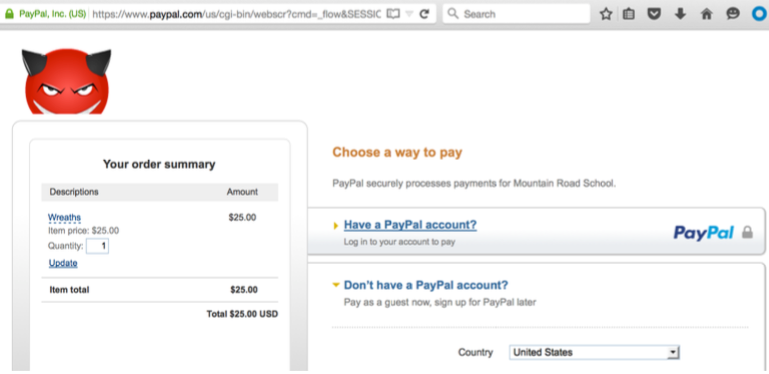

Исследователь заметил, что URL платежных страниц PayPal, которые могут создавать пользователи, подержит параметр «image_url». Этот параметр может содержать ссылку, указывающую на изображение, хранящееся на удаленном хостинге.

Фактически это позволяло атакующим использовать сторонние платежные страницы PayPal для доставки вредоносных картинок. Суд продемонстрировал баг, отобразив на платежной странице стороннего вендора произвольное изображение. То есть для эксплуатации уязвимости злоумышленнику было достаточно заставить неавторизованного пользователя кликнуть по специально подготовленной ссылке. Так как URL в данном случае указывает на paypal.com, у жертвы вряд ли возникли бы сомнения.

Картинки нередко используются для сокрытия малвари. К примеру, такую технику демострирует малварь Neverquest, шпионская программа Stegoloader или бразильский троян, который весной обнаружили эксперты «Лаборатории Касперского».

«Данное решение небезопасно, так как PayPal позволял удаленным пользователями осуществлять инжекты собственных изображений в компоненты, которые используются клиентами для осуществления транзакций», — пояснил исследователь журналистам издания SecurityWeek. — «Вопрос в том, можно ли доставить малварь или эксплоит через картинку? Ответ на этот вопрос: да, можно. Для этого могут использоваться эксплоиты и техники, подобные Stegosploit».