Специалисты Internet Security Center заметили появление новой, достаточно странной фишинговой кампании. Мошенники предлагают пользователям авторизоваться на сайте: ввести свои данные нужно в безымянную форму, отображаемую поверх размытого изображения неизвестного документа Office. Расследование привело исследователей к бразильскому серверу, который совсем не похож на сторонний взломанный ресурс, как это обычно бывает с C&C серверами фишинговых сайтов.

О странной фишинговой компании и уязвимом сервере хакеров рассказал специалист ISC Ксавье Мертенс (Xavier Mertens). Он пишет, что новая кампания атакует пользователей посредством классических фишинговых писем, к которым приложено размытое изображение некоего документа. Чтобы просмотреть «документ» в нормальном виде пользователям предлагают пройти по ссылке в конце письма.

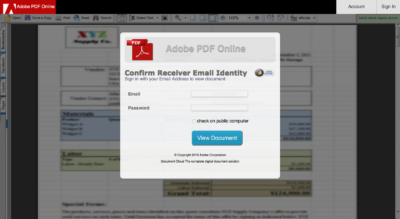

Ссылка ведет на сайт злоумышленников, который вызвал у эксперта искреннее недоумение. Совершенно неясно, на какие именно данные нацелились операторы этой кампании. Страница сайта использует в качестве фона всю ту же нечеткую картинку с документом, а поверх нее отображается форма ввода логина (email) и пароля. Какие именно данные должна вводить жертва, от какого сервиса, совершенно неясно.

«Странность в том, что абсолютно непонятно, какие учетные данные нужны [злоумышленникам]: учетные записи Google, Microsoft или логины и пароли от корпоративных аккаунтов? — пишет Мертенс. — Секрет успеха эффективного фишинга заключается в том, чтобы взять жертву за руку и “заставить” ее добровольно раскрыть конкретные данные».

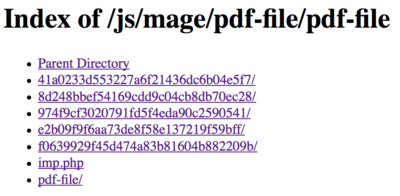

Также вскоре исследователь понял, что сервер атакующих сконфигурирован неверно. Это позволило Мертенсу получить доступ ко всем файлам на хостинге и изучить их. Эксперт пишет, что для создания размытого изображения документа, атакующие просто использовали картинки в низком разрешении (примерно 300х200 пикселей) и нарочито растягивали их до больших размеров. На изображение наложена JS-форма ввода логина и пароля, но при этом атакующие проверяют легитимность введенного адреса почты. Если жертва попытается скормить сайту несуществующий или откровенно поддельный email, в ответ сервер сообщит об ошибке.

Если жертва ввела адрес настоящего почтового ящика, то на почтовый адрес самих злоумышленников будут переданы следующие данные о доверчивом пользователе: email, пароль, информация GeoIP, данные user-agent, FQDN и IP-адрес.

Однако на этом атака не заканчивается. Вторая страница фишингового сайта (phone.php), на которую переходит пользователь после ввода учетных данных, запрашивает номер телефона. Если жертва предоставит и эту информацию, данные также будут отправлены на почту злоумышленников. Мертенс пишет, что операторы кампании используют два почтовых ящика для получения украденных данных: один на Gmail, второй на Inbox.ru.

Продолжив изучение, специалист обнаружил и забавную низкоуровневую уязвимость: на сервере присутствовал PHP-скрипт imp.php, который занимается созданием копий материалов в новых директориях. Имя директории основывается на комбинации случайных чисел, конвертированных в base64 и хешированных. Если автоматизировать обращения к этому скрипту, можно утопить файловую систему сервера в тысячах новых и новых директорий.