«Пользуйтесь проводными клавиатурами», — советуют исследователи компании Bastille Networks. В начале 2016 года специалисты этой компании нашли целый комплекс уязвимостей, который получил имя MouseJack, он позволял злоумышленнику «притвориться мышью» и атаковать беспроводные девайсы Dell, Logitech, Microsoft, HP, Amazon, Gigabyte и Lenovo. Теперь исследователи представили уязвимость KeySniffer, благодаря которой можно перехватывать нажатия клавиш на беспроводных клавиатурах ряда производителей.

Новая «именная уязвимость» получила название KeySniffer и, как полагается, имеет даже собственный официальный сайт. Данная проблема опасна для беспроводных клавиатур, произведенных компаниями Anker, EagleTec, General Electric, Hewlett-Packard, Insignia, Kensington, Radio Shack и Toshiba. Список уязвимых устройств, которые тестировали исследователи, можно увидеть в соответственном разделе сайта, но специалисты Bastille Networks отмечают, что, скорее всего, баг присутствует и во многих других девайсах. В основном проблеме подвержены устройства, для работы которых используются дешевые трансиверы (не Bluetooth).

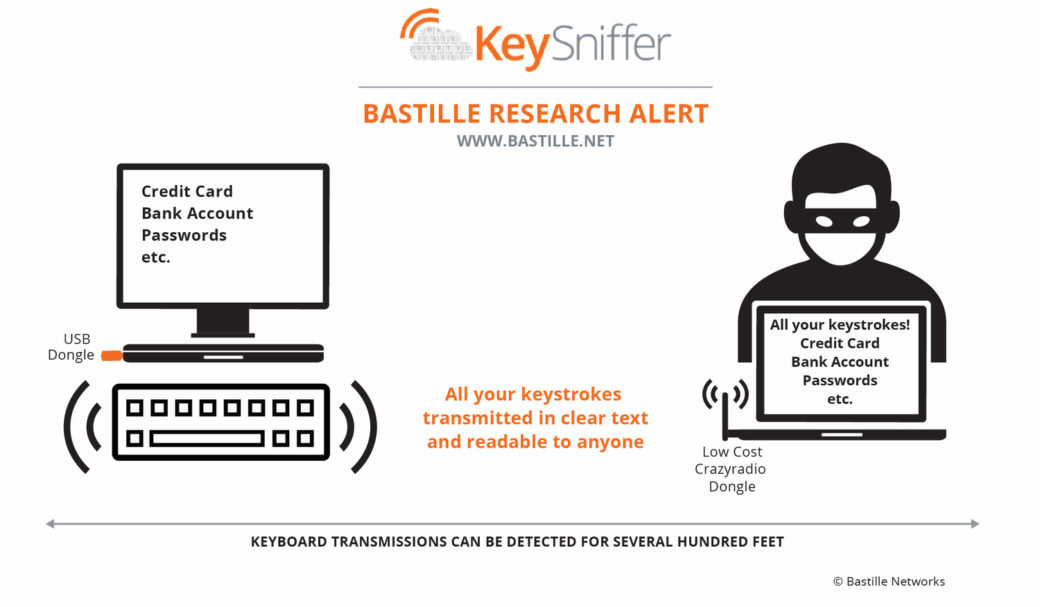

Фактически KeySniffer — это MouseJack на стероидах. Основная проблема снова заключается в том, что устройства используют для передачи данных незашифрованный радиосигнал. По сути, все данные, включая пароли, CVV-коды и другую конфиденциальную информацию, передаются в виде простого текста. Вооружившись антенной, дешевым беспроводным донглом за $15-30 и несколькими строками кода на Python, атакующий может перехватить всю информацию, передаваемую между компьютером и беспроводной клавиатурой.

«Как покупатель я ожидаю от клавиатуры, которую приобрел, что она не будет передавать нажатия на клавиши в виде открытого текста. Мы были шокированы, и пользователям тоже стоит», — говорит Иван О’Салливан (Ivan O'Sullivan), ведущий исследователь Bastille Networks.

В отличие от атаки MouseJack, во время атаки KeySniffer не образует пару с уязвимым устройством, но позволяет перехватить данные. При этом злоумышленник может находиться на расстоянии до 100 метров от жертвы, то есть особенно опасными, к примеру, могут быть общественные места. При желании атакующий может не только записывать всё, что печатает пользователь, но и передавать устройству свои «нажатия», дождавшись, когда жертва отвлечется. В теории, это может привести к полной компрометации системы.

KeySniffer был представлен (PDF) на конференции Hack in the Box в Амстердаме. Там исследователи рассказали, что все уязвимые беспроводные клавиатуры работают на ISM диапазоне 2,4 ГГц и используют модуляцию GFSK. По словам исследователей, патчей для этой проблемы ждать не стоит:

«Трансиверы беспроводных клавиатур, уязвимые для KeySniffer, небезопасны по своей сути из-за недостатка шифрования, и они не поддерживают обновления прошивки».

Пользователям уязвимых клавиатур эксперты рекомендуют либо переходить на Bluetooth-девайсы, либо купить обычную клавиатуру с проводом.

Фото: Bastille Networks, на фотографии исследователь компании Марк Ньюлин