Сводная группа исследователей из Бирмингемского университета и немецкой фирмы Kasper & Oswald представила на конференции USENIX Security Symposium доклад, посвященный взлому автомобилей. Исследователи обнаружили уязвимости в автомобилях концерна Volkswagen Group, которому принадлежит около 12% всего мирового авторынка, а подразделениями концерна являются Audi, Bentley, Bugatti, Lamborghini, Porsche, SEAT, Skoda и так далее. Эксперты говорят, что проблема касается примерно 100 миллионов автомобилей, произведенных VW Group между 1995 и 2016 годами. Большую часть этих машин можно открыть без ключа.

Это не первый случай, когда в машинах VW Group обнаруживают уязвимости. Летом 2015 года мы рассказывали о том, как группа голландских исследователей из университета Неймегена обнаружила брешь в автомобильных иммобилайзерах, использующихся в машинах Volkswagen, Audi, Fiat, Honda, Volvo и так далее. Но вместо благодарности на исследователей подали в суд и вынудили их молчать о проблеме без малого три года.

Исследователям из Бирмингемского университета и немецкой фирмы Kasper & Oswald повезло больше: с ними автопроизводители судиться пока не собираются, хотя обнаруженные ими проблемы трудно назвать несерьезными.

Первая уязвимость связана с системами remote keyless entry (RKE), которые позволяют «общаться» с автомобилем без ключа, посредством специального устройства дистанционного управления.

Когда владелец машины нажимает на кнопку такого брелока, к примеру, чтобы заблокировать или разблокировать двери, обмен командами происходит на радиочастотах. В современных авто системы RKE используют криптографию и постоянно изменяют код сигнала, однако исследователи установили, что на протяжении последних двадцати лет автопроизводители используют одни и те глобальные ключи шифрования, которых насчитывается не так уж много. Обладая таким ключом, атакующий способен перехватить сигнал, поступивший с пульта ДУ, на расстоянии ста метров, расшифровать его, а затем создать клон оригинального устройства ДУ.

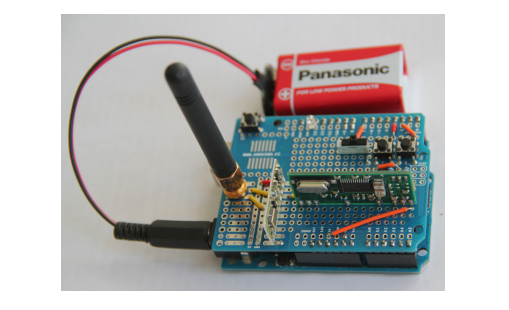

Для осуществления атаки злоумышленнику понадобится простое радиоприемное устройство. Сами исследователи собрали такой девайс за $40 на базе Arduino, а криптографический ключ (который оказался одинаковым для миллионов автомобилей) был добыт при помощи реверс-инжиниринга.

Эксперты уверены, что данная проблема распространяется на многие автомобили, произведенные между 1995 и 2016 годом, в частности они протестировали некоторые модели Audi, VW, SEAT и Skoda, обнаружив уязвимость. Исследователи подсчитали, что за период с 2000 по 2015 год VW Group продал порядка 100 млн машин и большинство из них подвержены проблемам с RKE. Наиболее новые авто, к примеру, VW Golf 7, построенный на новой платформе, уязвимостей не содержат.

Исследователи сообщают, что полностью избавить от проблем с RKE VW Group попросту не сможет. Единственным, по мнению специалистов, выходом является отказ от использования RKE или его отключение.

Помимо клонирования устройств ДУ, исследователи также продемонстрировали атаку на криптографическую схему HiTag2, которая десятилетиями использовалась в автомобилях Alfa Romeo, Chevrolet, Opel, Peugeot, Renault и Ford.

Для второго вектора атак злоумышленнику понадобится все тот же простой радиодевайс. С его помощью атакующий сможет перехватить и «прочесть» сигналы с устройства ДУ. Это будут последовательности rolling code, которые непредсказуемо меняются каждый раз, когда на пульте нажимают кнопку. Однако из-за неназванной уязвимости в HiTag2, собрав 4-8 сигналов, содержащих rolling code, атакующий сумеет взломать криптографический ключ для конкретного авто менее чем за минуту.

«Оборудованием для получения и отправки rolling code может послужить, например, SDR вроде USRP и HackRF, или готовый RF-модуль, к примеру, подойдут умные часы TI Chronos, которые широко распространены и стоят сосем недорого», — объясняют исследователи.

Некоторые подробности о проблемах можно найти в докладе исследователей (PDF), однако многие детали попросту не раскрываются, так как уязвимости по-прежнему не закрыты.

Фото: Gerry Lauzon