Два месяца назад эксперты почти потеряли из виду один из наиболее известных банковских троянов нашего времени — Dridex. Один из крупнейших ботнетов в мире, Necurs, временно прекратил свою активность в июне 2016 года, а вместе с ней значительно снизилось распространение малвари Dridex и Locky. Теперь эксперты компании Proofpoint сообщают, что Dridex снова вернулся в строй, к тому же троян сильно изменился.

Еще в начале 2016 года группа хакеров, стоящая за созданием трояна Dridex, решила сменить профиль и сосредоточила свои усилия на распространении другой малвари, сделав основным рабочим инструментом шифровальщика Locky. С тех пор доля Drirex «на рынке» постепенно снижалась, да и приостановка работы ботнета Necurs не могла не сказаться на статистике.

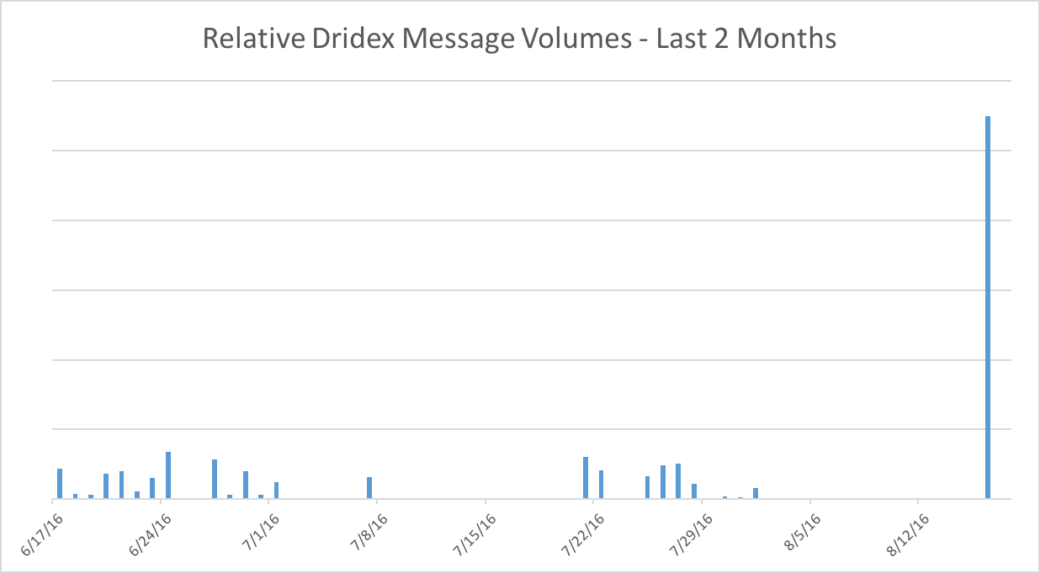

Специалисты Proofpoint предупреждают, что заметили новый всплеск активности Dridex. Хотя раньше в рамках кампаний, связанных с трояном, рассылались миллионы спамерских сообщений, недавно их поток почти иссяк и стал исчисляться сотнями. Теперь исследователи вновь фиксируют десятки тысяч сообщений, и такая активность наблюдается с прошлой недели.

Исследователи пишут, что немногочисленные кампании, которые оставались в строю в июне 2016 года, в основном были сконцентрированы вокруг атак на швейцарских пользователей. С данными атаками ассоциируют сразу несколько Dridex-ботнетов, каждому из которых присвоен свой ID (1124, 144, 1024, 124 и 38923). Также были замечены атаки на пользователей из Великобритании, Австралии и Франции.

К примеру, наиболее новая кампания, замеченная экспертами, была зафиксирована 15-16 августа 2016 года и связана с ботнетом 228, который продемонстрировал необычно большую активность. В отчете Proofpoint сказано, что этот ботнет оперирует данными банков Великобритании, Австралии, Франции и США, и распространяет малварь посредством приложенных к письмам файлов .docm, в которых содержатся вредоносные макросы. Напомню, что аналогичный способ распространения с успехом примеряет шифровальщик Locky.

Исследователи пишут, что Dridex теперь иначе подходит к выбору целей: троян нацеливается на back-end различных систем, занимающихся обработкой платежной информации, PoS-системы и приложения для удаленного администрирования. Хотя такое поведение Dridex демонстрировал и раньше (хотя и нечасто), исследователи утверждают, что в августе 2016 года список целей малвари значительно расширился.

Другая Dridex-кампания, замеченная 11 августа, тоже использует для распространения трояна файлы .docm, но за нее отвечает ботнет под идентификатором 144. В данном случае основная цель кампании: швейцарские банки, даже электронные письма, с помощью которых распространяется малварь, написаны на немецком языке и хорошо продуманы (см. вехнюю иллюстрацию).

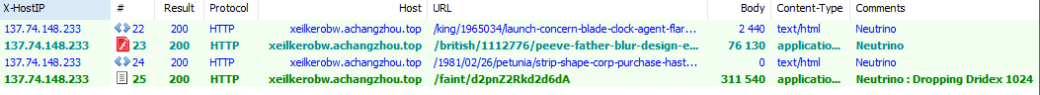

В атаках на швейцарцев Dridex «помогают» и эксплоит киты. По данным исследователей, эксплоит кит Neutrino снова был замечен в распространении Dridex на территории Швейцарии и Великобритании.

«Недавняя смена [тактики] на более тергетированное распространение и растущий список возможностей [трояна] говорят о том, что Dridex, возможно, обретает вторую жизнь, невзирая на то, что масштабные кампании теперь почти полностью сконцентрированы на распространении Locky и ассоциирующихся с ним пейлоадов. Хотя массовые кампании могут охватывать множество стран, операторы Dridex по-прежнему стремятся монетизировать свою малварь, теперь посредством атак на крупные компании, в основном – различные финансовые учреждения», — заключают аналитики.