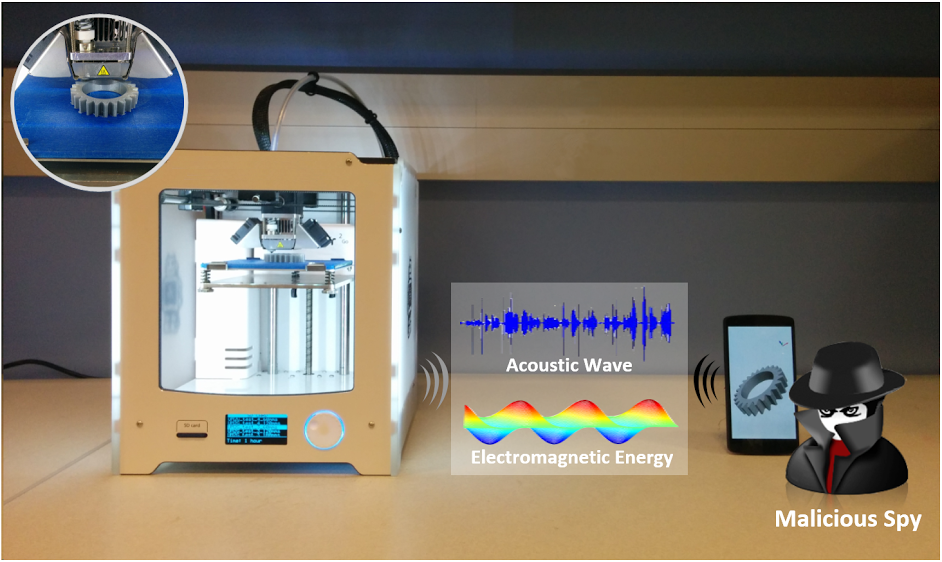

Команда исследователей из университета Буффало представила результаты любопытного исследования. Оказалось, что при помощи обычного смартфона можно «подслушать» работу 3D-принтера, следя за акустической и электромагнитной сигнатурой устройства. Используя данный метод, по сути, можно перехватить данные о том, что именно печатает принтер, распознав 3D-модель с точностью до 94%.

Группа исследователей из Университете Буффало, похоже, решила составить конкуренцию ученым из израильского университета имени Бен-Гуриона, которые известны тем, что разрабатывают крайне оригинальные методы похищения данных с физически изолированных от внешнего мира систем. Так, специалисты из университета Бен-Гуриона уже предлагали похищать данные, «слушая» жесткие диски ПК или его вентиляторы, а также предлагали извлекать информацию при помощи термодатчиков и колебаний тепловой энергии.

«Наши тесты показали, что простого смартфона вполне достаточно, чтобы собрать достаточно данных и поставить секретную информацию под угрозу», — пишут исследователи из университета Буффало.

В ходе экспериментов использовался смартфон Nexus 5, аудиокодек Qualcomm WCD9320, магнетометр Asahi Kasei 3D AK8963, а также специально разработанный софт, при помощи которого осуществлялся сбор аудио- и электромагнитных сигналов, исходящих от 3D-принтера. Около 80% полезных данных составили электромагнитные сигналы, которые производят моторы принтера во время работы. Исследователи сопоставили их с шумом, который возникает при движениях сопла, хотя здесь пришлось потрудиться: оказалось, что принтер «звучит» почти одинаково, когда производит движения в горизонтальной и вертикальной плоскостях.

Результат оказался весьма впечатляющим: смартфон, лежащий на расстоянии 20 сантиметров от работающего 3D-принтера, сумел перехватить достаточно данных, чтобы исследователи воссоздали 3D-модель, над которой работало устройство, потеряв лишь 6% данных. Удалось установить, что успешность перехвата информации, вполне предсказуемо, зависит от расстояния между смартфоном и принтером: на удалении в 30 сантиметров удалось перехватить 87% данных, а на расстоянии 40 сантиметров – только 66%. Также исследователи пишут, что перед атакой смартфон придется «натренировать» на распознавание сигналов от определенной модели 3D-принтера.

Вряд ли те, кто занимается промышленным шпионажем, станут использовать данную методику в качестве основой, всё же в данном случае шесть процентов потерянных данных — это много, они не позволят полностью воссоздать искомую модель. Тем не менее, исследователи убеждены, что данный пример очень показателен, так как в наши дни многие могут недооценивать опасность, исходящую от самых простых девайсов:

«Смартфоны – это настолько привычная вещь, что представители многих отраслей могут потерять бдительность, и в итоге возникнет ситуация, когда интеллектуальная собственность окажется под угрозой хищения», — предупреждают исследователи.

Больше подробностей исследователи обещают обнародовать на конференции ACM CCS 2016, в конце октября 2016 года.