В середине августа 2016 года мы рассказывали о появлении шифровальщика Shark, который распространялся совершенно бесплатно. Еще тогда у экспертов возникли сомнения в чистоте намерений авторов вымогателя, и специалисты заподозрили какой-то подвох. В итоге авторы Shark были вынуждены сменить имя своего проекта на Atom и поменять домен, в попытках избавиться от «пятна на репутации» и начать заново.

Судя по всему, к такому решению создателей Shark подтолкнули нелестные публикации в СМИ (включая нашу). Напомню, что в августе Shark был обнаружен независимым исследователем GrujaRS. Малварь поставлялась в виде архива, содержащего файлы ReadMe.txt, Payload Builder.exe (архив, похоже, был с сюрпризом) и Shark.exe. Файл readme гласил: «Внимание! Мы рекомендуем использовать виртуальную машину во время работы с этими файлами. И не запускайте payload.exe на своем ПК. Удачи!».

Вскоре эксперты выяснили, в чем здесь подвох. Как оказалось, авторы вымогателя Shark используют централизованную систему платежей и демонстрируют новый подход к бизнес-модели ransomware-as-a-service (RaaS). Авторы шифровальщика оставляют себе 20% от всех полученных выкупов, а 80% средств получают операторы малвари. Тогда GrujaRS писал: «50% от общей суммы выглядели бы не слишком заманчиво, а вот 80% — это звучит хорошо. К сожалению, многие молодые люди не устоят перед искушением. К сожалению, этому злу нет конца. Ящик Пандоры уже открыт».

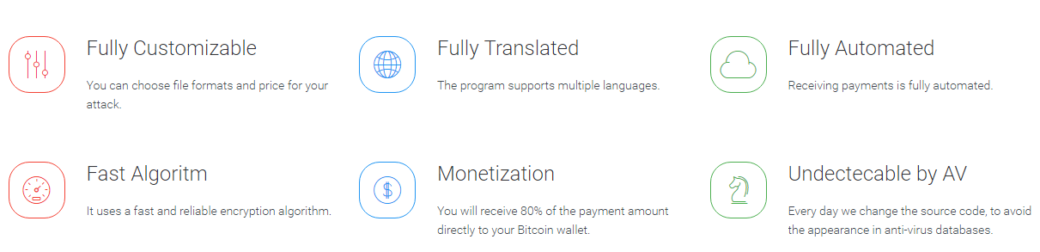

Теперь сайт проекта Shark переадресует своих посетителей на другой домен, где их вниманию предлагается «партнерская программа шифровальщика Atom». Под новым именем Atom скрывается все тот же Shark, пользователям по-прежнему совершенно бесплатно предлагается готовая версия шифровальщика и билдер (теперь с красивым GUI), при помощи которого любой начинающий злоумышленник может кастомизировать шифровальщика, создав собственную версию. «Партнерская программа» предлагает те же условия, что и раньше: прибыль делится между авторами малвари и операторами в соотношении 80-20.

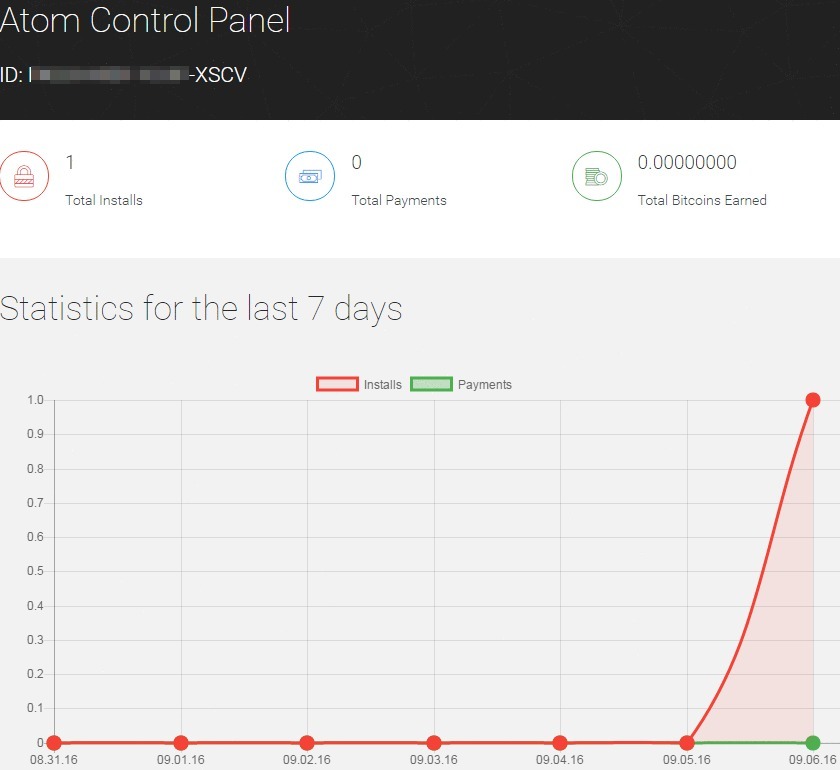

Специалисты компании Fortinet уже изучили вредоноса и представили детальный отчет о работе Atom. Исследователи пишут, что билдер не только генерирует кастомные пейлоуды, но и присваивает каждой вредоносной кампании свой ID. Оператор малвари может ввести данный идентификатор на сайте Atom и посмотреть в панели управления статистику по инфицированным устройствам и заработанным деньгам.

Но эксперты по-прежнему убеждены, что Atom – это хитрая мошенническая схема. Дело в том, что пострадавшие от шифровальщика пользователи должны перечислить выкуп на биткоин-кошелек создателей шифровальщика. Нет никаких гарантий, что те в итоге поделятся с операторами малвари, и заберут себе только 20% прибыли. Фактически разработчики Atom могут в любой момент исчезнуть со всеми деньгами.