Специалисты компаний SentinelOne и Proofpoint представили два перекликающихся между собой отчета. Эксперты обеих компаний обнаружили, что малварь становится все умнее и все чаще наотрез отказывается работать в тестовой середе. Теперь перед началом работы вредоносы тщательно проверяют, не запущены ли они на виртуальной машине. Для этого их авторы применяют весьма неочевидные трюки.

Специалисты компании Proofpoint рассказали об изучении новой версии банковского трояна Ursnif. Свежий образчик был замечен недавно, в сентябре 2016 года. Он распространяется посредством спама и документов, которые содержат вредоносные макросы. Однако перед тем как приступить к установке малвари и непосредственной работе, макро-скрипты проводят ряд проверок. Эксперты пишут, что ранее с подобными техниками им сталкиваться не приходилось.

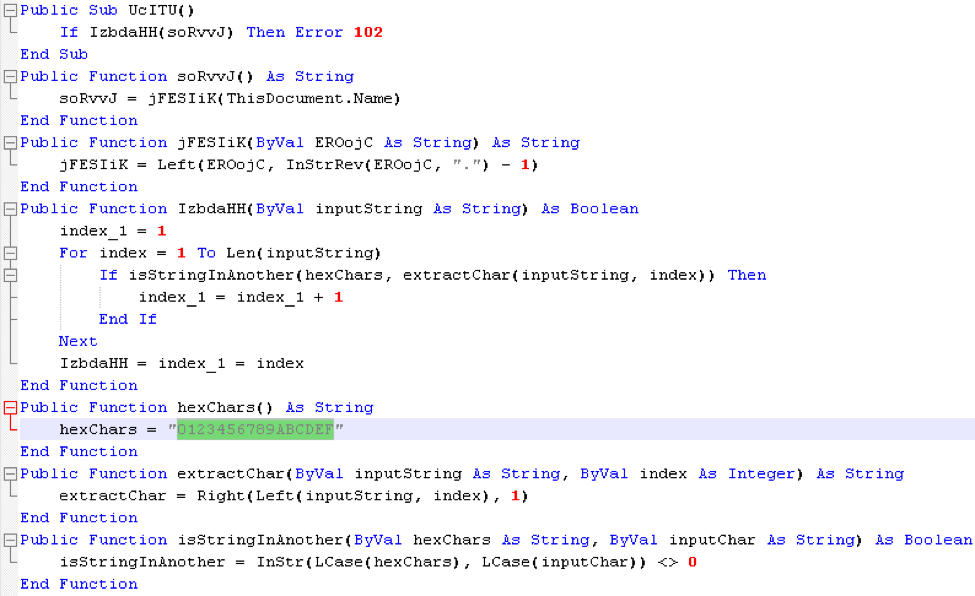

Сначала Ursnif проверяет имена локальных файлов. Скрипт проверяет, есть ли на компьютере файлы, чьи имена содержат только шестнадцатеричные символы. Дело в том, что файлы, анализ которых производится через песочницу или виртуальную машину, зачастую переименовываются согласно их SHA256 и MD5 хешам, что упрощает работу исследователей. Такие имена могут содержать только шестнадцатеричные символы: 0123456789ABCDEFabcdef. Поэтому скрипт ищет в именах файлов другие символы, такие как «w», «=» или «#», чтобы убедиться, что система настоящая.

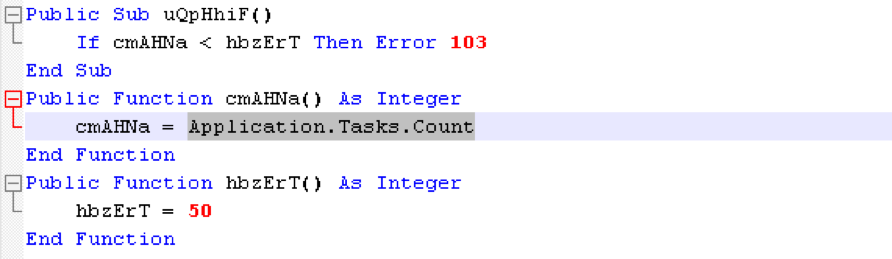

Затем троян задействует функцию Application.Tasks.Count, проверяя количество работающих процессов. Если таковых насчитывается менее 50, малварь сворачивает свою деятельность, считая окружение подозрительным. Эксперты отмечают, что такая оценка, как правило, верна, так как на обычном компьютере часто бывает запущено более 50 задач, тогда как в изолированном окружении их куда меньше.

Помимо этих двух техник, с которыми эксперты не сталкивались ранее, малварь использует трюки, уже знакомые специалистам. В частности, Ursnif сверяет имена запущенных процессов с черным списком, в котором содержатся названия известных VM-вендоров и ПО для реверс-ижиниринга. Также вредонос использует Maxmind API, чтобы узнать IP-адрес машины и тоже сверяет его с черными списками.

Похожую угрозу обнаружил и специалист компании SentinelOne Калеб Фентон (Caleb Fenton). Исследователь нашел вредоноса, которого крайне сложно заставить работать на виртуальной машине, так как он избегает этого всеми силами.

Неназванный кейлоггер распространяется при помощи зараженных документов, как и троян из примера выше. Чтобы обезопасить себя, малварь обращается к функции RecentFiles, то есть просматривает последние файлы, с которыми работал пользователь. Если среди них обнаруживается менее двух документов Microsoft Word, вредонос сворачивает работу, так как подобное чаще всего наблюдается на виртуальных машинах, а не на «живых» пользовательских системах. Кроме того, вредонос тоже применяет Maxmind для определения IP-адреса жертвы и сравнения его с черными списками.

«Если малварь достаточно умна и понимает, когда ее тестируют на виртуальной машине, [находясь под наблюдением] она не станет делать ничего подозрительного или вредоносного, что может значительно увеличить время ее обнаружения», — заключает Фентон.