Исследователи из компании Kahu Security сообщили об обнаружении любопытной угрозы. Сама по себе JavaScript-малварь такого рода не нова, однако эксперты пишут, что с такой серьезной обфускацией кода и столько агрессивными тактиками им приходится встречаться нечасто.

Подобную малварь наблюдают в сети с 2014 года, однако только наиболее свежие версии отличаются агрессивным поведением. Вредонс попадает на машину жертвы преимущественно посредством спама, и хотя малварь представляет собой JavaScript-файл, она выполняется не в браузере, но в Windows Script Host.

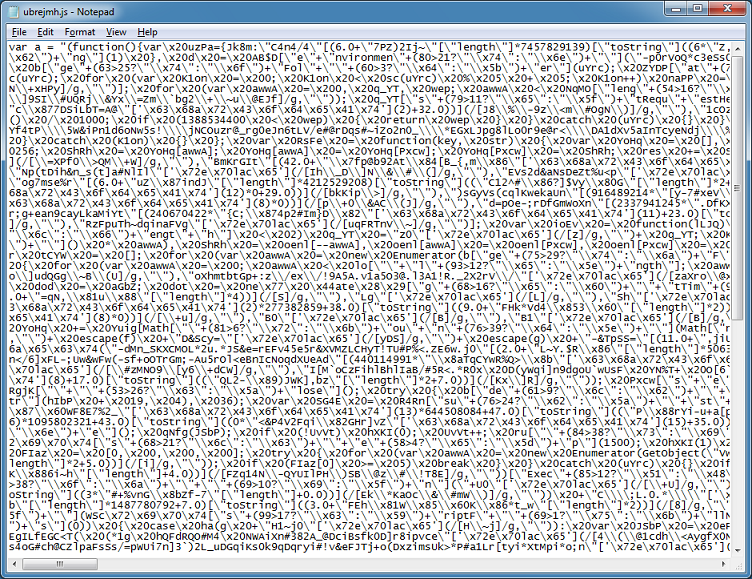

Исследователи пишут, что код малвари сильно запутан, чтобы усложнить работу аналитиков. Так, помимо обычной обфускации, злоумышленники используют закодированные символы, regex search и regex replace, условные выражения и так далее.

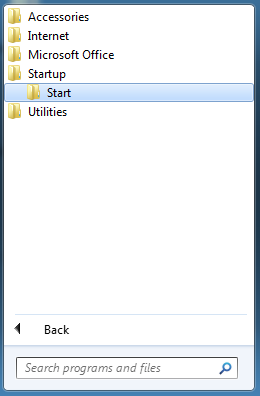

Тем не менее, экспертам удалось разобраться в хитросплетениях кода и выяснить, что малварь копирует файл wscript.exe, переименовывает его и помещает в новую директорию внутри AppData\Roaming. Также скрипт копирует самого себя в ту же папку и использует свежую копию wscript.exe для запуска. Кроме того, малварь создает ярлык самой себя, называя его Start и помещает в директорию Startup. Присвоив ярлыку Start фейковую иконку папки, малварь заставляет пользователя думать, что это вообще не файл, а директория.

Обосновавшись в системе, вредонос устанавливает связь с Microsoft, Google или Bing, проверяя соединение с сетью. Если все в порядке, малварь связывается с urchintelemetry.com, куда отправляют всю телеметрию зараженной машины, а также с 95.153.31.22, откуда скачивает зашифрованный файл. Данный файл – это еще один JavaScript, чья основная задача подменить домашнюю страницу в Internet Explorer, Firefox и Chrome на адрес login.hhtxnet.com, откуда происходит переадресация на сайт portalne.ws.

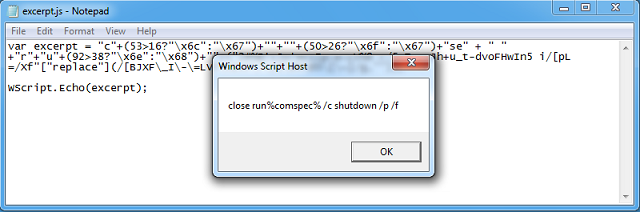

Также второй скрипт использует WMI (Windows Management Instrumentation) для поиска защитных решений. Если опасность обнаружена, малварь прекращает работу с поддельным сообщением об ошибке. Хуже того, если жертва вредоноса что-то заподозрит и попытается завершить процесс wscript.exe вручную, скрипт немедленно прибегнет к помощи специальной команды и попросту выключит компьютер вовсе. После повторного включения ПК малварь возобновит свою работу, так как Start по-прежнему находится в автозагрузке.

Эксперты отмечают, что избавиться от вредоноса можно через Safe Mode или залогинившись под другим аккаунтом. Придется вручную удалить ярлык Start и папку из AppData\Roaming.