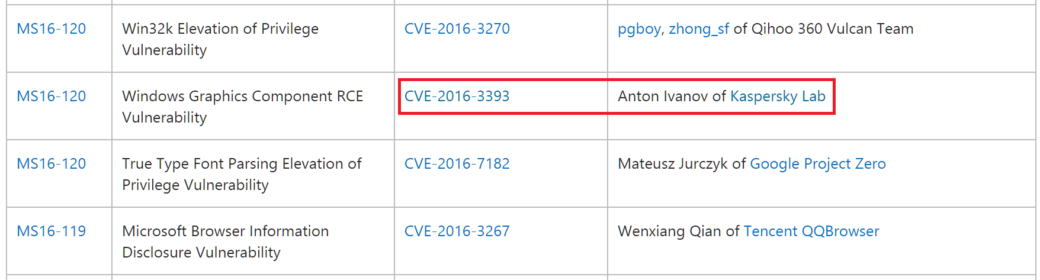

11 октября 2016 года компания Microsoft представила ежемесячный пакет исправлений, в состав которого входил бюллетень безопасности MS16-120. Бюллетень описывал RCE-уязвимость CVE-2016-3393, связанную с тем, как Windows Graphics Device Interface (aka GDI или GDI+) обрабатывает объекты в памяти. Также сообщалось, что уязвимость обнаружил сотрудник «Лаборатории Касперского» Антон Иванов.

Сегодня, 20 октября 2016 года, Иванов опубликовал в официальном блоге компании подробности относительно своей находки. Исследователь пишет, что пару месяцев назад компания обновила свои продукты, добавив в них ряд механизмов, направленных на поиск и блокирование 0-day-атак. Обновление показало себя хорошо, так, ранее в 2016 году благодаря нему были обнаружены эксплоиты для двух 0-day уязвимостей в Adobe Flash (CVE-2016-1010 и CVE-2016-4171), а также два эксплоита Windows EoP (CVE-2016-0165 и CVE-2016-3393).

Как выяснилось, эксплоит для уязвимости CVE-2016-3393 принадлежал кибершпионской группировке FruityArmor, о существовании которой исследователи узнали сравнительно недавно. FruityArmor атаковали своих жертв, заманивая их на вредоносные сайты, и эксплуатируя уязвимости в браузерах, в качестве первой стадии атаки. Затем, если эксплоит сработал, и злоумышленники осуществили обход песочницы браузера и сумели повысить свои привилегии, осуществлялась атака на уязвимость CVE-2016-3393. Для этих целей использовался модуль, работающий непосредственно в памяти, основной целью которого являлась доставка за машину специально созданного файла TTF, содержавшего эксплоит для CVE-2016-3393, и его запуск.

Также Иванов отмечает, что от других хакерских групп FruityArmor отличает странная любовь к PowerShell. Основная малварь группы писана на PowerShell, и все команды также передаются в виде PowerShell-скриптов.