Содержание статьи

Сегодня в выпуске: Google Pixel — несостоявшийся конкурент Apple iPhone, Android 7.1, не принесший практически ничего нового, смерть Cyanogen OS и туманное будущее CyanogenMod, новые инструменты дизайна интерфейса в стиле Material, сравнение Google Assistant и Siri, рассказ о защищенном протоколе Signal и WhatsApp и доказательство абсолютной бесполезности большинства Android-приложений для шифрования данных. Приятного чтения!

События

Главное событие октября — это, конечно же, выход на рынок смартфона Google Pixel. Новый смартфон Google был представлен четвертого числа как новый виток развития мобильного направления Google. Это уже не Нексус, который просто лицензировался у сторонних производителей, а смартфон, полностью спроектированный Google и ориентированный не на разработчиков, а на широкий круг пользователей; своего рода затянувшийся ответ Apple c ее iPhone, ее ценниками и подходом «симбиоз железа и софта, дополняющих друг друга».

Ответ, надо сказать, получился весьма противоречивый: в целом действительно достойный аппарат, с отличными характеристиками, эргономикой, с плюшками в виде быстрых обновлений и круглосуточной поддержки по телефону, но уж слишком неоднозначный по дизайну и особенно цене. Многие обзорщики сошлись во мнении, что Pixel просто не стоит тех денег, которые за него просят, и, кроме отличной камеры и официальной поддержки, Pixel больше ничем не выделяется на фоне других топовых смартфонов.

Pixel — единственный в данный момент смартфон, работающий под управлением Android 7.1. Эта версия была представлена 11 октября в виде Preview-сборок для Nexus 5X, Nexus 6P и Pixel C. В новой версии появились шорткаты для иконок приложений в стиле iOS 9 (долгое удержание пальца на иконке откроет меню быстрых действий), поддержка круглых иконок и другие небольшие улучшения в пользовательском интерфейсе.

Отличилась в октябре и компания Samsung, а точнее продолжила отличаться в истории со взрывающимся Note 7. Оказалось, что новые, помеченные как Safe (безопасные) смартфоны с замененной батареей взрывались не хуже предыдущих. США и многие международные авиакомпании полностью запретили включать смартфон на борту самолета, а стоимость Samsung упала на 8%, что означает потерю около 17 миллиардов долларов.

Так и не разобравшись с причиной возгорания, Samsung инициировала отзыв всех Galaxy Note 7, а чтобы хоть как-то удержать покупателей, предложила не просто возврат стоимости аппарата, но и скидку в 100 долларов на покупку другой модели. Что интересно, практически сразу после отзыва Note 7 китайская компания Xiaomi анонсировала фаблет Mi Note 2 c абсолютно идентичным изогнутым экраном на 5,7", как у Note 7. И конечно же, это сразу породило слухи о сливе уже произведенной партии бесполезных экранов для Note 7 китайцам.

Грустная новость для пользователей кастомных прошивок: компания Cyanogen прекращает развитие Cyanogen OS — коммерческой версии CyanogenMod и переключается на разработку так называемой модульной ОС, что по сути означает превращение компании из разработчика полноценной операционной системы в разработчика софта для Android. Для CyanogenMod это вряд ли будет концом, но, скорее всего, теперь развитие прошивки замедлится, а новая функциональность будет появляться реже.

Релизы

У браузера Chrome появилась Canary-версия, включающая в себя все последние, но все еще нестабильные нововведения браузера. Это так называемый bleeding edge для самых смелых и отчаянных, тех, кому бета-версии кажутся слишком стабильными и скучными.

Инструменты

- Material Design — набор новых инструментов для разработчиков приложений в стиле Material Design: Gallery — платформа для обмена концептами дизайна с историей версий (своего рода GitHub для дизайнеров), Stage и Remixer — инструменты прототипирования, позволяющие сделать макет интерфейса и протестировать, как его элементы работают (включая анимацию).

- Global Android Device Directory — всеобъемлющий каталог Android-смартфонов, рассортированный на основе популярности в отдельных странах и во всем мире. Кроме стандартных «Модель» и «Версия Android», каталог включает в себя такие данные, как средняя задержка ответа (пинг) в мобильных и Wi-Fi-сетях и даже процент сбоев приложений.

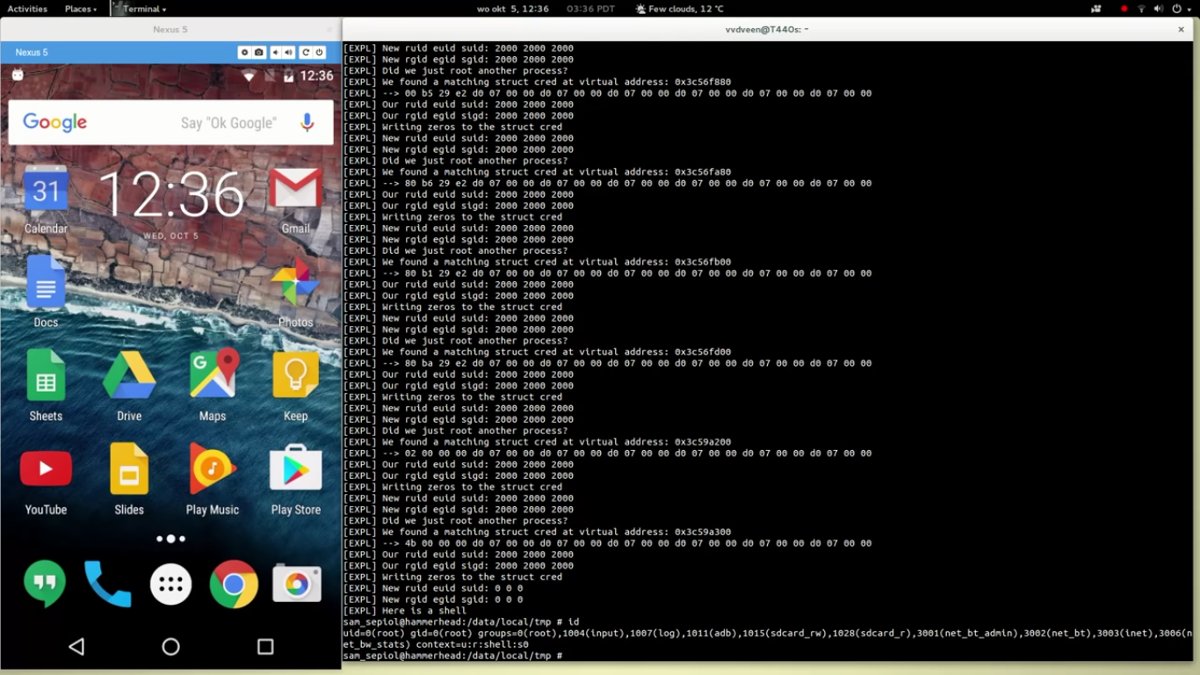

- Drammer — универсальный эксплоит, позволяющий получить root-доступ на многих Android-смартфонах с помощью уязвимости Rowhammer. Последняя опасна тем, что является исключительно «железной» проблемой оперативной памяти и не может быть устранена с помощью обновления. Видеодемонстрация.

Посмотреть

- Samsung’s Explosion-Proof Note 7 Return Packaging — как выглядит огнеупорная коробка для возврата Samsung Galaxy Note 7. Смартфон кладется в пакет из огнеупорного пластика, который помещается в коробку, еще в одну коробку и еще в одну.

- Background Optimizations (Android Development Patterns S3 Ep 14) — о том, как писать эффективные работающие в фоне приложения для Android.

- Google Assistant vs Siri! — сравнение качества работы Google Assistant и Siri.

Почитать

Root for Pixel (XL) / SuperSU v2.78 SR2 — разработчик Chainfire, известный благодаря системе управления root-полномочиями SuperSU, а также приложениям FlashFire, Recently и CF.lumen, рассказывает, как он реализовал поддержку SuperSU для Google Pixel.

Чтобы приложения могли получить доступ root в системе, должно быть как минимум два компонента: бинарный файл su, в Linux-системах используемый для выполнения команд с правами root, и приложение для обработки запросов на root-доступ и вывода соответствующего уведомления на экран.

Ранние приложения для рутинга размещали эти компоненты в разделе system: бинарник su в /system/bin (или /system/xbin), а приложение (Superuser.apk или SuperSU.apk) — в /system/app. Но была в этом подходе проблема: обновление прошивки либо стирало их, либо просто не устанавливалось (если речь об инкрементальном обновлении). Тогда Chainfire решил размещать эти компоненты в RAM-диске, который загружается в оперативную память сразу после ядра. Такой подход абсолютно не мешал обновлениям и отлично работал до выхода Android 7.0 и смартфонов Pixel.

Оказалось, что RAM-диск в них используется только при загрузке в recovery, тогда как содержимое «системного» RAM-диска находится в разделе system. Причем сам раздел system подключается как корень, а не к каталогу /system. Чтобы решить эту проблему, пришлось создать утилиту, которая формирует RAM-диск заново, модифицирует ядро, чтобы оно загружало RAM-диск. Более того, чтобы она правильно отработала, сама утилита должна загружаться из RAM-диска.

How to compile DVIA for iOS 10 and Xcode 8 for mobile app security testing — как скомпилировать и установить Damn Vulnerable iOS App (DVIA) для iOS 10. DVIA, или «Чертовски уязвимое приложение», разработал Пратик Гианчандани (Prateek Gianchandani) специально как тестовый полигон для пентестеров и всех, кто интересуется безопасностью и хаком мобильных приложений.

Password Storage In Sensitive Apps — рассказ о том, какую защиту на самом деле предлагают приложения для защиты информации на SD-карте. Например, оказалось, что приложение Private Photo Vault с рейтингом четыре звезды и количеством скачиваний от одного до пяти миллионов защищает файлы с помощью четырехзначного PIN-кода, который хранится в каталоге приложения в виде SHA-1-хеша. Имея права root, можно извлечь SHA-1-хеш из приложения и с помощью простейшего скрипта подобрать его за пару секунд.

How the Textsecure Protocol (Signal, WhatsApp, Facebook, Allo) Works — принципы работы протокола Textsecure, который впервые появился в мессенджере Signal и сегодня используется во многих других популярных мессенджерах. Статья кратко, но емко описывает применяемые в протоколе криптографические алгоритмы, способ обмена ключами, установления соединения, ограничения протокола и его уязвимости.

Six Reasons You Should Stop Using WhatsApp — шесть причин перестать использовать WhatsApp. Спойлер: суть статьи в том, что, несмотря на end-to-end шифрование для всех чатов, WhatsApp сохраняет историю переписки в облаке iCloud или Google Drive в незашифрованном виде и делится метаданными твоих сообщений (с кем и когда ты общался) с Facebook.

KNOXout — Bypassing Samsung KNOX — исследование системы RKP (Real-time Kernel Protection), предназначенной для защиты смартфонов Android от эксплоитов ядра. Автор описывает, как работает эта система и как ее обойти.

Pork Explosion Unleashed — рассказ о бэкдоре, найденном в загрузчике некоторых произведенных китайской компанией Foxconn (той же, что собирает айфоны) смартфонов. В частности, бэкдор был обнаружен в смартфонах InFocus M810 и Nextbit Robin и позволяет получить root-доступ без необходимости даже разблокировать смартфон с помощью PIN-кода. Все, что нужно, — подключение с помощью USB-кабеля.