Специалисты компании Fortinet обнаружили нового банковского трояна для Android, который получил идентификатор Android/Banker.GT!tr.spy (далее просто Banker.GT). Пока малварь атакует исключительно пользователей приложений 15 различных мобильных банков Германии. Однако исследователи отмечают, что авторы трояна могут контролировать и изменять список атакуемых приложений, отправляя малвари соответствующие команды посредством C&C-сервера.

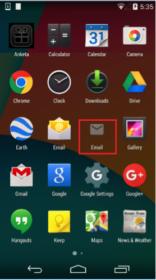

Поначалу Banker.GT маскируется под email-приложение, но как только троян обманом заставит пользователя выдать ему правда администратора, иконка «почтового клиента» пропадает из лаунчера, и вредонос продолжает свою деятельность скрытно, в фоновом режиме. Малварь требует у жертвы разрешений на чтение статуса устройства, контактов, может осуществлять звонки на произвольные номера, а также изменять настройки и читать/писать/отправлять/получать SMS-сообщения и так далее.

После установки вредонос запускает в системе три сервиса: GPService2, FDService и AdminRightsService. Сервис GPService2 мониторит все запущенные на устройстве процессы, а также осуществляет атаки на банковские приложения, выводя поверх экрана легитимной программы фишинговый оверлей. Banker.GT имеет собственные шаблоны для приложений каждого банка, чтобы пользователь точно ничего не заподозрил. Также сервис связывается с управляющим сервером для получения разных пейлоадов для приложений разных банков.

Более того, GPService2 используется и для обнаружения антивирусных приложений. Малварь не просто обходит защитные механизмы, но не дает им запускаться и работать. Полный список приложений, которые блокирует Banker.GT:

- com.qihoo.security

com.antivirus

com.thegoldengoodapps.phone_cleaning_virus_free.cleaner.booster

com.antivirus.tabletcom.nqmobile.antivirus20

com.kms.free

com.drweb

com.trustlook.antivirus

com.eset.ems2.gp

com.eset.ems.gp

com.symantec.mobilesecurity

com.duapps.antivirus

com.piriform.ccleaner

com.cleanmaster.mguard

com.cleanmaster.security

com.sonyericsson.mtp.extension.factoryreset

com.anhlt.antiviruspro

com.cleanmaster.sdk

com.qihoo.security.lite

oem.antivirus

com.netqin.antivirus

droiddudes.best.anitvirus

com.bitdefender.antivirus

com.dianxinos.optimizer.duplay

com.cleanmaster.mguard_x8

com.womboidsystems.antivirus.security.android

com.nqmobile.antivirus20.clarobr

com.referplish.VirusRemovalForAndroid

com.cleanmaster.boost

com.zrgiu.antivirus

avg.antivirus

Компонент FDService тоже следит за всеми запущенными процессами и нацелен на определенные приложения. Исследователи пишут, что его главные цели – социальные сети и другое банковское ПО, неохваченное GPService2. Кроме того, FDService может выводить оверлей поверх окна Google Play, вынуждая жертву повторно ввести данные банковской карты.

Компонент AdminRightsService, как не трудно догадаться по его названию, создан для запрашивания привилегий администратора, во время первого запуска малвари.

Избавиться от малвари не слишком просто. Исследователи рекомендуют сначала отозвать права администратора (Settings -> Security -> Device administrators -> Device Admin -> Deactivate), а затем воспользоваться Android Debug Bridge и командой adb uninstall [packagename].

Фото: Depositphotos