Независимые исследователи, известные под псевдонимами 2sec4u и MalwareTech сообщили, что в сети рекламируются услуги крупного IoT-ботнета на базе Mirai, насчитывающего более 400 000 машин.

Если кто-то из читателей еще не знаком с малварью Mirai, напомню, что исходные коды этого вредоноса были опубликованы в открытом доступе в начале октября 2016 года, после чего малварь стала краеугольным камнем в ряде громких DDoS-инцидентов. Работает Mirai очень просто: атакует IoT-устройства и брутфорсит их через Telnet. В коде вредоноса закодированы более 60 различных комбинаций дефолтных логинов и паролей.

За последние месяцы от атак Mirai-ботнетов пострадал крупный европейский хостинг-провайдер OVH, тогда мощность атаки составила 1,1 Тбит/с. Также атакам подвергся сайт известного ИБ-журналиста и исследователя Брайана Кребса. Мощность атаки составила 620 Гбит/с, из-за чего Кребсу отказались помогать специалисты компании Akamai, ранее хостившей его ресурс. Затем, в конце октября 2016 года, произошла мощная DDoS-атака на DNS-провайдера Dyn, которую эксперты продолжают анализировать до сих пор, и которая вывела из строя значительный сегмент интернета.

Еще в октябре многие эксперты, включая аналитиков компании Flashpoint, предсказывали, что открытие исходных кодов Mirai породит множество IoT-ботнетов, которые хакеры будут использовать как свои личные мини-армии. Исследователи 2sec4u и MalwareTech еще тогда начали отслеживать такие ботнеты и их активность, для чего даже завели специальный Twitter-аккаунт и запустили трекер. Мониторинг показал, что в основной массе ботнеты на базе Mirai малочисленны, но один ботент заметно выделяется на фоне остальных.

«Можно сразу увидеть, когда они [операторы крупного ботнета] запускают DDoS-атаку, так как график на моем трекере сразу подскакивает больше чем наполовину», — рассказал MalwareTech изданию Bleeping Computer. — «У них больше ботов, чем у всех Mirai-ботнетов вместе взятых».

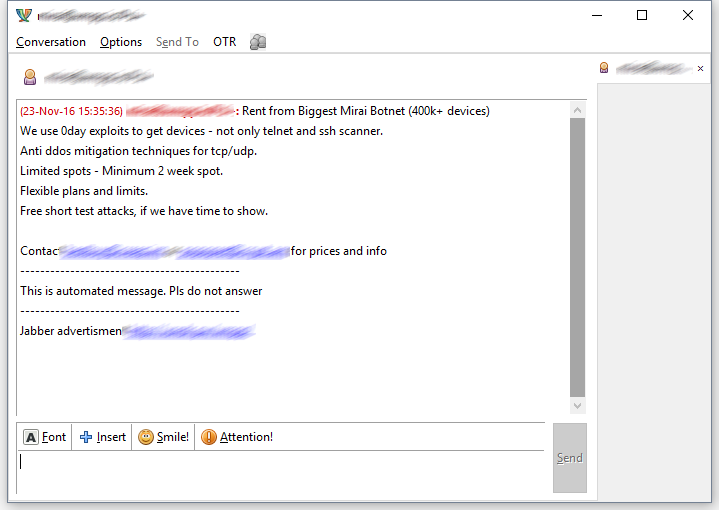

24 ноября 2016 года 2sec4u и MalwareTech предупредили о том, что через XMPP/Jabber осуществляется рекламная кампания, которая рекламирует услуги Mirai-ботнета, состоящего более чем из 400 000 машин. Полный текст объявления можно увидеть ниже.

Издание Bleeping Computer сообщает, что за созданием этого ботнета стоят хакеры, известные под псевдонимами BestBuy и Popopret. Они же разработали трояна GovRAT (PDF), который ранее использовался для взлома и хищения данных у множества компаний в США. Эти двое являются уважаемыми членами комьюнити на известном и очень закрытом хакерском форуме Hell hacking forum.

Журналистам Bleeping Computer удалось связаться с хакерами и задать им несколько вопросов о ботнете и его «услугах». Хотя BestBuy и Popopret ответили далеко не на все вопросы журналистов, немного света на свои операции они все же пролили.

По словам Popopret, заказчик может арендовать любое число ботов, какое ему нужно, но минимальный срок аренды составляет две недели. Цена зависит от количества арендованных ботов, длительности атак и времени кулдаунов. Заказчики не получают скидку за большое число арендованных ботов, зато скидка предоставляется в том случае, если DDoS осуществляется с большими кулдаун-периодами. Так, 50 000 ботов, с длительностью атак 3600 секунд (1 час) и кулдаунами по 5-10 минут, обойдутся клиенту примерно в $3000-4000 на две недели.

При этом BestBuy и Popopret улучшили оригинальные исходники Mirai, опубликованные в начале октября. Оригинальный и первый ботнет Mirai насчитывал порядка 200 000 машин, так как брутфорсом через Telnet, имея в своем распоряжении порядка 60 комбинаций учетных данных, сложно собрать больше. BestBuy и Popopret улучшили код вредоноса, добавив Mirai функцию брутфорса через SSH, а также эксплоит для 0-day уязвимости в каких-то неназванных устройствах. Также злоумышленники похвастались, что их разновидность Mirai имеет функцию спуфинга IP-адресов ботов, которой тоже не было у оригинала.

2sec4u и MalwareTech говорят, что они ожидали, что Mirai начнет применять эксплоиты, использовать 0-day баги и обрастать новыми функциями, но подтвердить правдивость слов хакеров эксперты пока не взялись: реверс данной версии Mirai еще не производился. Однако исследователи подтвердили, что новые версии Mirai научились подделывать IP-адреса. Также они заметили, что рекламируемый ботнет вполне может быть тем самым ботнетом, который недавно использовался для отключения интернета во всей Либерии. Он идентифицируется трекером исследователей как ботнет №14 (Botnet #14).

В ходе беседы с журналистами, BestBuy и Popopret отказались предоставить какие-либо доказательства возможностей своего ботнета, а также отказались брать на себя ответственность за вышеописанные резонансные DDoS-атаки последних месяцев. Злоумышленники заявили, что они не следят за тем, чем именно занимаются их клиенты.

Кроме того, BestBuy и Popopret сообщили, что они получили доступ к исходным кодам Mirai задолго до того, как Anna-senpai обнародовал исходники в отрытом доступе, и IoT-ботнеты начали создавать все подряд. Возможно, хакеры сотрудничали с оригинальным автором Mirai. Этим может объясняться внушительный размер их ботнета, который, по мнению исследователей, на сегодня является крупнейшим Mirai-ботнетом в мире.

Фото: Depositphotos