Воровство смартфонов — большая проблема. Ее масштабы настолько велики, что правительства многих государств и межгосударственных образований приняли ряд законов, направленных на радикальное снижение привлекательности телефонов в глазах воров. Так в смартфонах появились механизм kill switch для удаленной блокировки и уничтожения данных, а позже привязка смартфона к аккаунту пользователя, которая должна сделать кражу бессмысленной. Но насколько на самом деле эффективны эти меры и легко ли их обойти?

Первый закон, направленный на защиту пользовательских данных, был принят в штате Калифорния в 2014 году. В законе прописано новое требование ко всем производителям смартфонов, желающим продавать свои устройства на территории штата. Согласно этому требованию, с 1 июля 2015 года производители обязаны встраивать так называемый kill switch, который позволит владельцу дистанционно заблокировать телефон или уничтожить данные.

Здесь нужно отметить, что удаленное уничтожение данных уже применялось на практике такими производителями, как Apple (функция Find My iPhone), BlackBerry (Protect) и Android (через Android Device Manager). Фактически закон сделал применение и активацию этих функций обязательными. В частности, подтянулись смартфоны Microsoft: теперь во всех новых устройствах, продаваемых на территории США, есть пункт Find My Phone.

Однако быстро выяснилось, что воришкам совершенно неинтересны данные пользователя, которые и уничтожаются дистанционной командой. Все, что требовалось вору, — это как можно скорее сбросить телефон к заводским настройкам, после чего настроить его для работы с новой учетной записью или без нее.

Производители попытались усовершенствовать существующую систему, добавив привязку устройств к учетной записи пользователя и защиту, которая не позволяла бы обходить такую привязку. Согласно статистике, эти меры сработали: после их повсеместного введения кражи смартфонов уменьшились на весьма заметные 40%. Насколько на самом деле эффективны эти меры и как их обойти — тема сегодняшней статьи.

Apple iOS

- Защита от сброса к заводским настройкам: да, на всех относительно современных устройствах

- Удаленная блокировка: начиная с iOS 4.2 (ноябрь 2010 года)

- Дата появления защиты от сброса: iOS 6 (сентябрь 2012 года)

- География: по всему миру

- Защита от понижения версии прошивки: да, и отлично работает

- Для снятия защиты: разблокировать устройство (требуется PIN или отпечаток пальца), отключить Find My iPhone (требуется пароль к Apple ID)

- Актуальный статус: защита работает

iOS — закрытая система, код которой полностью контролируется Apple. Во всех относительно свежих версиях iOS (а это порядка 98% устройств на руках у пользователей) обойти момент активации устройства нельзя. Активация iPhone невозможна без «отмашки» со стороны сервера, контролируемого Apple. Соответственно, если устройство привязано к определенной учетной записи, то эту привязку никак не обойти без доступа к серверу — по крайней мере, в теории.

Функция удаленной блокировки активна по умолчанию. Управление этой функцией доступно в меню iCloud → Find My iPhone:

Что произойдет, если телефон с активированной функцией Find My iPhone будет украден? Даже если злоумышленник моментально выключит телефон, после чего сбросит его к заводским настройкам или перепрошьет начисто (никакой проблемы — через iTunes это делается элементарно), то первое, что он увидит при включении, — это мастер активации. Телефон нужно будет активировать, для чего обязательно подключиться к интернету. Как только телефон устанавливает соединение с сервером Apple, мастер активации запросит пароль от того Apple ID, который был использован до аппаратного сброса.

В старых версиях iOS (до версии iOS 6) существовала возможность обойти активацию. Но где ты видел iPhone с iOS 6? В руки среднестатистического воришки такой, скорее всего, не попадет никогда, а если и попадет — его материальная ценность стремится к нулю. Откатиться на старую версию iOS тоже не получится: для современных устройств уязвимых версий просто не существует в природе, а для старых сработает весьма эффективная защита от понижения версии системы. Впрочем, даже обход активации на уязвимых версиях iOS не позволял пользоваться устройством как телефоном; фактически вместо iPhone получался iPod Touch.

А если ты просто собираешься продать надоевший телефон и не хочешь, чтобы у покупателя возникли проблемы? Тут все просто, но сделать это тебе придется до того, как ты сбросишь устройство к заводским настройкам:

- Разблокируй телефон (датчиком отпечатков или паролем).

- Отключи Find My iPhone в настройках iCloud.

- Введи пароль от Apple ID.

Все, можно сбрасывать. Защита отключена. А вот злоумышленнику отключить защиту не удастся. Для этого ему придется преодолеть два уровня защиты: блокировку экрана и пароль от Apple ID.

Защита от сброса и неавторизованной активации в смартфонах Apple прекрасно работает по всему миру. Обойти ее программными способами не представляется возможным. Забыл пароль от Apple ID или удалил учетную запись? Иди в Apple Store или звони в поддержку, готовься предъявить чек или иные доказательства легитимности владения устройством. Поскольку защита активируется на стороне сервера, при предъявлении таких доказательств сотрудники Apple могут помочь.

Существуют аппаратные способы обхода защиты. Для очень старых устройств достаточно было перепаять единственный конденсатор. Для современных требуется разборка, прямой доступ к микросхеме памяти и ручная работа программатором для смены идентификатора устройства. После смены идентификатора устройство может пройти активацию, но нет ни малейшей гарантии, что оно продолжит это делать после обновления системы. В любом случае такой способ обхода слишком сложен для обычного воришки, так что с iPhone стараются не связываться — продать украденное устройство можно будет разве что на запчасти.

Android

- Защита от сброса к заводским настройкам: на части устройств (если установлен Android 5.1 или выше, при этом устройство было выпущено с заводской прошивкой на Android 5.0 или выше) через Google Services

- Удаленная блокировка: опционально через Android Device Manager (декабрь 2013 года), все версии Android 2.2 и выше

- Дата появления защиты от сброса: Android 5.1 (февраль 2015 года)

- География: по всему миру, кроме Китая

- Защита от понижения версии прошивки: в зависимости от производителя и модели устройства; чаще не работает, чем работает

- Для снятия защиты: разблокировать устройство, удалить Google Account (пароль не требуется)

- Актуальный статус: на большинстве устройств обходится без особых проблем

Давай договоримся: мы сейчас ведем речь исключительно об устройствах с Google Android, то есть с установленными «из коробки» сервисами GMS. Автор в курсе существования Mi Protect и подобных систем в китайских смартфонах и умеет их обходить. С незаблокированным загрузчиком это настолько просто, что не представляет никакого интереса (и нет, никакого ответа от сервера Xiaomi в случае с Mi Protect совершенно не требуется).

Итак, возможность удаленно сбросить или заблокировать телефон в Android появилась давно, в конце 2013 года. Причем, что интересно, возможность эта не привязана к конкретной версии операционной системы (которая может быть как старой, так и очень старой без шансов на обновление), а обеспечивается механизмами Google Mobile Services (GMS) и приложением Android Device Manager.

А вот защита от сброса к заводским настройкам и последующей активации появилась совсем недавно — в феврале 2015 года в Android 5.1 (который, к слову сказать, так никогда и не получила почти половина активных на настоящий момент устройств под управлением Android). Однако и здесь не обошлось без подвоха: защита работает только на тех устройствах, которые были выпущены с Android 5.0 или более новой версией на борту.

Не нужно удивляться, если твое устройство работает под управлением Android 5.1 или 6.0 и не обладает такой защитой. Как и многие другие возможности Android, эта оставлена на усмотрение производителя, так что те могут включать, а могут и не включать ее в свои устройства. Впрочем, производители первого и второго эшелонов в устройствах 2015 и 2016 модельных годов эту возможность, как правило, активировали. А вот к китайским смартфонам это не относится совершенно: отсутствие GMS в Китае и вытекающее из этого отсутствие требований по сертификации устройств приводит к повсеместному наплевательскому отношению к безопасности.

Важный момент: если загрузчик в устройстве не заблокирован или может быть разблокирован, то любые защиты обходятся в несколько движений. Этот путь мы даже рассматривать не станем, неинтересно. Интереснее обстоят дела с моделями, загрузчик в которых заблокирован и не может быть разблокирован штатными средствами.

Для начала разберемся, при каких обстоятельствах срабатывает защита. Сразу отмечу, что никакой специфической опции в настройках нет: защита активируется сама собой при совпадении некоторых условий. Итак, если у тебя телефон под управлением Android 5.1 или 6, то защита от сброса активируется автоматически при следующих обстоятельствах:

- Пользователь установил безопасную блокировку экрана (PIN, пароль или паттерн).

- На устройстве добавлен хотя бы один Google Account.

Как только выполняется последнее из двух условий, автоматически активируется защита от аппаратного сброса. Для ее отключения недостаточно убрать PIN-код с блокировки экрана. При отключении PIN-кода ты увидишь грозное сообщение о деактивации защиты, но на деле этого не происходит! Для того чтобы защиту снять, необходимо удалить все учетные записи Google из настройки Settings → Accounts.

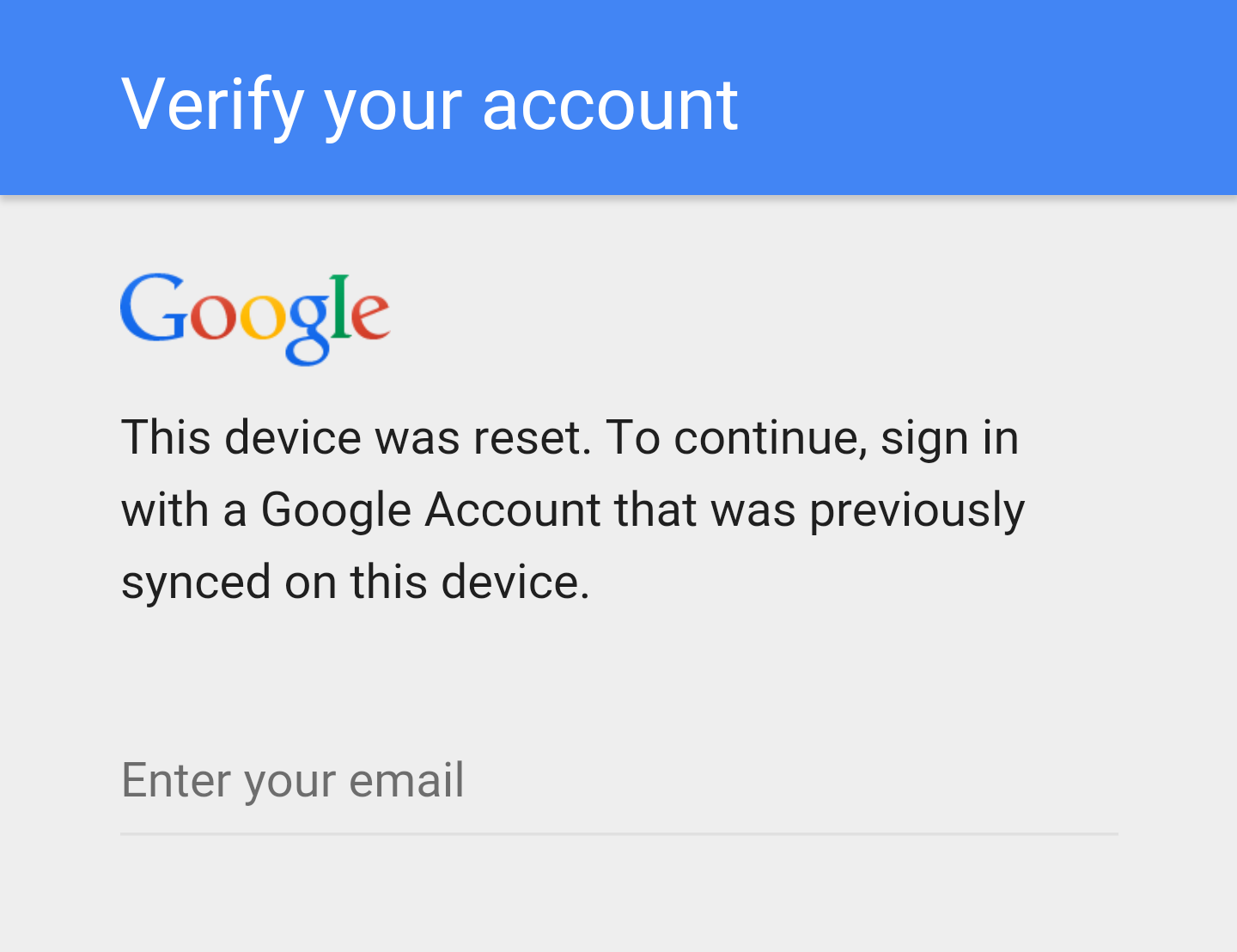

Если же этого не сделать, то вот что ты увидишь при попытке настроить устройство после сброса:

Тебе придется зайти в устройство именно с той учетной записью, которая была активна перед сбросом. Более того, если у тебя была настроена двухфакторная аутентификация, то тебе придется откуда-то брать еще и одноразовый код — задача для простого пользователя нетривиальная, если он не озаботился настроить приложение Google Authenticator на другом устройстве.

Перед тем как перейти к взлому описанной выше схемы, отметим несколько неочевидных вещей.

Во-первых, в Google предусмотрели интересную дополнительную меру противодействия воровству. Если ты сменишь пароль от своей учетной записи, то не сможешь активировать устройство после аппаратного сброса в течение 24 часов с момента смены пароля. Еще несколько месяцев назад тебе пришлось бы ждать 72 часа, но уж слишком много жалоб поступало в Google от рассерженных пользователей.

И второе. Я уже писал, что Google Device Protection (именно так это называется официально) не работает в случае с разблокированным загрузчиком. Соответственно, включение возможности OEM unlocking в настройках Developer Setting должно, казалось бы, приводить к деактивации защиты. И действительно, мы можем наблюдать вот такое сообщение:

Однако на деле защита от аппаратного сброса не деактивируется, равно как она не деактивируется при снятии PIN-кода блокировки экрана. Единственный способ отключить защиту — удалить все учетные записи Google из Settings — Accounts.

С этим разобрались. А теперь посмотрим, каким образом защиту можно обойти.

Оказывается, обойти не просто, а очень просто. Оставим сейчас за бортом возможность понижения версии прошивки до Android 5.0 или более старой: в конце концов, такая возможность (равно как и такая прошивка) есть не для каждого устройства.

Все, что нужно для обхода блокировки, — это обойти мастер активации устройства. Если нам удастся попасть на домашний экран — ни о каких блокировках и речи не будет. Все работающие способы направлены как раз на то, чтобы инициировать аварийное завершение приложения активации. Один из способов, прекрасно срабатывающих на устройствах Samsung, — запуск приложения Setup Wizard с внешней флешки, подключенной к телефону через кабель OTG. Дело в том, что телефоны Samsung автоматически запускают в таких случаях встроенный Samsung File Explorer.

Другой способ, срабатывающий одинаково хорошо на устройствах под управлением Android 5.1 и 6.0 любого производителя, можно посмотреть на YouTube. Как отмечают авторы статьи с Android Central, «обойти такую защиту сможет даже семилетний ребенок».

Здесь важно отметить, что с очередным патчем безопасности брешь могли и прикрыть, но получил ли ее конкретный телефон — заранее никогда не известно.

Другой способ посложнее, но срабатывает даже на устройствах с июльским патчем безопасности. На устройствах LG все еще проще. А вот так обходится защита на новеньких (и очень привлекательных для воришек) Samsung Galaxy S7 и S7 Edge.

Идея здесь в любом случае одна: любым способом попасть на главный экран устройства, получить доступ к меню настроек или возможность запуска любого стороннего APK. Для этого используются самые разнообразные ошибки в мастере активации: и неожиданное отключение Wi-Fi уже после настройки сети, и переполнение буфера, и автоматический запуск сторонних приложений при выполнении определенных действий (к примеру, подключение флешки через OTG). Стоит получить доступ к главному экрану, как появляется возможность запустить модифицированную программу начальной настройки телефона, с помощью которой в устройство добавляется любая учетная запись — необязательно та, к которой телефон был изначально привязан.

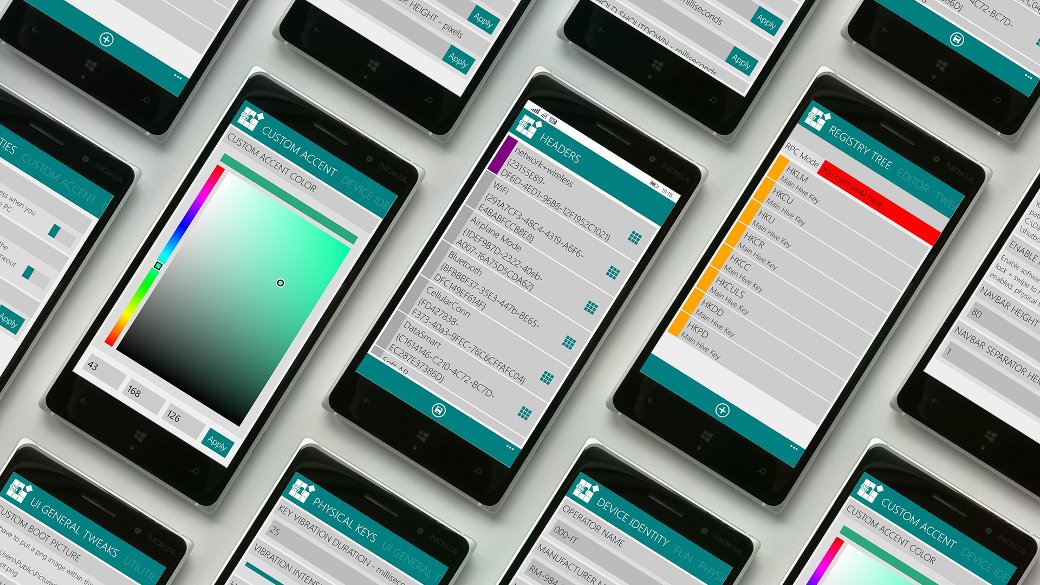

Windows Phone 8.1 и Windows 10 Mobile

- Защита от сброса к заводским настройкам: на части устройств (устройства, предназначенные для американского рынка, работающие под управлением Windows Phone 8.1 GDR2 и Windows 10 Mobile)

- Удаленная блокировка: опционально через Find My Phone (WP8 и новее)

- Дата появления защиты от сброса: Windows Phone 8.1 Update 2 build 8.10.15127.138 (февраль 2015 года)

- География: только США

- Защита от понижения версии прошивки: есть

- Для снятия защиты:

-

- Windows Phone 8.1: разблокировать устройство, About → Reset your phone, ввести пароль от Microsoft Account

-

- Windows 10 Mobile: разблокировать устройство, отключить Find My Phone → Reset Protection, ввести пароль от Microsoft Account

-

- Через веб: зайти в учетную запись Microsoft Account на account.microsoft.com/devices, нажать I don’t own this phone anymore, сохранить показанный recovery key и использовать ключ для разблокировки телефона

- Проверить статус блокировки: https://account.microsoft.com/devices/resetprotection

- Актуальный статус: защита действенна; подробных исследований не проводилось из-за малого распространения платформы

Доля Windows в телефонах — менее 4%. Интерес к этим устройствам со стороны воришек невелик, особенно с учетом того, что подавляющее большинство таких устройств на руках пользователей — откровенные бюджетники.

Тем не менее и для них компания Microsoft предусмотрела защиту от аппаратного сброса — но только там, где это требуется по закону. А требуется пока только на территории Соединенных Штатов, так что описанные в этой статье пункты меню ты в своем устройстве, скорее всего, не увидишь независимо от версии Windows: защита от аппаратного сброса активируется или не активируется в смартфонах Microsoft в момент производства.

Вот что пишет о своей системе защиты сама Microsoft:

- Reset and reactivation protection — украденное устройство невозможно использовать без ввода пароля от Microsoft Account до сброса. Даже полная перепрошивка устройства средствами WDRT не поможет злоумышленнику.

- Anti-rollback protection — защита от понижения версии прошивки. Здесь все не так просто: понизить версию прошивки в WRDT можно, но прошить версию без защиты от сброса (или Country Variant, в котором такой защиты нет) теоретически невозможно. «Теоретически» просто потому, что никто не пробовал: платформа мало распространена и интерес к ней со стороны исследователей слаб. На практике же идея с Country Variant вполне может сработать.

Приблизительно так выглядит настройка защиты от аппаратного сброса (скриншот с одной из ранних сборок Windows 10 Mobile; на более поздних возможность стала недоступной для неамериканских устройств):

Отключается защита стандартно: Find My Phone → Reset Protection → Off либо вводом пароля от Microsoft Account непосредственно перед сбросом устройства.

Интересна возможность платформы отвязать телефон от Microsoft Account и отключить защиту от сброса через веб уже после того, как устройство было сброшено без отключения защиты (например, через WDRT). Для этого достаточно зайти на страницу account.microsoft.com/devices со своим логином и паролем, после чего найти нужное устройство и... А вот и нет, просто удалить его из учетной записи недостаточно.

Вот что нужно сделать:

- Зайти на account.microsoft.com/devices.

- Кликнуть Remove phone.

- Сохранить Recovery Key. Обязательно сохранить!

- Согласиться с сообщением I’m ready to remove my phone и удалить устройство. На всякий случай Recovery Key тебе должны отправить по email.

- Подтвердить, что Recovery Key ты сохранил (I’ve kept a copy of the recovery key) и нажать ОK.

- Recovery Key нужно будет использовать для активации телефона после аппаратного сброса использованием опции Disable using recovery key.

Еще интересный момент: статус защиты устройства можно проверить по IMEI. При этом логин и пароль от Microsoft Account не нужны.

BlackBerry 10

- Защита от сброса к заводским настройкам: да, на всех устройствах под управлением BlackBerry 10 10.3.2

- Удаленная блокировка: доступна на всех устройствах с момента выхода платформы

- Дата появления защиты от сброса: BlackBerry 10 OS версии 10.3.2 (июнь 2015 года)

- География: по всему миру

- Защита от понижения версии прошивки: да, но можно обойти на всех сборках за исключением 10.3.3 (которая официально еще не вышла)

- Для снятия защиты: разблокировать устройство, отключить BlackBerry Protect, ввести пароль от BlackBerry ID

- Альтернативный способ: произвести сброс к заводским настройкам через настройки телефона, ввести пароль от BlackBerry ID. Отключение после сброса: зайти на https://protect.blackberry.com/, Manage Devices, выбрать нужное устройство и нажать Remove. Защита будет отключена, и устройство можно будет активировать с новой учетной записью

- Актуальный статус: на большинстве устройств обходится без особых проблем

Телефоны BlackBerry подавались как самые безопасные устройства на рынке. Защита данных путем дистанционного сброса и блокировки устройства была доступна уже в момент выхода на рынок первых устройств, а защита от активации после сброса к заводским настройкам появилась только в июне 2015 года с выходом BlackBerry 10 версии 10.3.2 (актуальная версия ОС и по сегодняшний день).

Структура загрузчика BlackBerry 10 такова, что обойти систему защиты или мастер активации при помощи манипуляций, подобных тем, что мы видели в Android, не представляется возможным. Идеальная схема защиты? Как оказалось, нет.

Следи за руками.

Раз. Защита от аппаратного сброса появилась в ОС 10.3.2. Более ранние версии (доступные, к слову, для всех устройств линейки) такой защиты не имели. Откатиться к более ранней сборке — никакая не проблема, если использовать автозагрузчик (простой исполняемый файл, который уже содержит все необходимые драйверы и собственно прошивку).

Два. В BlackBerry сидят не совсем дураки, и защиту от понижения версии прошивки предусмотрели — именно начиная с ОС 10.3.2. Откатиться на более старую версию ОС ты не сможешь.

И три. Одна из альфа-версий прошивок для разработчиков, какое-то время доступная для скачивания с сайта BlackBerry, декларирует номер сборки, более высокий по сравнению с любой актуальной версией ОС 10.3.2. При этом никакой защиты от аппаратного сброса в альфа-сборке нет. Шах и мат: достаточно зайти на любой тематический форум, посвященный смартфонам BlackBerry, и ты найдешь работающую ссылку на пресловутую прошивку. Да, их удаляют, но пользователи продолжают их выкладывать.

К слову, все сказанное никак не относится к телефонам BlackBerry под управлением Android.

Заключение

Невозможно сделать систему защиты сильнее, чем ее самое слабое звено. В случае с BlackBerry достаточно было обнаружить прошивку (сделанную и опубликованную самой BlackBerry), на которую можно перейти для обхода защиты. Android — вечная тема для шуток; безопасности за редкими исключениями на этой платформе нет. Не один баг, так другой, брешь всегда находится. С Windows Phone сложнее: загрузчики на некоторых моделях можно разблокировать и защиту от сброса при некотором умении обойти, но стоит ли овчинка выделки — непонятно. А самая популярная цель для воришек всех мастей — Apple iPhone — сияет в гордом одиночестве: защиту от аппаратного сброса на относительно свежих поколениях устройств, хоть что-то стоящих в глазах воришек, обойти не получится без аппаратного вмешательства.

Наши рекомендации пользователям Android: если защита от аппаратного сброса есть — используй ее. Включи блокировку экрана, отключи Smart Lock, активируй шифрование. Не брезгуй обновлениями прошивок и патчами безопасности. Украли телефон? Звони в полицию, звони провайдеру — пусть внесут его IMEI в черный список, блокируй телефон удаленным способом или сразу стирай данные. Дальнейшее от тебя не зависит.