Публиковать на GitHub готовые и полностью работающие версии какой-либо малвари – не слишком хорошая идея. Пометка, гласящая, что код был создан исключительно для исследований и «в образовательных целях» может спасти репозиторий от удаления, однако это не остановит настоящих злоумышленников, которые очень быстро позаимствуют исходники и создадут на их базе настоящую малварь. За примерами не нужно ходить далеко, достаточно вспомнить, что произошло, после публикации на GitHub исходных кодов Hidden Tear и EDA2, а также CryptoTroope и Heimdall.

Однако печальный опыт некоторых исследователей не останавливает их коллег. Еще в мае 2016 года пользователь brucecio9999 опубликовал на GitHub исходные коды шифровальщика CryptoWire. Проект по-прежнему свободно доступен для скачивания и представляет собой работающего вымогателя, который шифрует файлы жертвы, используя алгоритм AES-256. Хотя автор утвержадает, что написанный на AutoIt CryptoWire поставляется без панели управления и тем самым «защищен от скрипт-кидди», похоже, защита оказалась не такой уж надежной.

На базе CryptoWire создано уже три семейства шифровальщиков. Все они, равно как и оригинальная версия, шифруют данные не только на внутренних жестких дисках, но и на флешках, внешних дисках, а также добираются до облачных приложений, работающих на зараженной машине (Onedrive, Dropbox, Google Drive, Steam). Тогда как "из коробки" CryptoWire шифрует только файлы меньше 30 Мб, это величину можно регулировать.

Согласно описанию шифровальщика на GitHub, сначала он создает копии целевых файлов, шифрует их, перезаписывает имена оригинальных файлов десять раз, а затем удаляет оригиналы вообще. После окончания процесса шифрования, CryptoWire также удаляет все теневые копии и перезаписывает содержимое корзины десять раз, после чего окончательно уничтожает и его.

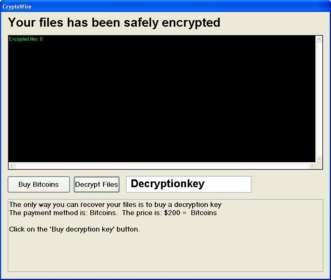

Первый клон CryptoWire был обнаружен в октябре 2016 года исследователем GData Карстеном Хахном (Karsten Hahn). Этот шифровальщик был назван так же, как его прародитель, CryptoWire. Спустя месяц, в ноябре 2016 года, другой исследователь, известный как S!Ri, обнаружил еще одну версию вымогателя, Lomix. На днях, уже в декабре 2016 года, аналитики GData также обнаружили шифровальщика UltraLocker, построенного на базе исходных кодов CryptoWire и распространяющегося через спам-кампании и зараженные документы Word. Скриншоты всех трех вредоносов можно увидеть ниже.

Разработчик оригинальной версии CryptoWire хранит молчание. Не похоже, чтобы его волновало, что его «образовательный проект» используется настоящими злоумышленниками.