Содержание статьи

Ханипот с Линуксом

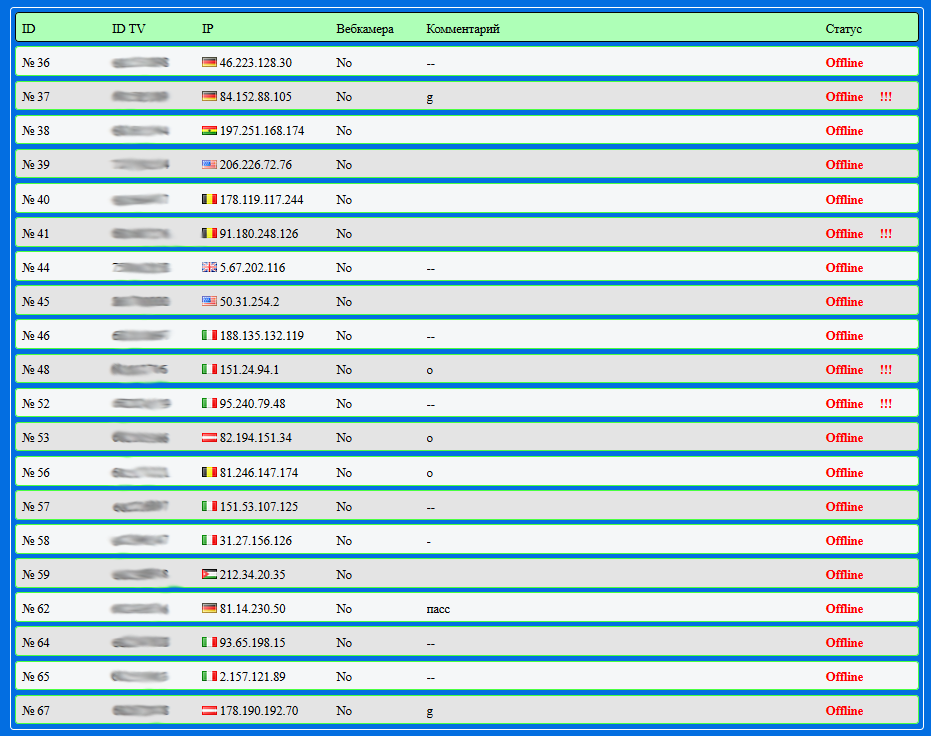

За минувший квартал на ханипоты вирусной лаборатории Dr.Web с установленным Linux было совершено 385 829 успешных атак, из них 139 298 осуществлялись по протоколу SSH и 246 531 — по Telnet. В первом случае самыми ходовыми логинами для брута были admin, ubnt, root, pi, test, support и git, во втором к этому ассортименту добавились еще guest, tech, supervisor и administrator. Обрати внимание: Telnet у атакующих пользуется практически вдвое большей популярностью, чем SSH. С чего бы?

...все, кто считает, что троянца на Linux нужно предварительно собрать из исходников и обязательно запустить из-под root’а, несколько отстали от жизни

Одной из причин этого удивительного явления может быть необычайный рост популярности троя, известного под именем Linux.Mirai, которого в последнее время берут на вооружение все кому не лень. Эта вредоносная программа, появившаяся на свет еще в мае 2016 года, предназначена для организации DDoS-атак и способна работать на множестве устройств с архитектурой х86, ARM, MIPS, SPARC, SH-4 и M68K. Понятно, что среди таких девайсов встречаются и роутеры, и IP-камеры, и сетевые хранилища, сидящие на «толстом канале». Установив на подобное устройство DDoS-троянца, можно без проблем генерировать огромное количество флуд-запросов.

Linux.Mirai умеет сканировать уязвимые Telnet-хосты, генерируя случайным образом IP-адреса, а если обнаруживает такой, начинает ломиться на стандартные порты, перебирая логины и пароли по словарю. Ну а после того как исходники Mirai попали в паблик, в Сети словно прорвало плотину: тысячи юных гениев решили попользоваться халявной технологией, благо для этого нет никакой необходимости напрягать извилины и что-то придумывать самостоятельно. Кстати, в одном из перехваченных нами недавно заданий ботнету Mirai была отдана команда ддосить веб-сайт с примечательным адресом — http://fbi.gov. Видно, кому-то бравые фэбээровцы больно наступили на хвост.

Помимо Mirai, сетевые злодеи льют на ханипоты три вида малвари: это загрузчики, качающие на скомпрометированные устройства другой вредоносный хлам, и троянцы для организации DDoS-атак и прокси-серверов. Последние, понятное дело, используются в целях анонимности. Вот наиболее распространенная малварь, попадавшая на заботливо подготовленные нами Linux-машины в течение трех осенних месяцев 2016 года:

Среди этого разнообразия вредоносных программ следует особо отметить забавную зверушку под названием Linux.Hajime. Это червь, ориентированный в первую очередь на IoT, то есть на пресловутый «интернет вещей». Hajime тоже использует для своего распространения Telnet: сканирует Сеть и пытается подключиться к 23-му порту обнаруженных устройств, последовательно перебирая пароли. После успешной авторизации плагин-инфектор скидывает на устройство хранящийся в нем загрузчик для архитектур MIPS/ARM, написанный на ассемблере. Загрузчик выкачивает с машины, с которой велась атака, основной модуль троя, который включает устройство в децентрализованный P2P-ботнет. На финальном этапе этот компонент получает от ботоводов конфигурационный файл и снова запускает сканирование Сети для своего дальнейшего распространения. Кто сказал, что сетевых червей для Linux не существует в природе? Садись, два!

К слову, помимо Hajime, в последнее время появилось множество разнообразных ассемблерных загрузчиков для архитектур MIPS/ARM, например Linux.BackDoor.Remaiten или Linux.Nyadrop, используемый для загрузки в зараженную систему троянца Linux.Luabot.

Вообще, этой осенью вирусным аналитикам удалось собрать богатый урожай Linux-малвари. Вот, например, Linux.BackDoor.Irc.16. Мало того что этот троянец общается с С&C-сервером по протоколу IRC, как в старые добрые времена (эта незамысловатая технология помнит молодым шалопаем еще дедушку Торвальдса), так ко всему прочему он еще и написан на Rust. Если ты не в курсе, первая стабильная версия этого языка программирования от Mozilla Research вышла совсем недавно — 15 мая 2015 года, и вот вирусописатели уже приспособили его к делу.

В октябре был обнаружен бэкдор Linux.BackDoor.FakeFile.1. Как и другие бэкдоры, это творение неизвестных вирусописателей может выполнять на зараженной машине различные команды: скачивать, загружать на удаленный сервер и удалять файлы, организовать backconnect и запустить sh — в общем, мелко пакостить традиционными способами. Примечательно, что FakeFile не требует на зараженной машине привилегий root, он может превосходно работать с правами текущего пользователя. Так что все, кто считает, что троянца на Linux нужно предварительно собрать из исходников и обязательно запустить из-под root’а, несколько отстали от жизни. Технологии движутся вперед семимильными шагами! О чем все это говорит? Только о том, что популярность Linux среди вирмейкеров растет, а значит, эта система понемногу выходит из категории «забавной игрушки для гиков» и постепенно превращается в «удобную и надежную платформу для использования широкими слоями населения», чему весьма способствует появление большого количества работающих на Linux бытовых устройств. Ведь количество малвари для той или иной ОС определяется, в общем-то, только одним фундаментальным параметром — распространенностью этой системы.

Windows: интересненького все меньше

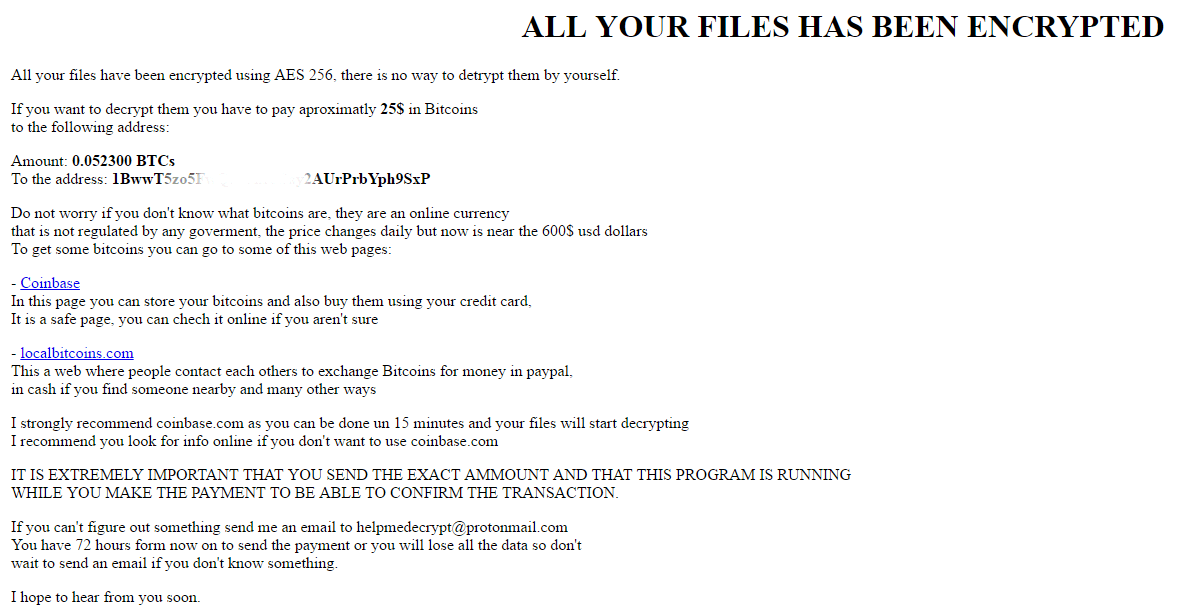

А что там с виндой? Ее золотые годы, похоже, понемногу уходят в прошлое. По крайней мере, количество интересных образцов вредоносного ПО для этой системы, поступивших в вирлаб за три осенних месяца, можно пересчитать по пальцам одной руки. Вот, например, Trojan.Encoder.6491. Вроде бы самый обычный энкодер, шифрует файлы на компьютере пользователя и просит заплатить выкуп. Но есть в нем несколько любопытных особенностей.

Во-первых, написан он на созданном парнями из Google языке Go (который в последнее время почему-то пользуется повышенным спросом у вирмейкеров). Во-вторых, Trojan.Encoder.6491 с определенным интервалом проверяет баланс Bitcoin-кошелька, на который жертва должна перевести средства. Зафиксировав денежный перевод, энкодер автоматически расшифровывает все зашифрованные ранее файлы с использованием встроенной в него функции. Именно потому, что алгоритм восстановления файлов вшит в код самого троянца, вытащить его оттуда и придумать на его основе «лекарство» для наших аналитиков не составило особого труда. После чего бизнес у создателей этого шифровальщика, судя по всему, как-то не заладился.

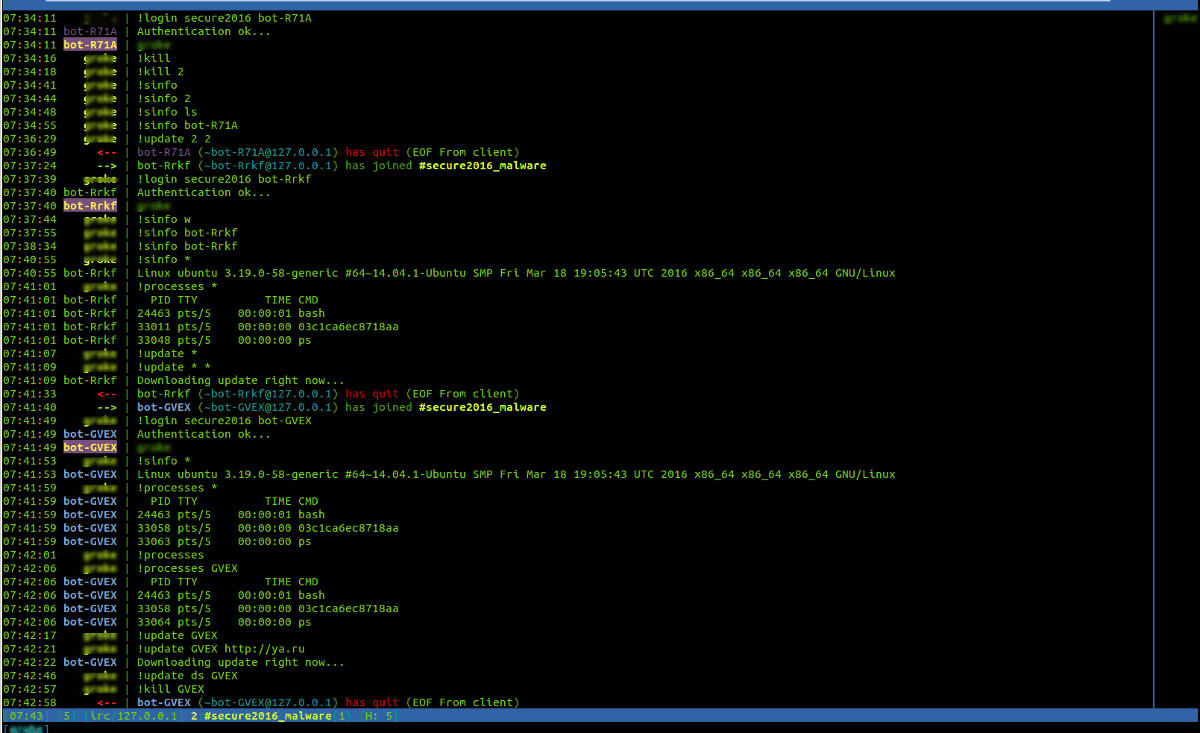

Еще один Windows-троянец под названием BackDoor.IRC.Medusa.1 предназначен для организации DDoS-атак и также использует олдскульный протокол IRC. Вирусные аналитики «Доктор Веб» полагают, что именно эта малварь использовалась в ходе массированных атак на Сбербанк России, о которых рассказывали недавно СМИ. Meduza умеет выполнять несколько типов DDoS-атак, а также по команде загружать и запускать на зараженной машине исполняемые файлы.

Если судить по логам Medusa, извлеченным из IRC-канала, на котором ботнету раздаются команды, в ноябре этот трой успел поучаствовать в атаках на Росбанк, Росэксимбанк и некоторые другие уважаемые организации.

Ничем другим этот троянец не примечателен — за исключением разве что того обстоятельства, что разработчики сейчас усиленно пытаются продвигать его на всевозможных подпольных площадках.

А как насчет APT?

Целенаправленные, или таргетированные, атаки — явление, встречающееся в дикой природе нечасто. Так, в 2011 году наши вирусные аналитики обнаружили троянца BackDoor.Dande, воровавшего информацию о закупках лекарств из специализированных фармацевтических приложений и самостоятельно выпиливавшегося с зараженного компа, если таких программ на нем не обнаруживалось. Спустя четыре года был выявлен BackDoor.Hser.1, атаковавший оборонные предприятия. Еще вспоминаются троянцы, воровавшие у пользователей Steam ценные игровые предметы, чтобы потом продать их другим любителям многопользовательских игрушек. И вот это случилось опять: в ноябре был пойман и исследован трой BackDoor.Crane.1, основной целью которого были... подъемные краны!

Ну, не сами краны, конечно, а российские компании, которые эти краны производят и продают. BackDoor.Crane.1 успешно крал у них финансовые документы, договоры и деловую переписку сотрудников. Остановить зловредную программу удалось только благодаря бдительности специалистов по информационной безопасности.

BackDoor.Crane.1 любопытен тем, что его создатели, судя по всему, непревзойденные виртуозы художественного копипастинга. Как минимум они заимствовали фрагменты кода с сайта rsdn.org (о чем говорит User-Agent, которым «представляется» трой, — RSDN HTTP Reader), а кроме того, забыли убрать из ресурсов невидимое окошко, явно доставшееся коду в наследство от какой-то другой разработки:

BackDoor.Crane.1 использует несколько модулей на Python, один из которых выполняет фактически тот же самый набор функций, что и основная программа. Такое ощущение, что троянца писали сразу две конкурирующие команды разработчиков в рамках одной школьной олимпиады по программированию. При этом одна из команд знает Python, а другая делает вид, что знает С++. Однако ж, каким бы хроменьким и кривоватым ни вышел, свои задачи он выполнял успешно. Ровно до тех пор, пока его не добавили в вирусные базы.

Android всегда популярен

Что же касается пользователей Android, то они по-прежнему находятся под прицелом вирусописателей. В сентябре была обнаружена новая модификация троянца семейства Android.Xiny, способная внедряться в системные процессы ОС Android.

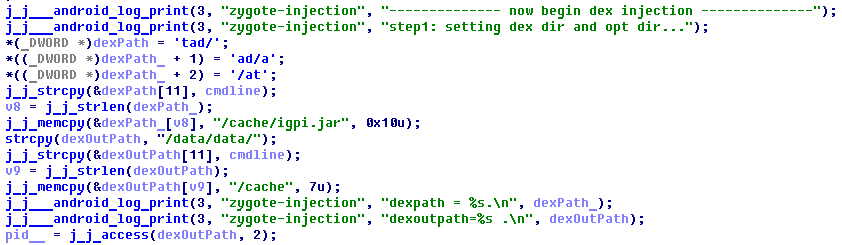

Основная задача Android.Xiny.60 — грузить на планшет или смартфон другую малварь, пока пользователь рассматривает в интернете котиков и общается в «Одноклассниках». Кроме того, он может показывать на экране надоедливую рекламу. Для инжектов вредоносной библиотеки igpld.so в процессы системных приложений Google Play (com.android.vending) и сервисы Google Play (com.google.android.gms, co.google.android.gms.persistent) трой использует специальный модуль igpi. Кроме того, эта библиотека может внедряться и в системный процесс zygote, однако в текущей версии троянца эта функция не используется. Если инжект прошел успешно, Xiny может загружать и запускать вредоносные плагины, которые после скачивания будут работать как часть того или иного атакованного приложения.

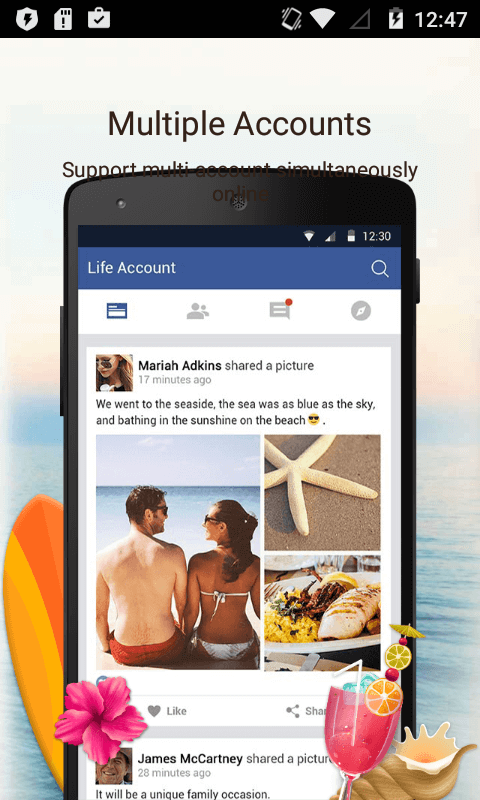

А в ноябре аналитики «Доктор Веб» выявили в каталоге Google Play троянца-дроппера Android.MulDrop.924, которого скачали более миллиона владельцев Android-смартфонов и планшетов под видом приложения Multiple Accounts: 2 Accounts. Этот троянец имеет необычную модульную архитектуру. Часть ее реализована в виде двух вспомогательных компонентов, которые зашифрованы и спрятаны внутри картинки в формате PNG. При запуске троянец извлекает и копирует эти модули в свою локальную директорию в разделе /data, после чего загружает их в память. Впрочем, такой любопытный подход к хранению полезной нагрузки встречался и раньше: еще в январе 2016 года мы обнаружили троянца Android.Xiny.19.origin, хранившего часть своих компонентов в картинках. Помнишь старую шутку про графический файл с вирусом внутри? Так вот, она понемногу перестает быть смешной.

Заключение

Как бы то ни было, вредоносных программ меньше не становится, а значит, в будущем нас ждут новые, не менее интересные и увлекательные обзоры. Ну а я традиционно желаю здоровья вам, вашим компьютерам, смартфонам, планшетам и прочим полезным устройствам.