Эксперты BAE Systems продолжают изучать образец малвари, обнаруженный в начале февраля 2017 года. Напомню, тогда стало известно, что несколько польских банков пострадали от хорошо спланированной хакерской атаки. Интересно, что в качестве одного из этапов атаки злоумышленники заразили малварью сайт польской Комиссии по финансовому надзору (Komisja Nadzoru Finansowego, KNF). Компрометацию ресурса не замечали больше недели, а инфекция приводила к скачиванию на машины посетителей сайта трояна удаленного доступа (remote access trojan, RAT). То есть хакеры воспользовались техникой watering hole: заразили малварью сайт, который часто посещают их цели.

Неделю назад специалисты компании Symantec и военно-промышленной корпорации BAE Systems рассказали, что от рук хакеров пострадали не только банки и не только в Польше. По их данным, масштабная вредоносная кампания стартовала еще в октябре 2016 года. «Атакующие используют скомпрометированные сайты, чтобы перенаправить их посетителей к кастомному набору эксплоитов, который сконфигурирован таким образом, чтобы заражать только пользователей из списка, содержащего 150 разных IP-адресов. Данные IP принадлежат 104 организациям в 31 стране мира. Преимущественно это банки, однако среди них есть телекомы и интернет-компании», — пояснили исследователи.

Более того, эксперты обнаружили в этом деле отчетливый след известной хакерской группировки Lazarus. Напомню, что данная группировка «прославилась» в основном за счет атаки на Sony Pictures Entertainment в 2014 году. Однако это не единственное «достижение» Lazarus. Помимо этого группировку связывают с вредоносом DarkSeoul, который атаковал сеульские банки, радио и телевидение, а также с масштабной киберкампанией Operation Troy, нацеленной на вооруженные силы, СМИ, авиакосмическую промышленность и финансовые организации Южной Кореи. Также именно Lazarus подозревают в громком ограблении Центробанка Бангладеш в 2016 году, когда злоумышленники успешно похитили 81 млн долларов и только чудом не сумели украсть почти миллиард.

20 февраля 2017 года русскоговорящий эксперт BAE Systems Сергей Шевченко представил новый отчет, посвященный изучению обнаруженной недавно малвари. Специалист рассказал, что в коде вредоноса повсюду разбросаны так называемые «фальшивые флаги» (false flag) — приманки, которые должны создать у исследователей впечатление, будто за данной кампанией стоят русскоговорящие хакеры. Однако Шевченко пишет, что любой русскоязычный специалист сразу заметит фальсификацию, потому как злоумышленники явно использовали для перевода Google Translate или что-то похуже.

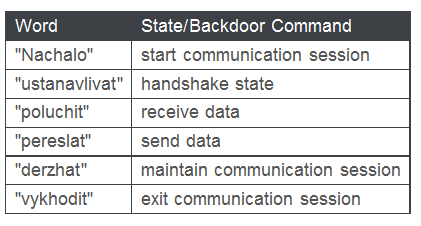

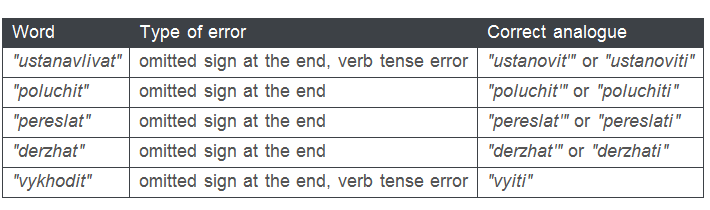

Исследователь приводит очень яркие примеры, обнаруженные им в коде. Хакеры использовали транслит, но явно сгенерированный машиной, а не человеком. Потому что носитель языка вряд ли запишет слово «выходить» как vykhodit, слово «клиент» как kliyent или придумает конструкцию вида kliyent2podklyuchit, очевидно, изначально означавшую client2connect.

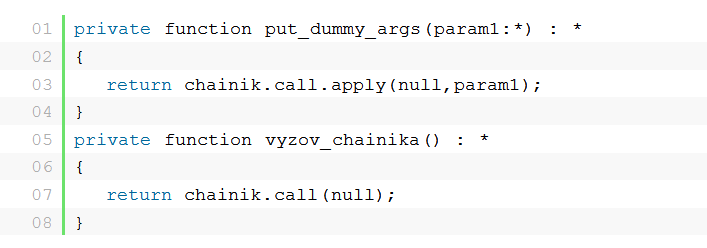

Для тех, кто не говорит и не пишет по-русски, Шевченко объясняет, что ни один русскоговорящий никогда не напишет kliyent, ведь это прямое и неестественное подражание фонетике. Слово «клиент» скорее должно было превратиться в client или klient. Хуже того, в коде есть и более очевидные ошибки. Так, английское слово dummy получило транслитерацию chainik, хотя в контексте кода эксплоита речь идет совсем не профане в какой либо области (см. иллюстрацию выше). Другие примеры этого восхитительного «русского» транслита можно увидеть ниже.

«В ходе реверс-инжиниринга мы обнаружили множество русских слов, переведенных некорректно. В некоторых случаях неправильный перевод полностью изменил значение слов. Это явно указывает, что для авторов данной атаки русский язык не является родным, то есть русские слова, по всей видимости, используются в качестве false flag. Методы группы, стоящей за данными атаками, определенно эволюционируют, если говорить об их способностях. Но вместе с этим, похоже, они пытаются сбить со следа исследователей, которые могут сделать поспешные выводы относительно принадлежности группы», — резюмирует Шевченко.

Фото: BAE Systems, Depositphotos