На прошлой неделе хакерская группа The Shadow Brokers прервала долгое молчание и вернулась с новым дампом, который содержал различные Unix-эскплоиты. Напомню, что эти инструменты некогда принадлежали Equation Group – хакерской группе, которую ИБ-эксперты давно связали с АНБ напрямую. Еще летом 2016 года The Shadow Brokers удалось похитить инструментарий спецслужб, и долгое время хакеры пытались продать его, а теперь, по всей видимости, готовы опубликовать бесплатно.

Новый дамп, опубликованный сегодня, 14 апреля 2017 года, получил название «Трудности перевода» (Lost in Translation). Дело в том, что на прошлой неделе были опубликованы инструменты для Unix-систем, но Windows-эксплоиты, которые как известно тоже имелись в распоряжении группировки, в него не вошли. Поэтому «Трудности перевода» преимущественно содержит тулзы для систем семейства Windows, а также якобы и доказательства того, что Equation Group имела доступ к серверам сервисных бюро, связанных с международной банковской системой SWIFT, и шпионила за рядом финансовых учреждений из разных стран мира.

Исследователи уже загрузили содержимое дампа на GitHub и опубликовали полный список содержащихся в нем файлов. Так, новый архив содержит три папки: Windows, Swift и OddJob. В них можно найти следующие инструменты: OddJob, EasyBee, EternalRomance, FuzzBunch, EducatedScholar, EskimoRoll, EclipsedWing, EsteemAudit, EnglishMansDentist, MofConfig, ErraticGopher, EmphasisMine, EmeraldThread, EternalSynergy, EwokFrenzy, ZippyBeer, ExplodingCan, DoublePulsar и так далее.

If you're a tech or natsec reporter, follow @hackerfantastic, @x0rz, @emptywheel, and @josephfcox for analysis and developments. https://t.co/iYJpIokfNy

— Edward Snowden (@Snowden) April 14, 2017

Эксперты уже занимаются изучением новых данных. Так, похоже, в директории Windows содержатся совсем не те инструменты, что The Shadow Brokers пытались продать в декабре минувшего года. Исследователи пишут, что в основном данные тулзы ориентированы на старые версии ОС (Windows XP, Server 2003 и Windows 8), однако ИБ-специалист Кевин Бимонт (Kevin Beaumont) отмечает, что эксплоиты неизвестны VirusTotal. Еще один исследователь, известный как Hacker Fantastic, сообщает, что ETERNALBLUE – это RCE-эксплоит, который опасен даже для обновленных версий Windows 2008 R2 SERVER.

CONFIRMED - ETERNALBLUE is a #0day RCE exploit that affects latest & updated Windows 2008 R2 SERVER VIA SMB and NBT!

— Hacker Fantastic (@hackerfantastic) April 14, 2017

Директория OddJob содержит одноименный имплантат для систем Windows, и специалисты Microsoft уже подтвердили, что изучают дамп и готовы предпринять необходимые действия для защиты пользователей.

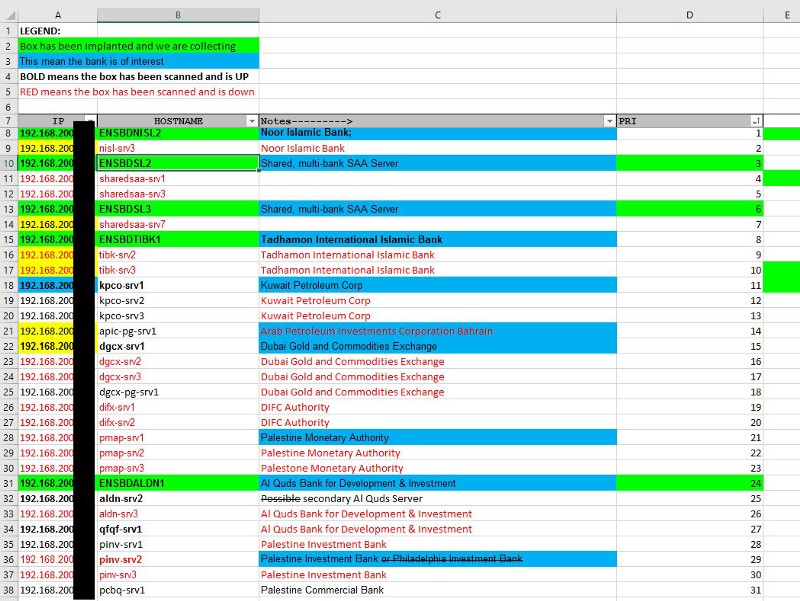

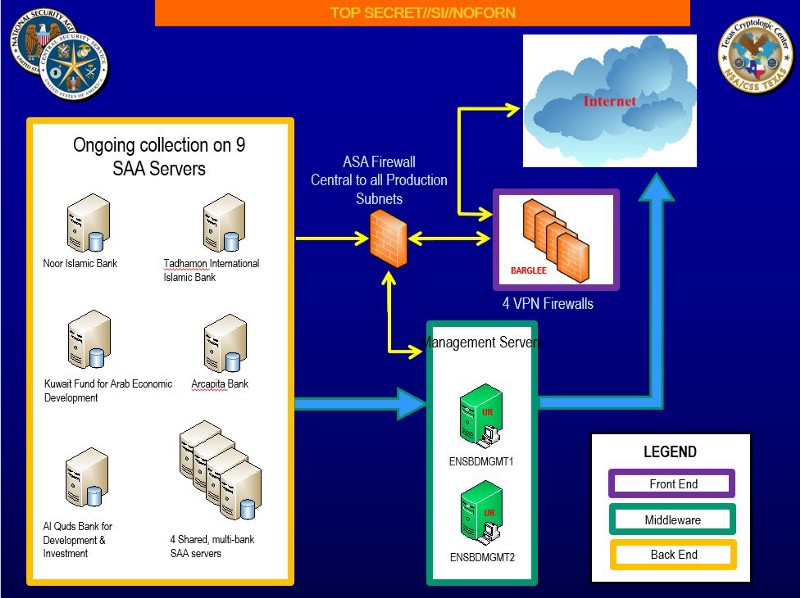

В свою очередь, директория SWIFT содержит SQL-скрипты для поиска связанных со SWIFT данных внутри БД, а также текстовые и Excel-файлы, часть их которых, похоже, являются секретными. Из приведенной в этих файлах информации можно сделать вывод, что Equation Group имела доступ к ряду банковских систем по всему миру, опосредованно перехватывая информацию о транзакциях SWIFT. В основном от атак «правительственных хакеров» страдали страны Ближнего Востока.

Согласно опубликованным файлам, хакеры успешно проникли в сеть SWIFT Service Bureau of the Middle East (EastNets). Эта организация как раз занимается делами ближневосточных стран, что позволяло атакующим наблюдать за деятельностью баков Кувейта, Дубаи, Бахрейна, Иордании, Йемена и Катара. На сайте EastNets уже проявилось опровержение данной информации. Представители EastNets утверждают, что их система не была скомпрометирована, хотя в архиве The Shadow Brokers есть данные о взломанных административных аккаунтах, некоторых из которых явно имеют отношение к реально существующим сотрудникам.

Hardcoded passwords of the EastNets SWIFT Service Bureau Interface *couch* #ShadowBrokers - No secure@eastnets.com email address ? pic.twitter.com/Jz1cYwvrZ7

— Matt Suiche (@msuiche) April 14, 2017

Seems like the #NSA / #EquationGroup hacked #SWIFT Belgium HQ internal network

— Tal Be'ery (@TalBeerySec) April 14, 2017

CC: @x0rz pic.twitter.com/kyt49o6SGb

Судя по всему, в ближайшие дни появится немало новых интересных подробностей о новом дампе. ][ будет следить за развитием событий.