14 апреля 2017 года хакерская группа The Shadow Brokers обнародовала дамп, получивший название «Трудности перевода» (Lost in Translation). Если ранее группировка публиковала инструменты из арсенала АНБ, предназначенные для компрометации для Unix-систем, то в дамп «Трудности перевода» вошли в основном Windows-эксплоиты.

Мы уже рассказывали о том, что скрипт-кидди, судя по всему, поспешили взять некоторые инструменты спецслужб на вооружение, однако опубликованный дамп не дает покоя хакерам по всему миру.

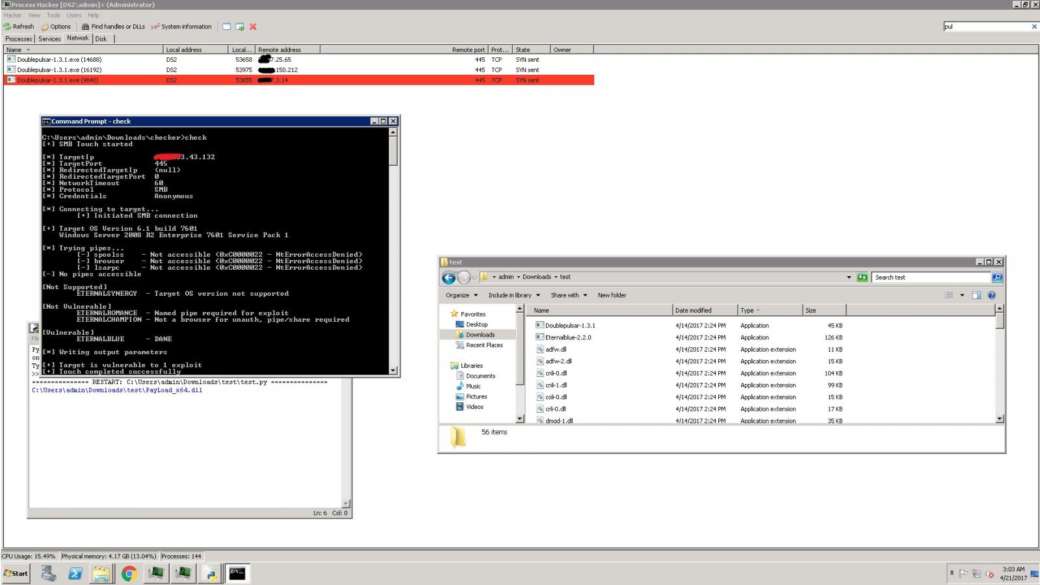

Так, исследователи обнаружили, что автор шифровальщика AES-NI, который был обнаружен еще в конце 2016 года (также известен под названиями AES Ransomware и AES256 Ransomware), хвастается через Twitter тем, что сумел воспользоваться эксплоитом ETERNALBLUE для протокола SMBv2, чтобы распространять свою малварь. При этом единственным доказательством заявлений хакера, является опубликованный им самим скриншот (см. ниже), на котором видно, как злоумышленник ищет уязвимые системы, используя инструменты АНБ.

Специалисты сервиса ID-Ransomware отмечают, что в понедельник, 17 апреля 2017 года, в распространении AES-NI действительно произошел резкий скачок. Если до указанной даты удавалось выявить 0-5 копий малвари ежедневно, то 17 апреля число заражений вдруг превысило 100.

Тем не менее, специалисты сомневаются, что автор шифровальщика действительно использовал ETERNALBLUE для взлома уязвимых серверов с открытыми SMB-портами. К примеру, ИБ-эксперт Кевин Бимонт (Kevin Beaumont) пишет, что разработчик AES-NI использует обычный RDP-брутфорс, а не эксплоиты АНБ.

AES-NI NSA ransomware thing is RDP bruteforce, not NSA exploits.

— Kevin Beaumont (@GossiTheDog) April 20, 2017

К такому же выводу пришел и аналитики компании Emsisoft, он тоже пишет, что операторы вредоноса взламывают уязвимые системы, используя брутфорс RDP, и вручную устанавливают шифровальщика на сервер.

@MisterCh0c @HowellONeill https://t.co/153MF6HkfL

— xXToffeeXx (@PolarToffee) April 17, 2017

They were running RDP with weak passwords. Unsurprising.

Разделяет точку зрения коллег и специалист MalwareHunter, он обращает внимание на то, что на графике ID-Ransomware можно заметить, как после резкого скачка показатели AES-NI возвращаются к обычным значениям, а значит, что бы ни использовал злоумышленник, этот трюк работал лишь пару дней.

Чем бы ни пользовался автор шифровальщика, на форумах Bleeping Computer и других ресурсах уже можно найти множество жалоб от новых жертв AES-NI. Известно, что текущая версия малвари требует у пострадавших выкуп в размере 1,5 биткоинов (около 1800 долларов), кроме того, разработчики вредоноса обещают бесплатную расшифровку данных всем пострадавшим из стран СНГ. К сожалению, сторонних и бесплатных дешифровщиков для AES-NI пока нет.