Исследователь, известный под псевдонимом Kedrisch, обнаружил опасную проблему в сервисе Twitter Ad Studio, который позволяет рекламодателям загружать в социальную сеть различные медиафайлы (видео, изображения, GIF-анимацию). По сути, баг позволял разместить сообщение от имени любого аккаунта в Twitter, без непосредственного взаимодействия с жертвой и взлома целевой учетной записи.

Разработчики Twitter пишут, что проблема заключалась в том, как рекламный сервис Twitter Ads Studio обрабатывает запросы: «Поделившись медиаконтентом с жертвой, а затем модифицировав POST-запрос, содержащий ID учетной записи жертвы, упомянутый медиаконтент мог быть размещен от лица аккаунта жертвы». Также представители компании сообщают, что не было обнаружено никаких свидетельств эксплуатации уязвимости злоумышленниками, а в настоящее время проблема уже устранена.

В своем блоге Kedrisch поясняет, что в составе Twitter Ads Studio есть проблемная медиабиблиотека (https://ads.twitter.com/accounts/*id_of_user_account*/media). Она не только позволяет пользователям просматривать загруженные медиафайлы перед публикацией, но также помещать их в твит или делиться с любыми другими пользователями.

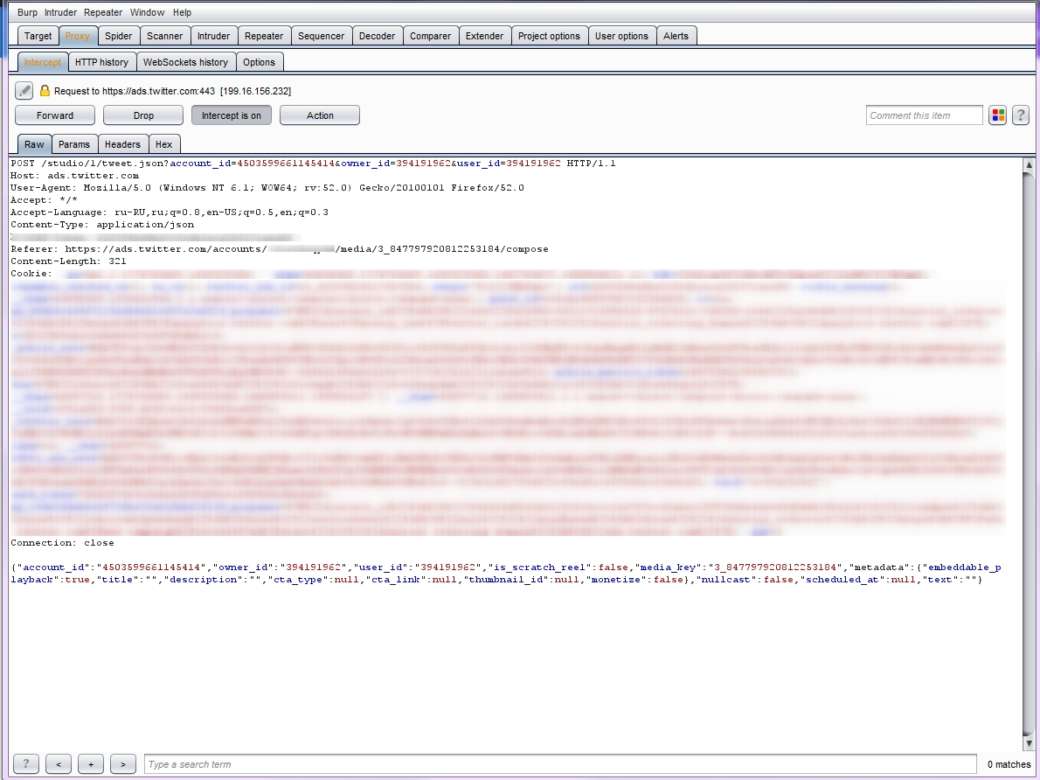

Разбираясь с тем, как работает библиотека, исследователь попытался перехватить запросы и подменить в них owner_id (ID владельца изображения) и user_id (твит будет опубликован для юзера с этим ID), однако в ответ он получил ошибки, сообщавшие, что ничего не выйдет без media_key (ID медиафайла). Тогда Kedrisch стал заменять через POST owner_id и user_id с известным ему media_key и все-таки добился успеха.

Единственным ограничением данной атаки является необходимость знать media_key. То есть опубликовать твит от лица другого пользователя можно в том случае, если он загрузил медиафайл, а атакующему известен media_key, подобрать который практически невозможно, так как он содержит последовательность из 18 символов. Однако если атакующий сам поделился медиафайлом с жертвой, значит, media_key ему уже известен, к тому же в таком случае сервис приравнивает жертву к владельцу файла и разрешает злоумышленнику выдать себя за другого юзера, опубликовав твит.

Kedrisch обнаружил уязвимость еще в феврале 2017 года, и разработчики Twitter устранили проблему, который был присвоен статус высоко серьезной, в течение нескольких дней. За свою работу специалист получил вознаграждение в размере $7560 по официальной программе bug bounty.