Одной из самых зловредных категорий троянцев по праву считаются шифровальщики, или, как их еще принято называть, энкодеры. Распространяются они чаще всего при помощи спам-рассылок, при этом коварные злодеи вкладывают в рассылаемые письма не сам энкодер, а, как правило, крошечный JS-скрипт, который при выполнении загружает и запускает трояна.

Сами сообщения могут быть отправлены от имени какого-либо банка, кредитного агентства, службы судебных приставов, администрации социальной сети, Дедушки Мороза — в общем, некой инстанции, которая может внушить доверие потенциальной жертве. Ну а дальше дело техники: скачанный из интернета энкодер шифрует файлы пользователя и предлагает ему заплатить «добровольный взнос» за расшифровку. При этом размер «взноса» может колебаться от нескольких сотен до нескольких тысяч рублей — сумма вознаграждения диктуется только жадностью вирусописателей. Некоторые злодеи организовывают для своих «клиентов» целые сервисные службы в сети Tor: на специальных .onion-сайтах пострадавшие могут для пробы расшифровать один из своих файлов, загрузив его в специальную форму, почитать раздел вопросов-ответов и даже пообщаться в чате со службой «технической поддержки» киберпреступников. Вот у кого стоило бы поучиться клиентоориентированности некоторым производителям легального софта! Правда, известны случаи, когда вымогатели взяли у пострадавших деньги, а вот расшифровать их файлы не смогли или не захотели.

К слову, на таких подпольных сервисах порой наживаются вполне себе легальные конторы, предлагающие, помимо ремонта компьютеров и переустановки Windows, платную расшифровку поврежденных энкодерами файлов — эта услуга рассчитана прежде всего на не слишком продвинутых юзеров, неспособных самостоятельно установить Tor Browser. На самом деле никакой расшифровкой подобные фирмы не занимаются — они просто пишут киберзлодеям через форму обратной связи проникновенное послание, выторговывают скидку, после чего «заряжают» пострадавшему более высокий ценник (но, как правило, ниже первоначальных требований вирмейкеров), а разницу забирают себе. Моральная сторона такого «бизнеса» вызывает, мягко говоря, некоторые сомнения.

А вот антивирусные компании на самом деле расшифровывают поврежденные энкодерами файлы для владельцев коммерческих лицензий, причем делают это совершенно бесплатно. Разумеется, расшифровка возможна далеко не для всех версий энкодеров, поэтому специалисты не устают снова и снова повторять одну и ту же прописную истину: используйте, граждане, резервное копирование, функцию защиты данных, а еще лучше — и то и другое сразу! Тем не менее увещевания действуют далеко не на всех: с начала года служба техподдержки «Доктор Веб» получила уже почти 7 тысяч запросов от пострадавших не только из России, но и из многих зарубежных стран (а все потому, что они не читали наши статьи: эту и особенно эту, в которой мы тестируем сомнительную эффективность аверов в отношении рансомвари. — Прим. ред.). Вот самые распространенные версии энкодеров по данным за первые три месяца 2017 года, а также географическое распределение запросов от пострадавших пользователей:

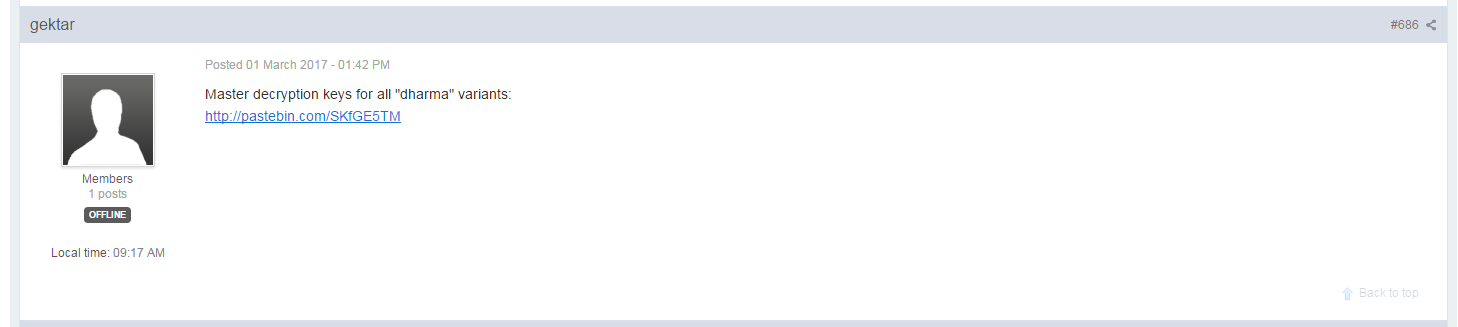

О чем говорят эти веселые картинки? О том, что проблема энкодеров, во-первых, как никогда актуальна, а во-вторых — интернациональна. Однако помочь, к сожалению, можно далеко не всем пострадавшим, даже несмотря на то, что, помимо традиционного брутфорса, для борьбы с троянцами-шифровальщиками используются и другие методики. Например, сливы. Не те, из которых моя бабушка варит вкусное варенье, — я имею в виду довольно-таки редкие случаи выкладывания ценной информации в паблик. Так, в самом начале марта некто (возможно даже, сами вирусописатели, у которых внезапно проснулась совесть, но это маловероятный сценарий) разместил на форуме bleepingcomputer.com ссылку на страничку сайта pastebin.com, где были опубликованы приватные ключи для троянца-шифровальщика Dharma (Trojan.Encoder.3953). Благодаря этому уже 2 марта была написана утилита расшифровки, позволявшая восстановить файлы на компьютерах, пострадавших от этого троянца. К слову, это не первый случай утечки ключей для Trojan.Encoder.3953. Как бы то ни было, рассчитывать на подобное везение не стоит, поскольку сливовые урожаи созревают весьма нечасто, — лучше заранее позаботиться об информационной безопасности своих устройств.

Про троянца Linux.Mirai, заражающего Linux-девайсы с различными аппаратными архитектурами, я уже рассказывал в предыдущих заметках. Напомню лишь, что после попадания исходников этой вредоносной программы в публичный доступ темпы ее распространения стали расти чуть ли не в геометрической прогрессии. И вот в середине зимы вирмейкеры придумали кое-что новенькое. А именно: родили злодеи в ночь не то сына, не то дочь, не мышонка, не лягушку, а неведому зверюшку — троянца для Windows, предназначенного для заражения Linux. Этот забавный гибрид, названный нами с необыкновенной выдумкой и фантазией — Trojan.Mirai, работает следующим образом. При запуске он качает со своего управляющего сервера конфигурационный файл, содержащий список IP-адресов и словарик с логинами и паролями для брута. Затем Trojan.Mirai запускает сканер, с помощью которого опрашивает TCP-порты по заданному списку адресов, и пытается залогиниться на удаленных хостах. Если ему удается соединиться по протоколу Telnet с устройством под управлением Linux, Trojan.Mirai загружает на него бинарный файл, который скачивает и запускает Linux.Mirai. Если же удаленная машина, к которой трою удалось достучаться, работает под виндой, трой действует как бэкдор: запускает в системе процессы с использованием метода Win32_Process.Create, а при помощи RPC может напрямую отправлять удаленному узлу команды. Если же на атакованном хосте крутится сервер MS SQL, трой создает в СУБД нового юзера, присваивает ему привилегии sysadmin и от имени этого пользователя выполняет в скомпрометированной системе различные задачи, задействовав для этого службу SQL server job event.

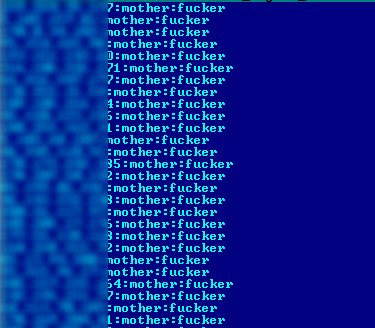

Вообще, интерес вирмейкеров к платформе Linux ничуть не снижается: об этом свидетельствует хотя бы тот факт, что в январе специалисты «Доктор Веб» обнаружили сразу несколько тысяч Linux-устройств, зараженных троянцем Linux.Proxy.10. Эта вредоносная программа поднимает на атакованном девайсе SOCKS5-прокси-сервер, при этом создатели Linux.Proxy.10 решили не заморачиваться с изобретением велосипеда, а использовали для своих целей фриварные исходники утилиты Satanic Socks Server. Трой авторизуется на удаленном узле по протоколу SSH и при помощи утилиты sshpass выполняет на нем сценарий, запускающий прокси. Самое интересное заключается в том, что троянец использует для авторизации весьма примечательные логины и пароли:

Пользователей с такими учетными данными обычно создают в системе другие Linux-троянцы. То есть Linux.Proxy.10 ломится не абы куда, а избирательно на те узлы, которые ранее уже были заражены другой малварью. Их IP-адреса вместе с данными для авторизации хранятся на управляющем сервере. О чем это говорит? Прежде всего о том, что достаточно один раз не уследить за своей телеприставкой или роутером, позволив злодеям сбрутить нестойкий к взлому пароль, и вскоре такой девайс рискует превратиться в веселый зоопарк, населенный множеством разношерстных Linux-троянцев.

Вернемся к операционным системам от корпорации Microsoft. По степени опасности и размеру ущерба, который они способны принести, в экосистеме Windows с энкодерами успешно конкурируют банковские троянцы. Банкеры предназначены для кражи денег непосредственно со счетов жертвы — для этого они могут внедряться в системы «банк-клиент» или выполнять веб-инжекты в страницы сервисов онлайн-банкинга. Нового банковского троя, получившего название Trojan.PWS.Sphinx.2, мы исследовали в начале февраля.

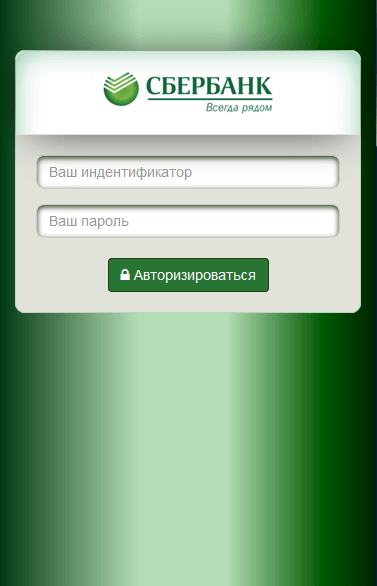

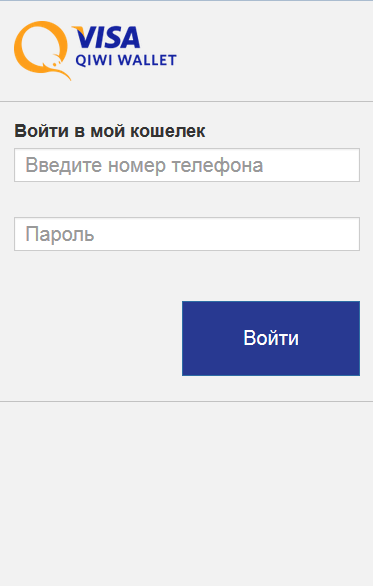

«Сфинкс» оказался прямым наследником широко известного «Зевса» (Zeus, Trojan.PWS.Panda) — как минимум, эти банкеры имеют общие фрагменты исходного кода. Trojan.PWS.Sphinx.2 ворует деньги при помощи веб-инжектов: он встраивает в просматриваемые пользователем на локальной машине веб-страницы постороннее содержимое, например формы авторизации, информация из которых передается злоумышленникам. Кроме того, в его арсенале имеется форм-граббер и VNC-сервер, который трой запускает на зараженной машине, чтобы обеспечить злодеям доступ к ней.

Очень интересно устроен механизм автозапуска «Сфинкса»: для этого используется скрипт, написанный на языке PHP. На виндовой машине, Карл! Для реализации этой хитроумной задумки вирусописателей трой дропает на диск два файла: php5ts.dll и php.exe — собственно интерпретатор PHP, а затем сохраняет в одной из директорий обфусцированный PHP-скрипт. Для запуска этого безобразия в папке автозагрузки создается специальный ярлык.

В результате выполнения скрипта стартует «Сфинкс», который выполняет инжект в процесс explorer.exe, а затем расшифровывает тело загрузчика и конфигурационный блок, в котором скрыты адрес управляющего сервера и ключ для шифрования принимаемых и отправляемых данных. Информация передается в виде POST-запросов, а все необходимые для работы данные трой шифрует и хранит в реестре Windows, генерируя имена ветвей по специальному алгоритму.

Алмазная пыль в смазку Android’а

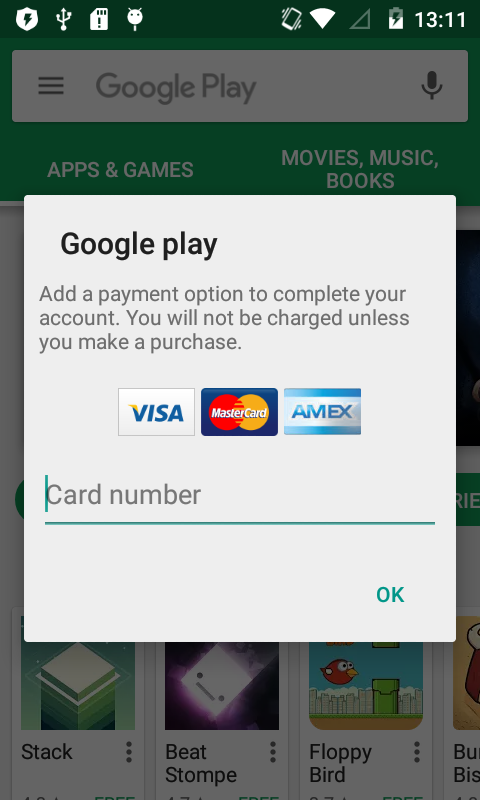

В первые три месяца 2017 года досталось и пользователям ОС Android. Для этой мобильной платформы тоже активно распространяются банкеры, ведь программы «банк-клиент» пользуются большой популярностью у владельцев смартфонов. Например, Android.BankBot.140.origin отслеживает запуск банковских приложений и отображает поверх их окон поддельную форму для ввода логина и пароля. Аналогичным образом при открытии программы Play Маркет троянец пытался украсть информацию о банковской карте, показывая поддельное окно настройки платежного сервиса Google Play.

Важный момент заключается в том, что Android-банкеры живут непосредственно на мобильном устройстве, поэтому многие из них умеют перехватывать входящие СМС, скрывать их и даже незаметно отправлять ответные сообщения по заданному в конфигурации шаблону. Такой функцией обладает, например, Android.BankBot.149.origin. А еще он может отслеживать GPS-координаты зараженного устройства, красть записи из телефонной книги и рассылать сообщения по всем доступным номерам. Кто-то убеждал тебя в безопасности двухфакторной авторизации при помощи одноразовых СМС-паролей? Забудь об этом.

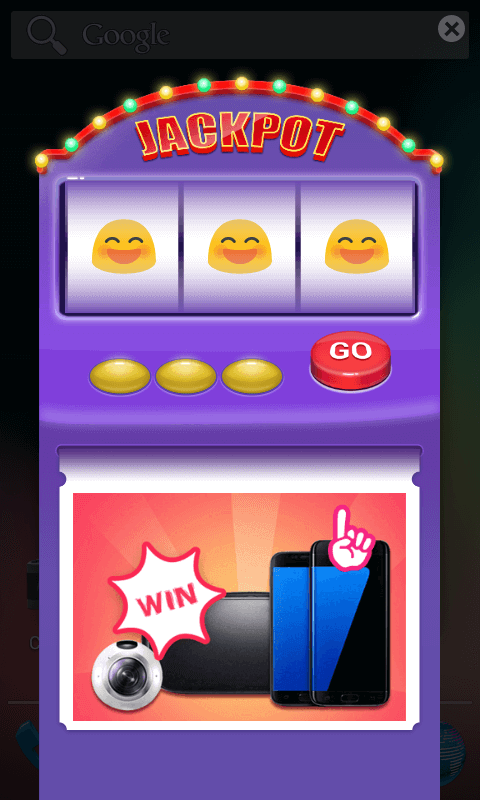

Ну а чаще всего пользователи Android страдают от назойливой рекламы, которую показывают всевозможные рекламные троянцы и специализированные программные модули. Одно из таких приложений, содержавших рекламный модуль Adware.Cootek.1.origin, было скачано из каталога Google Play 50 миллионов раз. И все скачавшие в один прекрасный момент увидели на экранах своих девайсов примерно вот такую картину:

Модуль Adware.Cootek.1.origin создает на домашнем экране Android виджеты, которые не удаляются до тех пор, пока владелец устройства не нажмет на них. После этого ему показывают мини-игру, выиграв в которой пользователь в качестве награды вынужден просмотреть очередной рекламный ролик. Кроме того, Adware.Cootek.1.origin встраивает рекламу в экран блокировки и показывает баннеры непосредственно после разблокирования мобильного устройства. К сожалению, несмотря на то что этот модуль детектируется антивирусами для Android, выпилить его из системы, сохранив при этом саму программу-носитель, не представляется возможным: он встроен как ее неотъемлемая часть и предназначен для монетизации приложения. Пользователю остается непростой выбор: либо набраться мужества и страдать, либо не устанавливать подобное «бесплатное ПО» вовсе.

А мы на этом завершаем наш сегодняшний обзор. От всей души желаю вашим компьютерам, нетбукам, смартфонам, планшетам, телеприставкам и прочим роботам-пылесосам такого богатырского здоровья, чтобы его не сумели подорвать никакие «троянские кони».