Специалисты Symantec рассказали увлекательную историю о том, как они идентифицировали автора малвари Bachosens, проследив его местоположение до восточной Молдовы. Исследователи пишут, что злоумышленник, скорее всего, занимается хакерством еще с 90-х годов, но работает один и допустил множество ошибок в силу своего непрофессионализма.

Аналитики Symantec присвоили разработчику Bachosens кодовое имя Игорь (Igor). Они пишут, что его нельзя назвать обычным киберпреступником, ведь хакеры обычно стремятся заразить как можно больше устройств и заработать как можно больше денег, а Игорь всегда был очень осторожен и прицельно атаковал лишь конкретные организации.

Исследователи говорят, что автор Bachosens достаточно хорош, чтобы использовать кастомную малварь, но при этом, похоже, что он не пытался заметать следы и скрывать свою настоящую личность, пренебрегая даже базовыми правилами маскировки. Именно благодаря этому аналитики смогли узнать о хакере и его «почерке» очень многое.

Хотя малварь Bachosens была впервые добавлена на Virus Total еще в 2014 году, теперь аналитики Symantec сообщают, что вредонос появился еще в 2009 году, если не раньше. Так, в 2009 году неназванная автотехнологическая компания из Китая стала жертвой хакерской атаки. Исследователи полагают, что за этой атакой стоял именно Игорь, так как домены, упомянутые в отчете о расследовании, удалось связать с ним.

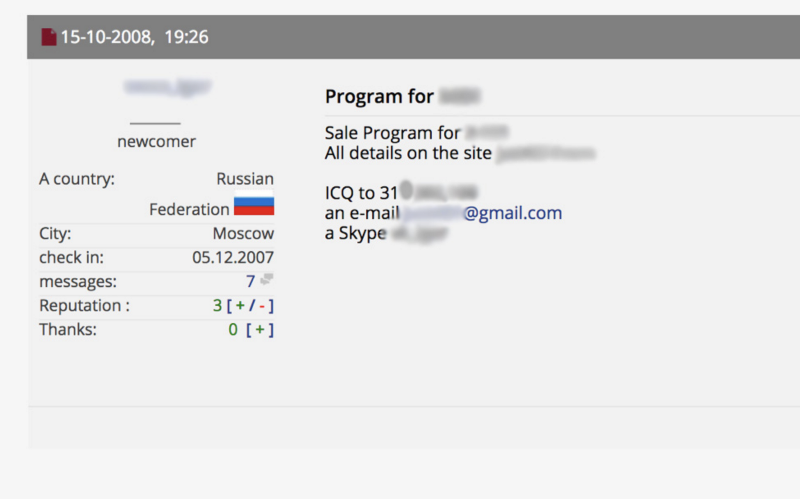

Тогда злоумышленник использовал направленный фишинг против сотрудников компании и в итоге сумел похитить у фирмы проприетарное ПО для диагностики автомобилей. После хакер продавал украденный софт на подпольных форумах, оценивая одну копию в несколько сотен долларов США (по легальным каналам ПО распространялось по цене 1100 долларов и выше). В итоге заработать на этом взломе злоумышленнику удалось очень мало.

Когда специалисты Symantec обнаружили связь Игоря с атаками 2009 года, они решили продолжить расследование и обратились к открытым источникам. Уже зная, как действует преступник, и какие он использует методы, исследователи сумели вычислить его предполагаемое местонахождение. По данным Symantec, хакер базируется в Приднестровье и связан с автопромом (а именно с торговлей запчастями), чем и объясняется его интерес к автомобильным компаниям.

Однако если с атакой на китайскую компанию все было ясно, — хакер стремился похитить и перепродать проприетарный софт, то дальнейшую активность автора Bachosens объяснить сложнее. Так, в последующие годы троян был обнаружен в сети крупного коммерческого авиаперевозчика и онлайновой игорной организации, причем заражения явно не были случайными, так как Игорь всегда действовал направленно и тщательно выбирал цели. Судя по всему, обе эти атаки не имели успеха.

Специалисты отмечают, что все это время Игорь демонстрировал технические навыки, которые можно сравнить с уровнем «правительственных хакеров». Эксперты допускают, что злоумышленник мог приобрести коды Bachosens у кого-то другого и не сам написал малварь, но против этой теории говорит тот факт, что кроме Игоря кастомного трояна никто не использует.

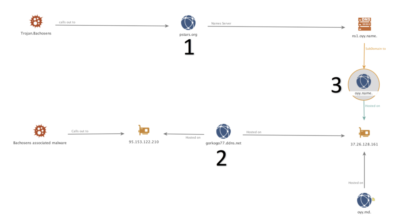

Говоря о технических навыках хакера, исследователи поясняют, что он часто использует для связи с управляющими серверами такие «непопулярные» каналы коммуникаций, как DNS, ICMP и HTTP; обязательно шифрует похищенные данные перед отправкой на управляющий сервер, а его малварь автоматически запрограммирована на создание эфемерных AES-ключей для шифрования информации. Кроме того, Игорь активно использует IPv6, а значит отследить его операции сложнее, чем в случае с обычным IPv4, применяет алгоритмы генерации доменных имен (domain generation algorithms, DGA) и динамические DNS (DDNS). Так, DGA используется для генерации префиксов, которые затем подставляются к основному домену, контролируемому DDNS, и все это суммарно образует адрес C&C-сервера.

Хотя обычно DGA применяется для создания сотен доменов за раз, что значительно затрудняет отслеживание малвари, Игорь действует иначе. Так, в 2016 году он использовал DGA для создания всего 13 доменов, по сути, создавая по одному каждый месяц. Исследователи пишут, что подобное применение DGA практически бесполезно и противоречит самой идее, но подобные «недочеты» ярко подчеркивают контраст между высоким техническим уровнем Bachosens и «любительским» походом к планированию операций, который демонстрирует хакер.

Но даже невзирая на прокол с DGA, операции злоумышленника могли бы оставаться незамеченными, если бы он фактически не скомпрометировал сам себя, своими руками загрузив образчики Bachosens на VirusTotal, очевидно, желая проверить, многие ли защитные решения обнаруживают его трояна. Уже после этого специалисты Symantec обнаружили, что порой Bachosens распространяется вместе с компьютерными играми, а Игорь использует необфусцированный кейлоггер, после чего эксперты окончательно убедились в том, что имеют дело вовсе не с «правительственными хакерами».

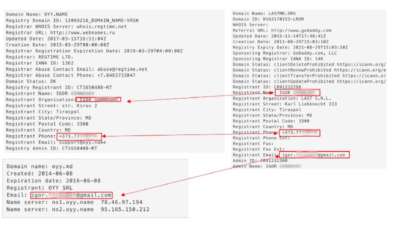

Установить личность хакера помогла одна из ранних версий Bachosens, датированная 2013 годом. В ее коде аналитикам удалось обнаружить жестко закодированный домен (тогда DGA еще не использовался), а после был найден еще один, ранее неизвестный образчик вредоноса, в котором нашли жестко закодированный IP-адрес. Все это, в конечном счете, позволило исследователям составить полную картину происходящего и обнаружить ряд доменов, которые злоумышленник, по всей видимости, зарегистрировал на свое настоящее имя (некий Igor C****** ) и использовал в своей инфраструктуре. Изучив регистрационную информацию, специалисты узнали email хакера, страну проживания и номер его телефона.

Обладая такой информацией, исследователи без труда смогли проследить связь хакера с оналйновым магазином автозапчастей в Молдове, а также обнаружили, что злоумышленник практически не скрывался и публиковал объявление о продаже контрафактного автомобильного ПО на автофорумах, используя для этого свои настоящие личные данные.

Детальный отчет, рассказывающий о проделанной экспертами работе, можно найти здесь. Тем временем, журналисты издания Vice Motherboard связались с Игорем и запросили его комментарий о происходящем. И хотя специалисты Symanteс уверяют, что представили "действительно неопровержимые доказательства", которыми теперь могут воспользоваться правоохранительные органы, Игорь не только не стал игнорировать журналистов, но сообщил им, что он даже не знает, что такое троян и вообще не понимает, по какой причине его могут считать хакером.

Фото: Symantec, Depositphotos