Инженеры Mazda устранили ряд уязвимостей в прошивке систем Mazda MZD Connect, причем о существовании этих багов было известно еще три года назад.

Первыми проблемы в MZD Connect обнаружили пользователи форума Mazda3Revolution, и произошло это еще в 2014 году. С тех пор владельцы автомобилей Mazda активно использовали эти уязвимости для кастомизации информационно-развлекательных систем в своих машинах. Наиболее известным инструментом в данной области является MZD-AIO-TI (MZD All In One Tweaks Installer).

Все вышеперечисленное послужило базой для проекта mazda_getInfo, автоматизирующего хаки автомобилей Mazda, который создал ИБ-специалист Джей Турла (Jay Turla).

Турла, который тоже владеет автомобилем Mazda, рассказывает, что сначала он просто хотел понять, какие векторы атак можно реализовать для его машины и наслаждался процессом. В прошлом году исследователь также посетил Car Hacking Village на конференции DEF CON 24. Итогом всего этого стала публикация проекта mazda_getInfo на GitHub.

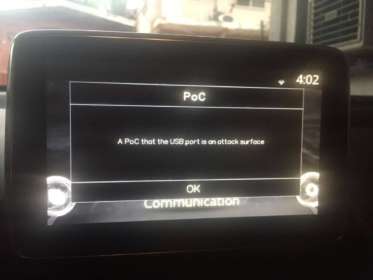

Фактически любой желающий теперь может скачать набор скриптов, загрузить их на обычную USB-флешку, а затем подключить эту флешку к соответствующему разъему на приборной панели авто и выполнить вредоносный код, посредством эксплуатации багов в MZD Connect.

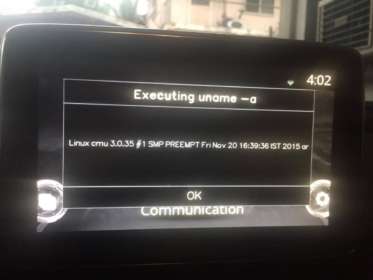

Во время своих экспериментов Турла ограничивался простейшими задачами, к примеру, выводом на экран приборной панели произвольного текста, или отображением команд терминала. Однако MZD Connect – это основанная на *NIX система, поэтому можно создать скрипты и для более серьезных атак. К примеру, исследователь считает, что его инструмент идеален для повторного включения SSH, который был отключен в одном из недавних обновлений MZD Connect.

«Не нужно никакого взаимодействия с пользователем, достаточно просто вставить USB-флешку в USB-порт вашей машины. Вспомните функцию autoplay в Windows, которая автоматически выполняет скрипты», — пишет исследователь, поясняя, что атаки полностью автоматизированы.

Для работы mazda_getInfo необходимо соблюсти ряд условий (к примеру, двигатель должен быть запущен), то есть, казалось бы, взламывать таким способом автомобили и заводить двигатели не выйдет. Но Турла сообщает, что пока мало изучал данное направление атак и не стал бы полностью исключать такую возможность. Готового proof-of-concept эксплоита у специалиста нет, однако он пишет, что в теории подобные атаки возможны, и даже опасается, что из автомобилей Mazda возможно создать ботнет.

По данным разработчиков MZF-AIO-TI, ранее в этом месяце вышла прошивка 59.00.502, в которой баги в MZD Connect, допускающие выполнение произвольного кода, были устранены. Однако автомобили, не получившие данное обновление, по-прежнему уязвимы перед атаками, хотя пока сообщений об эксплуатации проблем злоумышленниками не поступало.

По информации специалистов, уязвимые версии MZD Connect установлены в автомобилях Mazda CX-3, Mazda CX-5, Mazda CX-7, Mazda CX-9, Mazda2, Mazda3, Mazda6 и Mazda MX-5.

Стоит отметить, что на прошлой неделе ИБ-исследователь Аарон Гузман (Aaron Guzman) рассказал о похожих проблемах в информационной системе автомобилей Subaru, предоставляющей доступ к сервису удаленного доступа Starlink.