Содержание статьи

Конечно, до количества инсталляций Jira «Богомолу» далеко, но в рамках исследования скоупа мне нередко попадался этот продукт.

Получение привилегий администратора работает на версиях приложения 2.3.0 и ниже, а также ниже 1.3.0. Несмотря на то что обновления выходят с завидной регулярностью, на просторах интернета все еще огромное количество серверов, на которых установлены уязвимые ветки дистрибутива. Этому способствуют как отсутствие механизма автоматического обновления до актуальной версии (или хотя бы информация о ее наличии), так и лень администраторов — куда уж без нее. 🙂

Чтение локальных файлов, кстати, работает на всех версиях вплоть до последней (2.5.1). Ведь это не баг, это фича.

Тестовый стенд

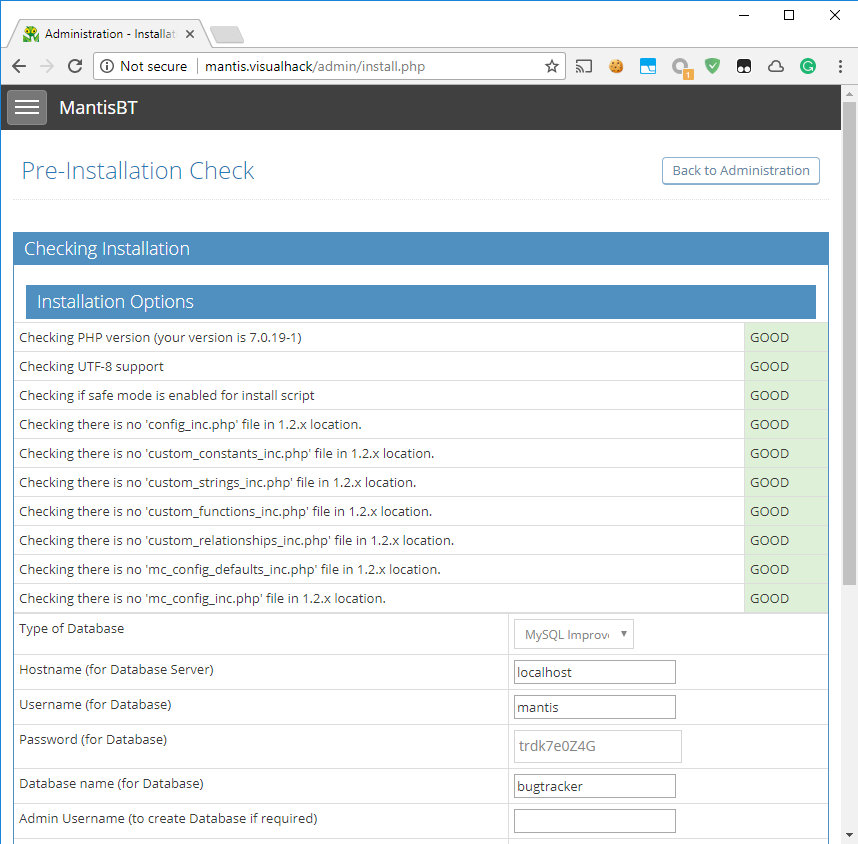

Mantis написан на PHP и работает со всеми основными СУБД (MySQL, Microsoft SQL, PostgreSQL и так далее), так что развернуть тестовый стенд будет несложно. На всякий случай все же пробегусь по основным пунктам.

Чтобы не заморачиваться с громоздкими виртуалками, используем Docker. На коленке я накидал докер-файл для быстрого билда, который ты можешь скачать здесь. В консоли переходим в папку со скачанным файлом и выполняем

docker build -t mantis .Используя переменные MYSQL_USER, MYSQL_PASS и HOST_DOMAIN, можно изменить имя пользователя MySQL, его пароль и имя виртуального хоста, по которому будет доступен наш стенд. Теперь запускаем сам контейнер:

docker run -dp 80:80 --name=mantisvh --hostname=mantisvh mantisДалее в хост-файле можно указать соответствие IP-адреса докер-машины с виртуальным хостом, который можно было менять при билде. По умолчанию у меня прописано mantis.visualhack, поэтому файл принимает такой вид:

192.168.99.100 mantis.visualhackТеперь самое время перейти по адресу http://mantis.visualhack и проверить работоспособность стенда.

Если все сделано правильно, то мы увидим страницу установки багтрекера. Пройдем этот процесс до конца — логин и пароль базы данных можешь найти в докер-файле.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»