Masuta

Аналитики компании NewSky Security заметили, что автор ботнета Satori, о котором мы не раз писали за прошедшие месяцы, создал новый IoT-ботнет — Masuta. Интересно, что Masuta атакует в основном роутеры, но использует для этого не только приемы, хорошо знакомые со времен появления вредоноса Mirai, но эксплоит для старого бага в D-Link HNAP.

Если ранее ИБ-специалисты предполагали, что разработчик Satori – обычный скрипт-кидди, теперь эксперты NewSky Security пишут, что их коллеги явно ошиблись в оценке умений хакера. Создав Masuta, разработчик, известный под псевдонимом Nexus Zeta, доказал, что он далеко не новичок.

Изучив исходные коды малвари, найденные на закрытом хакерском форуме, доступном только по приглашениям, исследователи обнаружили две вариации вредоноса: Masuta и PureMasuta. Если первая версия представляет собой очередной, немного доработанный клон Mirai, то вторая версия активно эксплуатирует старую уязвимость в D-Link HNAP, чтобы пополнять ряды нового ботнета.

Данный баг позволяет осуществлять инъекции через Home Network Administration Protocol (HNAP) и исходно был найден еще в 2015 году в устройствах компании D-Link. HNAP базируется на протоколе SOAP (Simple Object Access Protocol) и позволяет администратору удаленно управлять сетевыми устройствами. Из-за уязвимости злоумышленник может обойти аутентификацию, использовав специально созданный SOAP-запрос, и в итоге получает возможность выполнить на уязвимом устройстве произвольный код.

По данным исследователей, оба варианта малвари делят один управляющий сервер, расположенный по адресу 93.174.93.63. Именно оттуда PureMasuta загружает shell-скрипт для атак на уязвимые устройства.

«Nexus Zeta явно не новичок в вопросах использования SOAP-эксплоитов. Злоумышленник уже был замечен в использовании двух других эксплоитов, связанных с SOAP (CVE-2014–8361 и CVE-2017–17215), которые он применял для своего проекта Satori», — пишут специалисты.

Таким образом, эксплуатация багов TR-069 и EDB 38722 становится уже третьим и четвертым инструментами в арсенале разработчика.

Hide 'N Seek (HNS)

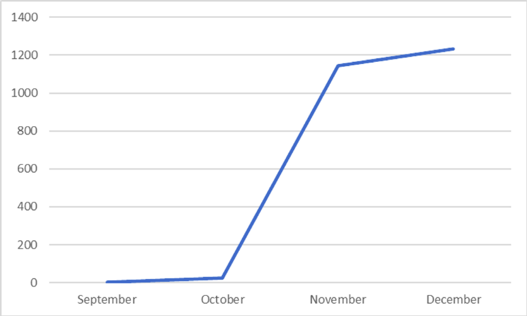

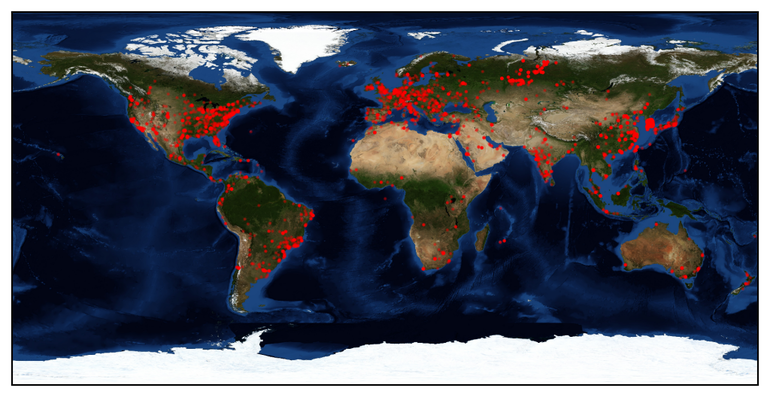

Еще один новый ботнет обнаружили специалисты компании Bitdefender. Угроза получила название Hide 'N Seek (HNS, «Игра в прятки») и впервые появилась в начале января 2018 года. После этого ботнет уже успел пропасть с радаров специалистов и появиться вновь. За это время новая угроза, атакующая IoT-девайсы, успела разрастись с 12 скомпрометированных устройств до 24 000.

Эксперты предупреждают, что HNS отличается об большинство современных ботнетов, атакующих интернет вещей. Дело в том, что HNS строится не на базе модифицированной версии Mirai и демонстрирует куда большее сходство с малварью Hajime, то есть тоже использует децентрализованную peer-to-peer архитектуру. Причем если в случае Hajime авторы вредоноса использовали протокол BitTorrent, то разработчики HNS создали собственный механизм для P2P-коммуникаций.

Исследователи пишут, что инструкции и команды получают друг от друга, плюс каждый зараженный хост хранит у себя список всех IP-адресов других ботов, который может обновляться в режиме реального времени. Боты способны выполнять команды на извлечение данных, выполнение кода и вмешиваться в работу устройств. При этом каждый зараженный девайс выступает сразу C&C-сервером, файловым сервером и платформой для перегруппировки.

HNS распространяется посредством комбинирования словарных брутфорс атак и жестко закодированного списка учетных данных, обнаруживая в сети устройства с открытыми портами Telnet, но механизм распространения тоже сильно кастомизирован. Так, вредонос работает подобно червю, и атака начинается того, что он генерирует случайные IP-адреса и пытается установить соединение raw socket SYN с каждым адресом из полученного списка. После заражения устройства, HNS ищет другие цели в той же LAN-сети, а также запускает сервер TFTP (Trivial File Transfer Protocol) для доставки малвари.

Как это ни странно, функциональности, связанной с DDoS-атаками специалисты пока не обнаружили. Из-за этого эксперты полагают, что злоумышленники планируют использовать ботнет как прокси-сеть. Хуже того, исследователи отмечают, что операторы ботнета могут извлечь практически любые файлы с зараженных устройств.