ИБ-специалисты бьют тревогу: уже свыше 526 000 устройств по всему миру (преимущественно Windows-серверы) стали жертвами нового ботнета, который добывает криптовалюту Monero при помощи зараженных хостов.

Данную вредоносную кампанию впервые заметили еще в конце прошлого года, и к настоящему моменту свои отчеты об угрозе опубликовали аналитики компаний GuardiCore, Trend Micro, «Лаборатории Касперского», Panda Security и CrowdStrike. Также на этой неделе появились более свежие отчеты Qihoo 360 NetLab (ботнет носит имя MyKings) и Proofpoint (ботнет назван Smominru).

Общая картина происходящего выглядит весьма скверно. По данным исследователей, в настоящее время ботнет насчитывает более 520 000 машин, и его операторы уже «заработали» 8900 Monero (порядка 2 млн долларов по текущему курсу).

Название WannaMine, которое присвоили угрозе специалисты компании CrowdStrike, разумеется, не случайно. Дело в том, что для распространения малварь использует эксплоиты EternalBlue (CVE-2017-0144) и EsteemAudit (CVE-2017-0176), направленные против уязвимых Windows-машин. Названия этих эксплоитов хорошо знакомы не только ИБ-специалистам, но даже рядовым пользователям, так как именно EternalBlue весной 2017 года применялся для распространения нашумевшего шифровальщика WannaCry.

Напомню, что еще летом 2016 года группа хакеров, называющих себя The Shadow Brokers, сумела похитить хакерский инструментарий у специалистов АНБ. Долгое время хакеры тщетно пытались продать попавшее в их руки «кибероружие», но им не удалось провести аукцион или найти прямого покупателя, после чего, в апреле 2017 года, группировка опубликовала украденные данные совершенно бесплатно, в открытом доступе.

Именно этими готовыми инструментами из арсенала АНБ (а точнее эксплоитами EternalBlue и DoublePulsar) и воспользовались создатели WannaCry, превратив заурядного с технической точки зрения шифровальщика в SMB-червя, о котором несколько недель говорил весь мир.

Теперь такую же тактику используют операторы огромного майнингового ботнета, хотя кампания так же распространяется на MySQL-серверы и Linux-машины. Кроме того, специалисты компаний GuardiCore и NetLab отмечают, что помимо майнеров на пострадавшие устройства устанавливают различную дополнительную малварь, от бэкдоров, до различных версий Mirai. Впрочем, добыча криптовалюты определенно является основной целью неизвестных преступников.

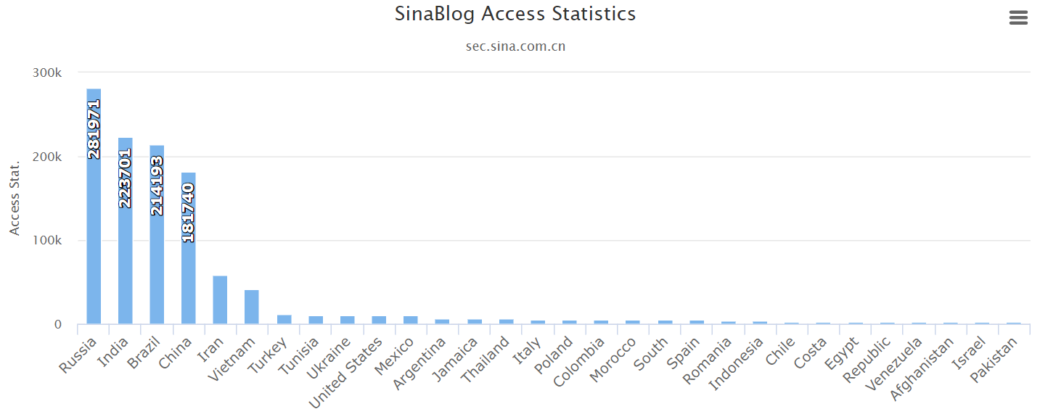

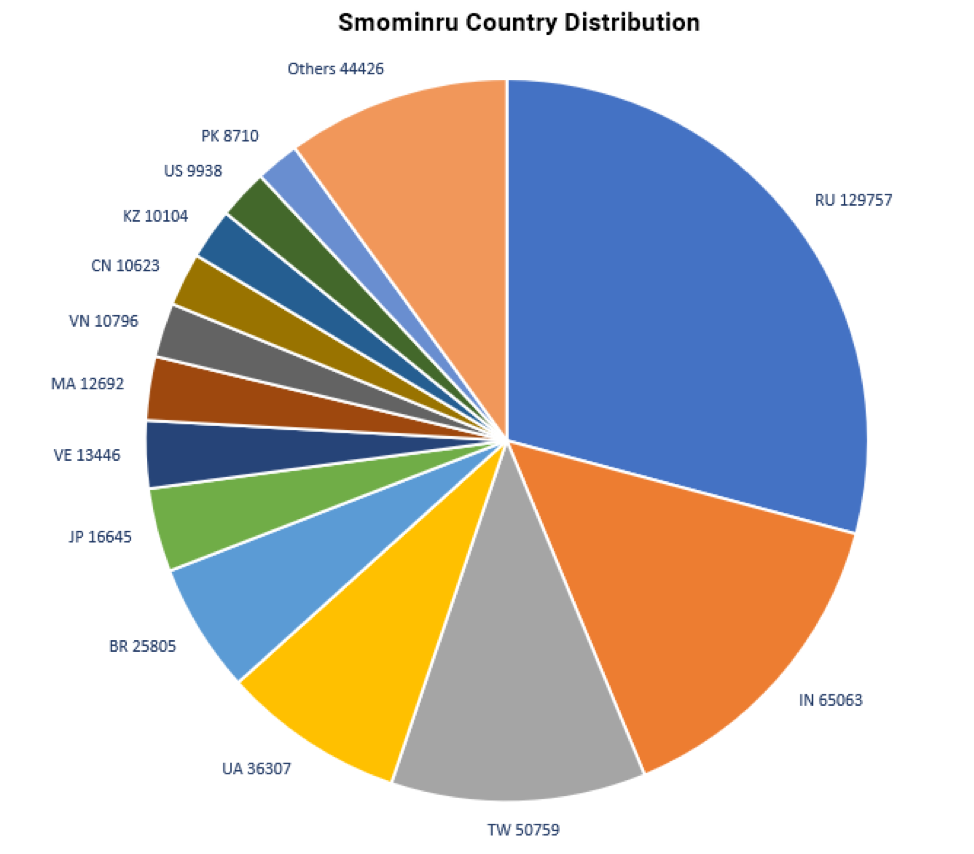

Судя по опубликованной специалистами статистике, основная масса пострадавших устройств находится в России, Индии, Бразилии, Украине и на Тайване. Но тогда как аналитики Proofpoint предполагают, что размер ботнета равен примерно 500 0000 зараженных устройств, эксперты NetLab заявляют, что на самом деле WannaMine может насчитывать уже более миллиона машин.

Специалисты Proofpoint отмечают, что в настоящее время новая угроза как минимум в два раза превосходит конкурирующий ботнет Adylkuzz, который был обнаружен еще весной 2017 года, тоже эксплуатирует бреши в SMB (причем операторы Adylkuzz приняли эту тактику на вооружение еще до эпидемии WannaCry) и майнит криптовалюту.

Напомню, что еще в марте 2017 года компания Microsoft исправила уязвимости, который используют похищенные у АНБ инструменты, а также подготовила патчи для устаревших, более неподдерживаемых ОС, включая Windows XP, Windows 8 и Windows Server 2003.